- 17 Kas 2020

- 922

- 507

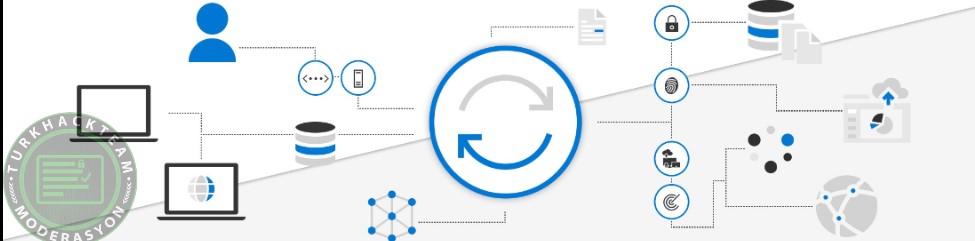

Türkçe anlamda Sıfır Güven olarak çevrilen Zero Trust güvenlik modelinde, sıkı erişim kontrollerinin sağlanması, genel anlamda hiçbir kullanıcıya ve hatta yerel ağ içerisinde bulunanlara bile güvenmeme ilkesi bulunur. Yani ağ içerisinde veya dışında olup olmadığı konusunda ayrım yapılmaksızın özel ağdaki verilere erişmeye çalışan her cihaz ve kişi için kimlik doğrulaması gerektiren sıkı bir güvenlik modelini ifade eder. Standart Bilişim Teknolojileri (BT) ağ güvenliği ilkelerinde ağ içindeki her kullanıcıya ve cihaza varsayılan olarak güvenme söz konusudur, fakat Zero Trust oluşumu içerisinde hiçbir kullanıcı ve cihaza belirli koşullar sağlanmadıkça güvenilmez.

Günümüz teknolojisinde kolaylıklar sağlanabilmesi için verilerin çoğunlukla bulut sistemlerinde tutulması, aynı zamanda bu verilerin kötü niyetli kişiler tarafından daha kolay ele geçirilmesi ve satılmasına sebep olabilmektedir. Bu da tüm ağ sisteminde tek bir güvenlik kontrolünün sağlanmasını zorlaştırıyor.

Zero Trust güvenliği, varsayılan olarak ağı kullanan hiçkimsenin veya hiçbir cihazın kimlik doğrulama yapmadan verilere ulaşamamalarını sağlayarak güçlü bir güvenlik sağlamış oluyor. Bu tarz bir güvenlik katmanı da veri ihlallerinin önlendiği anlamı taşır.

Zero Trust’ın Gereklilikleri

İzleme ve Doğrulama İstemi

Ağ içinde ve dışındaki kullanıcıların içerisinde saldırganların bulunma ihtimali göz önünde bulundurularak her kullanıcıya aynı uygulama sağlanmalıdır. Bu anlamda, kullanıcı kimliğini, ayrıcalıklarını; ayrıca cihaz kimliğini, güvenliğini doğrulama amacı güder. Oturum açılmış veya diğer bağlantılar kurulmuş bile olsa belirli zaman içerisinde periyodik olarak bağlantı ve oturumlar zaman aşımına uğrar ve kullanıcıların ve cihazların kimlikleri, güvenilirlikleri tekrar doğrulanılmaya zorlanır.

Ayrıcalıkların Kısıtlı Olması

Bu kısıtlılık; kullanıcılara yalnızca ihtiyaç duydukları ve gerektiği kadar bilgiye erişim izni verilerek sağlanır. Böylece her kullanıcı, hassas verilere erişim sağlayamaması için bir güvenlik duvarı oluşturulmuş olur. Bu madde, kullanıcılara sağlanan izinlerin dikkatli şekilde yönetilmesini sağlar. VPN ile bağlantı kurup yetkilendirme isteyen kullanıcıların ayrıcalıklı şekilde verilere erişimi kısıtlanır, çünkü bu, ayrıcalıkların kısıtlanması doğrultusunda uygun olmayan bir erişim isteğidir.

Cihazların Erişim Kontrolünün Sağlanması

Sistem ağlarına kaç farklı cihazın erişim sağlamaya çalıştığı izlemeli, erişim sağlayan cihazların yetkilendirildiğinden ve bu cihazların güvenliğinden emin olunması konusundaki değerlendirmeler büyük önem taşır. Bu madde, ağın saldırıya uğrama riskini en aza indirir.

Mikrosegmentasyon

Zero Trust sağlanan ağlar mikrosegmentasyon kullanılarak ağın farklı bölümlerine ayrı ayrı erişim sağlanması için güvenlik birimlerini küçük alanlara ayırmış olur. Örneğin, bir veri merkezinde saklanan dosyalara erişimi sağlayan ağ, çok sayıda ayrı ve güvenli erişim bölgesi barındırabilir. Ayrıca mikrosegmentasyon sayesinde bu ayrı bölgelerden birine erişim sağlayan bir kullanıcı, başka bir yetki alamadan diğer bölgelere erişim sağlayamayacaktır.

Yanal Hareket Önlenmesi

Bir saldırganın bir ağa erişim sağlayarak bu ağ içerisinde hareket etmesine yanal hareket denir. Saldırganın giriş sağladığı nokta tespit edilse bile yanal hareket’inin tespit edilmesi zordur. Zero Trust, bu yanal hareketin önlenmesi için bu ilerlemeyi hareket edemeyecekleri şekilde kontrol altına almayı amaçlayan bir sistemdir. Erişim yetkileri, mikrosegmentasyonda bahsedildiği şekilde bölümlere ayrılmış olduğu için bağlantının ve yetkinin periyoduk halde sürekli yeniden kurulması gerektiği için saldırganın ağ içerisinde diğer bölümlere geçemez duruma gelir. Saldırganın erişimi tespit edildiğinde, saldırgan tarafından ele geçirilmiş olan cihaz veya kullanıcı hesabı karantinaya alınıp güvenlik sağnalabilmektedir.

Çok Faktörlü Doğrulama (Multi-Factor Authentication - MFA)

Bu doğrulama sistemi Zero Trust’ın temel ilkelerinden biridir. Bu doğrulama sistemi, kullanıcı kimliğinin doğrulanması için birden fazla kanıt ve veri istemi gerektirir. Bu da demek oluyor ki yalnızca parola girmek, sisteme giriş için yeterli değildir. Örneğin 2 faktörlü doğrulama ile sağlanan yetkilendirme durumu hem parola girilmesi hem de cep telefonu gibi ayrı bir cihaza gönderilen kodun girilmesini gerektirir. Bu şekilde sisteme veya ağa girmeye çalışan kullanıcı, kimliğini 2 defa kanıtlamış olur.

Zero Trust Avantajları

Bu sistemin sağladığı avantajları düşünürsek, modern BT oluşumlarının standart güvenlik uygulamalarından daha etkili olduğu söylenebilir. Tüm kullanıcıların ve cihazların güvenilir olmadığını varsaymak, sadece belli güvenlik uygulamalarını sağlayıp, rastgele erişim izni verilmesinden çok daha güvenlidir.

Zero Trust ilkelerinin en önemli faydalarından biri, kuruluşların saldırıya uğrama risklerinin en aza indirmesini sağlamalarıdır. Hatta saldırı gerçekleşse bile mikrosegmentasyon / mikro bölümleme sayesinde saldırı, küçük bir alanla sınırlandırılarak olası hasar en aza indirgenmiş olunur. Buna bağlı olarak veri kurtarma için ayrılan zaman, mücadele ve hatta kurtarma maliyeti de en aza iner. Ayrıca bu sistem, çoklu kimlik doğrulama faktörü gerektirdiği için kullanıcı bilgileri ve kimlik avı tehditlerinin ortadan kaldırılmasını sağlar. Zero Trust’ın her istediği doğrulayarak güvenliği sağlanması, güncellenmesi ve tehditlerden korunması zor olan IoT cihazları da dâhil olmak üzere savunmasız cihazların da riskini azaltır.

Bu bağlamda Zero Trust güvenliğinin birçok güvenlik sistemine göre oldukça tedbirli olması konusunda güvenliği daha fazla sağladığı görülmektedir.

Moderatör tarafında düzenlendi: