Selamın Aleyküm

--------------------------------------------------------

Exploit Geliştirme

Exploit geliştirme, bilgisayar sistemlerindeki güvenlik açıklarını bulma ve istismar etme sürecini ifade eder. Bu süreç, genellikle bilgisayar korsanları veya güvenlik araştırmacıları tarafından gerçekleştirilir. Exploit geliştirme, zafiyetleri tespit etmek, zafiyetleri kullanarak sisteme giriş yapmak veya istenmeyen davranışlar sergilemek amacıyla özel olarak hazırlanmış kodların yazılmasını içerir.

Kullanılan Programa Dilleri

Exploit geliştirme, genellikle düşük seviye dillerde yazılır çünkü bu diller, bellek yönetimi ve doğrudan donanım erişimi gibi konularda daha fazla esneklik sağlar. Bu dillerin tercih edilme nedenleri şöyle hacılar ;

--------------------------------------------------------

Exploit Geliştirme

Exploit geliştirme, bilgisayar sistemlerindeki güvenlik açıklarını bulma ve istismar etme sürecini ifade eder. Bu süreç, genellikle bilgisayar korsanları veya güvenlik araştırmacıları tarafından gerçekleştirilir. Exploit geliştirme, zafiyetleri tespit etmek, zafiyetleri kullanarak sisteme giriş yapmak veya istenmeyen davranışlar sergilemek amacıyla özel olarak hazırlanmış kodların yazılmasını içerir.

Kullanılan Programa Dilleri

Exploit geliştirme, genellikle düşük seviye dillerde yazılır çünkü bu diller, bellek yönetimi ve doğrudan donanım erişimi gibi konularda daha fazla esneklik sağlar. Bu dillerin tercih edilme nedenleri şöyle hacılar ;

- C ve C++: Bu diller, exploit geliştirme için sıkça tercih edilir. Bunun sebeplerinden biri, bellek yönetimi üzerinde daha fazla kontrol sağlamalarıdır. Ayrıca, doğrudan donanım erişimi sağlayabilme özellikleri vardır.

- Assembly (Düşük Seviye Dil): Exploit geliştirme sürecinde, hedef platformun donanım mimarisine doğrudan erişim sağlamak gerekebilir. Assembly dili, donanım seviyesinde operasyonları kontrol etmek için tercih edilir.

- Python: Exploit geliştirme sürecinde, hızlı prototipleme için Python sıkça kullanılır. Exploit geliştirmede kullanılan araçların birçoğu Python dilinde yazılmıştır ve hızlı geliştirme için idealdir.

- Perl ve Ruby: Bazı durumlarda Perl veya Ruby gibi diller de kullanılabilir. Özellikle, metasploit gibi bazı güvenlik araçları bu dillerle yazılmıştır.

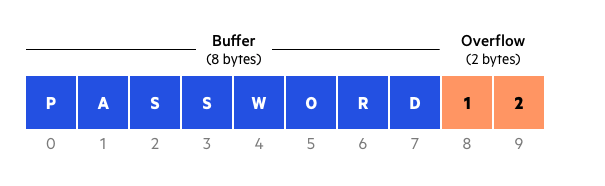

Buffer Overflow Nedir ?

Buffer overflow, bir programın veya uygulamanın bir bellek alanına, o alanın sınırlarını aşarak daha fazla veri yazmaya çalışması sonucunda ortaya çıkan bir durumdur. Bu, programın tanımlı bellek alanını aşarak, başka veri yapılarının üzerine yazma veya hatta kötü amaçlı kodları çalıştırma potansiyeline sahip olabilir.

Saldırganlar, bu açığı istismar ederek hedef sisteme zararlı kodları enjekte edebilir, kontrolü ele geçirebilir veya sistemdeki gizli bilgilere erişebilir. Ancak, buffer overflow saldırılarına karşı önlem almak için çeşitli teknikler mevcuttur. Bu teknikler arasında kod revizyonu, güvenlik açıklarının düzeltilmesi, bellek yönetimi tekniklerinin iyileştirilmesi ve exploit önleme mekanizmalarının kullanılması bulunur.

Basit Bir Buffer Overflow Örneği

C:

#include <stdio.h>

#include <string.h>

void function(char *str) {

char buffer[10];

strcpy(buffer, str);

}

int main() {

char large_string[256];

int i;

for (i = 0; i < 255; i++)

large_string[i] = 'A';

function(large_string);

return 0;

}Yukarıdaki kod, basit bir buffer overflow örneğini içerir. Bu örnekte, function adlı bir fonksiyon ve bu fonksiyonu çağıran main fonksiyonu bulunmaktadır.

function fonksiyonu, bir giriş dizgisini (str) strcpy fonksiyonuyla 10 baytlık bir buffer dizisine kopyalamayı amaçlar. Ancak, main fonksiyonunda tanımlanan large_string dizisi 256 bayt uzunluğundadır ve bu büyük dizgi function fonksiyonuna gönderildiğinde, strcpy ile 10 baytlık buffer dizisine kopyalanırken bellek taşması (buffer overflow) oluşur.

Exploit Alanında Kullanılan Popüler Araçlar

Metasploit Framework: En yaygın kullanılan exploit geliştirme ve saldırı aracıdır. Çeşitli exploit'leri barındırır, hedef sistemlerde zafiyet taraması yapar, payload oluşturur ve exploit geliştirmeyi kolaylaştırır.

Immunity Debugger / OllyDbg: Windows tabanlı programların debugging ve exploit geliştirme süreçlerinde kullanılan araçlardır. Bellek analizi yapma, program akışını takip etme ve hata ayıklama için kullanılır.

IDA Pro: Statik ve dinamik olarak derlenmiş programların disassembling ve debugging işlemleri için kullanılan güçlü bir araçtır. Exploit geliştirme sürecinde, hedef sistemlerin kodunu incelemek ve anlamak için kullanılır.

Exploit-db / CVE veritabanları: Exploit kodlarının ve güvenlik açıklarının bulunduğu veritabanlarıdır. Araştırmacılar ve güvenlik profesyonelleri, bu veritabanlarından güncel zafiyetler hakkında bilgi alabilir ve exploit kodlarını bulabilir.