Merhaba Türk Hack Team Ailesi;

Yeteneklerinizi test etme fırsatı sunacak yeni bir etkinlik ile karşınızdayım.

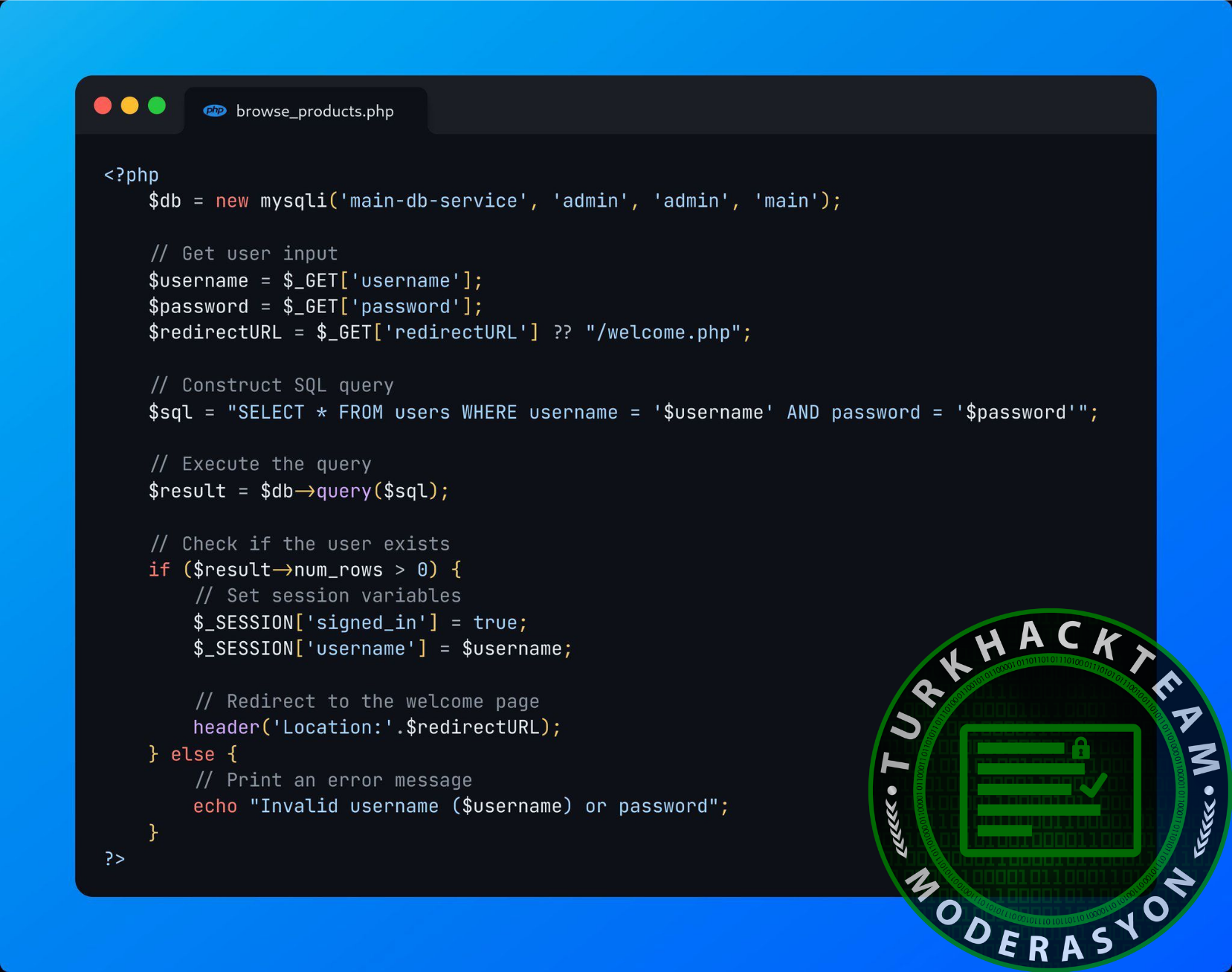

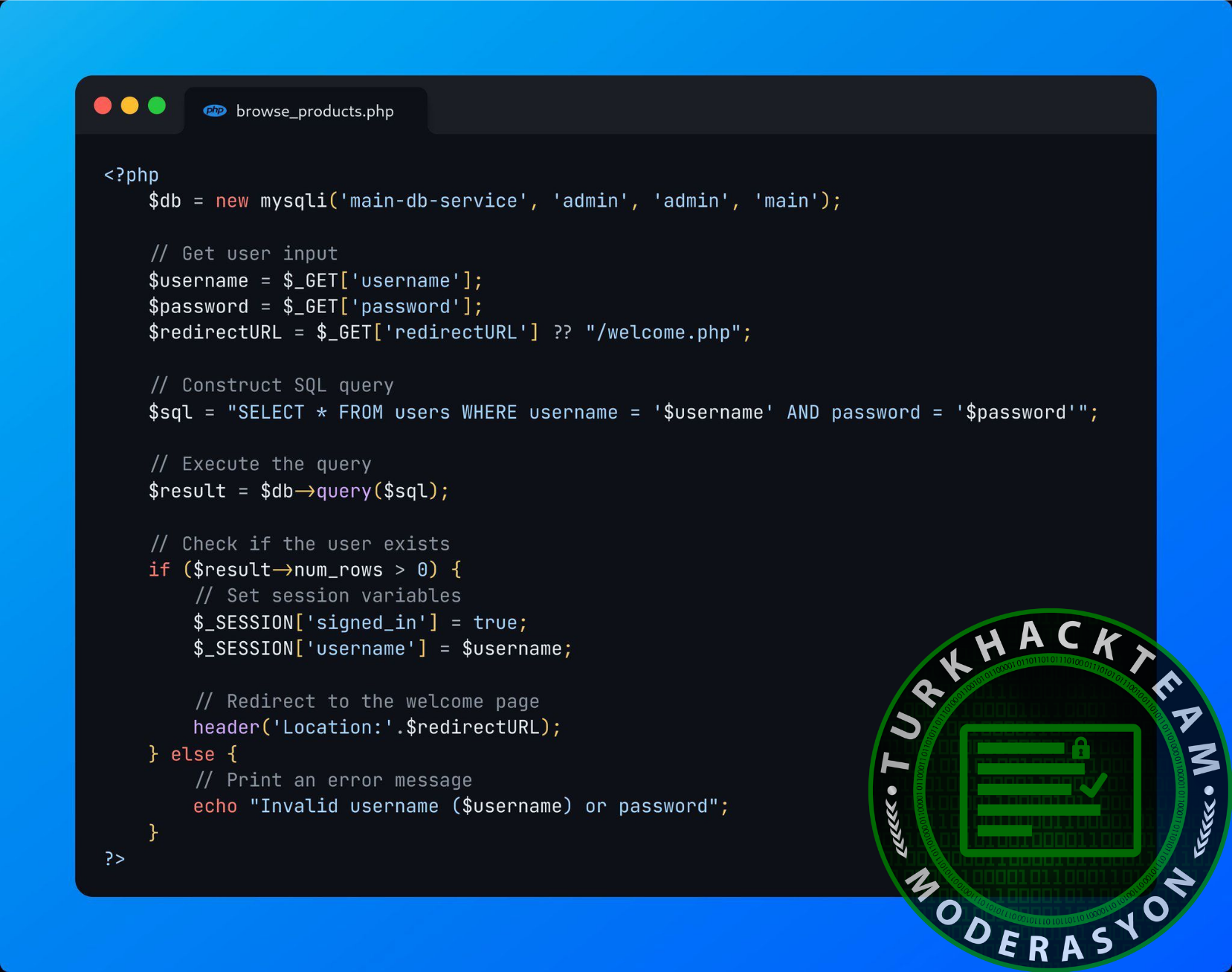

Aşağıdaki kod bloğunda kaç tane güvenlik açığı tespit edebilirsiniz?

Alıntı görsel - İNTİGRİTİ

Tespit ettiğiniz güvenlik açığını detaylı bir şekilde açıklamanızı rica ediyorum.

Saygılarımla,

'Herodot

Yeteneklerinizi test etme fırsatı sunacak yeni bir etkinlik ile karşınızdayım.

Aşağıdaki kod bloğunda kaç tane güvenlik açığı tespit edebilirsiniz?

Alıntı görsel - İNTİGRİTİ

Tespit ettiğiniz güvenlik açığını detaylı bir şekilde açıklamanızı rica ediyorum.

Saygılarımla,

'Herodot