Exploitler genel olarak .c ve .pl uzantılı dosyalardır içinde kodlar vardır.. .c uzantılı olan dosyalar C dili ile yazılmış kaynak kodları içerir .pl olanlarda perl dili ile yazılmış kodları içerir.. Bunlar haricinde assembly dili ile yazılmış olanlarda vardır.. Kişisel bilgisayarlar ve sunucularda kullanılan işletim sistemleri bugünkü halini almadan önce DOS gibi tek kullanicılıydı.Tek kullanıcı olduğundan ötürü tüm yöntemsel işlevler tek kullanıcı hesabı altında bulunurdu.Artan ihtiyaçlar ve paralelinde teknolojinin gelişmesi ile birlikte,işletim sistemlerinde de tek kullanıcılı sistemlerden çok kullanıcılı sistemlere doğru bir gelişim süreci izlendi.Geliştirilen çok kullanıcılı modern işletim sistemlerinde,sistemi yöneten bir kullanıcı ve sıradan kullanıcılar bulunuyordu.Sorunun kaynağı ise burada.

Yönetici hesabı dosya işlemleri de dahil olmak üzere,tüm yönetimsel işlemleri gerçekleştirebilirken,kullanıcı hesabı ise kısıtlı yetkilere sahip olmuştur.Yani kullanıcı hesabının ele geçirilmesi bile bir şey ifade etmiyor artık.Kötü niyetli kullanıcılar için,sisteme erişim sağladıktan sonra,normal kullanıcı yetkilerinin yönetici yetkilerine dönüştürülmesi bir ihtiyaç halini almıştır.

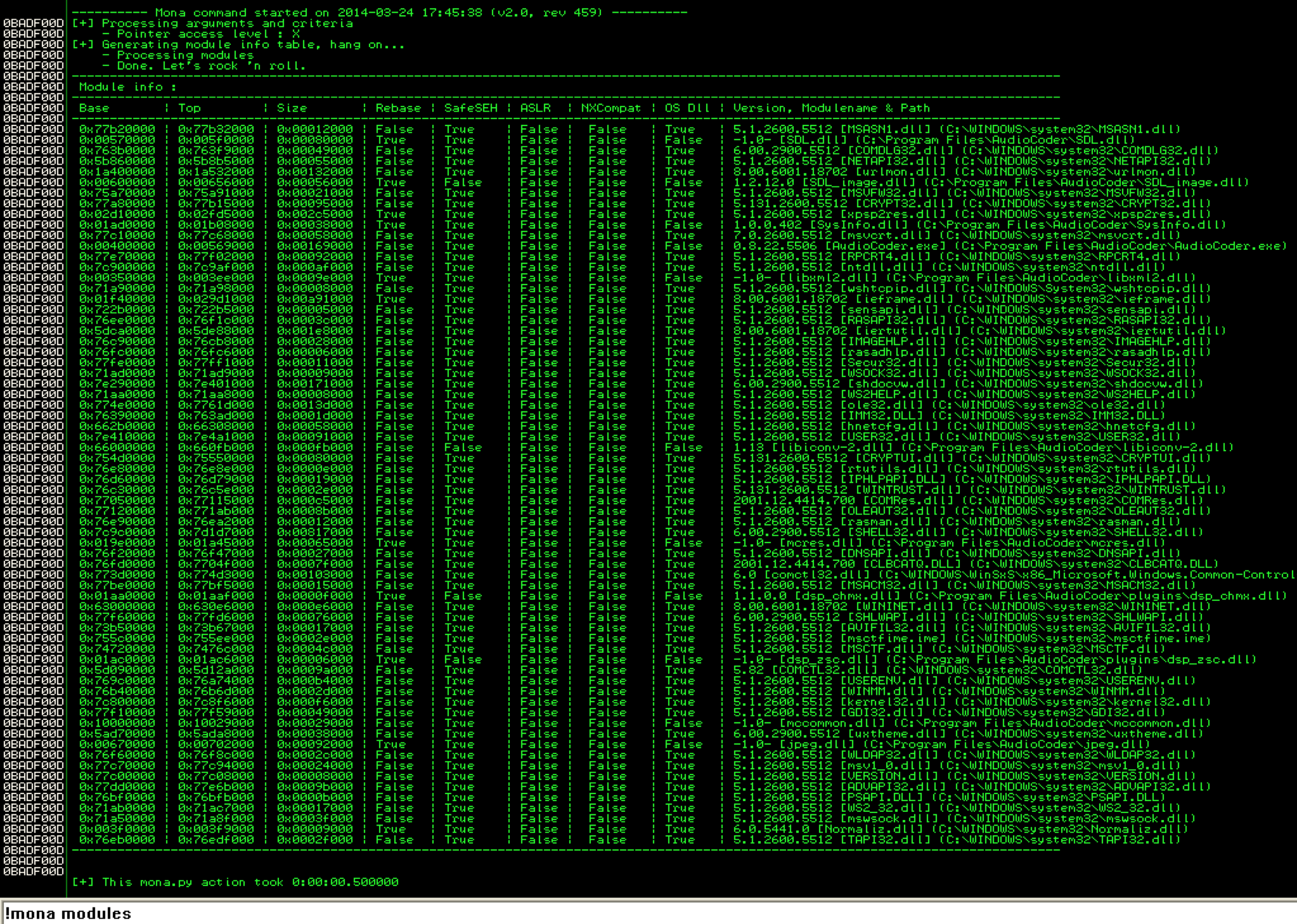

Yetkisiz kullanıcı profiline yönetsel yetkilerin kazandırılması işlevi Exploıting olarak adlandırılır.Yetki yükseltme işlemlerinin kullanıldığı uygulamalar ise Exploitler'dir.Bir sistemde exploit kullanarak kullanıcı statüsüne yönetici yetkileri verebilmek için,ilgili sistemin sömürülmesi gerekir.

Mevcut işletim sistemlerinin,kullanılan yazılımların ve web uygulamalarının bünyesinde kodlamadan veya başka sebeplerden dolayı meydana gelen açıklar,sistemin sömürülmesinde büyük etkendir.Sistem hata ve zafiyetlerinin saldırganlar tarafından kullanılması Exploiting işlemi için yeterlidir.

Exploitler farklı kriterlere göre farklı kategorilerde incelenebilir.

(bu konuyu detaylı bir şekilde başka konuda açacağım şimdilik başlık veriyorum merak eden arkadaşlar araştırabilsin diye.)

1-)Erişim Şekline Göre :

-Local exploitler.

-Remote Exploitler

2-)Etkilendiği Açığa Göre