Project Honey Pot Nedir? Ne yapıyor ?

Project Honey Pot'un basın açıklamasından:

Kod:

Project Honey Pot'un kurucu ortağı ve Unspam Technologies, Inc.'in CEO'su Matthew Prince, "Üyelerimizin ortak bir yanı var: hepsi spam'in durdurulmasını istiyor" dedi. anti-spam dünyasının en üst düzey hukukçularının yanı sıra bu mücadeleyi spam gönderenlerin önüne getiriyoruz. Bu kıyafet onları saklandıkları kayaların altından dışarı kaydıracak."Washington Post'tan Brian Krebs burada ağır basıyor . Tam açıklama amacıyla, eski blogum İkincil Tarama , kod artık sitede olmamasına rağmen Honey Pot projesinin kodunu kullandı. Sitemden e-posta adreslerinin kaç kez toplandığına dair istatistikleri kontrol etmedim, ancak bu yerleşimden milyonlar kazanmam için yeterli olacağını tahmin ediyorum ve şu anda Tayland'ın batı kıyısında küçük bir ada için alışveriş yapıyorum.

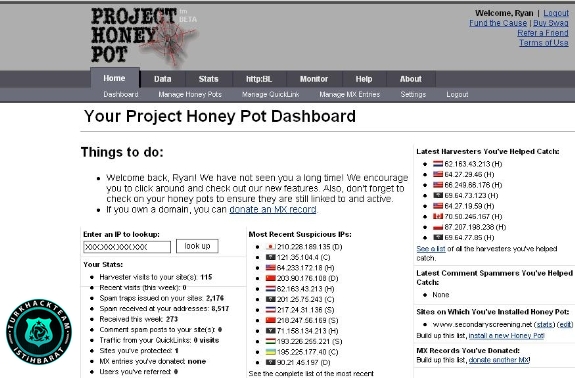

GÜNCELLEME: Hala giriş ve şifrem var - 115 spam toplayıcı eski blogumu ziyaret etti ve 8.500'den fazla spam e-postayla sonuçlandı. Sanırım iki ada satın alabileceğim. Atlamadan sonra istatistik sayfasının anlık görüntüsü.

Honeypot'lar: Ağ güvenliğinde tatlı nokta

Tuzak tabanlı saldırı tespit teknolojisinin veya "Honey Pot'ların" rolü gelişmektedir. Bir zamanlar araştırmacılar tarafından, hareketlerini ve davranışlarını incelemek için bilgisayar korsanlarını bir ağ sistemine çekmenin bir yolu olarak kullanılan HoneyPotlari artık kurumsal güvenlikte önemli bir rol oynamaya başlıyor. Gerçekten de, yetkisiz ağ etkinliğinin erken tespitini sağlayarak HoneyPotlari, BT güvenlik uzmanları için her zamankinden daha yararlı olduğunu kanıtlıyor.Bu makale, HoneyPot'ların nasıl çalıştığına ve teknolojinin, izinsiz giriş korumasına yönelik katmanlı bir yaklaşımda temel bir bileşen olarak nasıl ortaya çıktığına bakmaktadır.

HoneyPot, araştırılıp saldırıya uğraması için bir ağa yerleştirilen bir sistemdir. HoneyPot üretim değeri olmadığı için "meşru" bir kullanımı da yoktur. Bu, HoneyPot ile bir araştırma veya tarama gibi herhangi bir etkileşimin tanım gereği şüpheli olduğu anlamına gelir.

İki tür HoneyPot vardır:

- Araştırma: Bugüne kadar en çok ilgi, davetsiz misafirlerin eylemleri hakkında bilgi toplamak için kullanılan araştırma balküplerine odaklandı. Örneğin Honeynet Projesi , siber tehditler hakkında bilgi toplamak için HoneyPot'ları kullanan gönüllü, kar amacı gütmeyen bir güvenlik araştırma kuruluşudur.

- Üretim: Aslında organizasyonları korumak için kullanılan üretim balküplerine daha az dikkat edildi. Bununla birlikte, üretim balküpleri, sağladıkları algılama yetenekleri ve hem ağ hem de ana bilgisayar tabanlı saldırı korumasını tamamlayabilmeleri için giderek daha fazla tanınmaktadır.

HoneyPotlar nasıl çalışır?

Honeypot'lar ayrıca, balküpünün bir saldırgana izin verdiği etkinlik düzeyine dayalı bir ayrım olan düşük etkileşim veya yüksek etkileşim olarak da tanımlanabilir. Düşük etkileşimli bir sistem sınırlı aktivite sunar; çoğu durumda, hizmetleri ve işletim sistemlerini taklit ederek çalışır. Düşük etkileşimli balküplerinin ana avantajları, dağıtılması ve bakımının nispeten kolay olması ve bir saldırganın başkalarına zarar vermek için gerçek bir işletim sistemine hiçbir zaman erişimi olmadığı için minimum risk içermesidir.

Buna karşılık, yüksek etkileşimli HoneyPotlari, gerçek işletim sistemlerini ve uygulamalarını içerir ve hiçbir şey taklit edilmez. Saldırganlara etkileşimde bulunmaları için gerçek sistemler vererek, kuruluşlar bir saldırganın davranışı hakkında çok şey öğrenebilir. Yüksek etkileşimli balküpleri, bir saldırganın nasıl davranacağı konusunda herhangi bir varsayımda bulunmaz ve tüm etkinlikleri izleyen bir ortam sağlar. Bu tür koşullar, kuruluşların başka türlü erişemeyecekleri davranışlar hakkında bilgi edinmelerini sağlar.

Yüksek etkileşimli sistemler de esnektir ve BT güvenliği uzmanları, istedikleri kadar çok veya azını uygulayabilir. Ek olarak, bu tür HoneyPotlar, daha yüksek kalibreli bir saldırganı tespit edebilen daha gerçekçi bir hedef sağlar. Yüksek etkileşimli balküplerinin dağıtımı karmaşık olabilir ve saldırganların diğer sistemlere saldırı başlatmak için balküpünü kullanmasını önlemek için ek teknolojiler gerektirir.

HoneyPot'ların avantajları

Güvenlik uzmanları, HoneyPot'ların geleneksel saldırı tespit sistemlerinin (IDS) yetersiz bulunduğu bir dizi alanda başarılı olabileceğini söylüyor. Özellikle, şunlara işaret ederler:

- Çok fazla veri: Geleneksel IDS ile ilgili yaygın sorunlardan biri, çok miktarda uyarı oluşturmasıdır. Bu "gürültünün" büyük hacmi, verilerin gözden geçirilmesini zaman alıcı, kaynak yoğun ve maliyetli hale getirir. Buna karşılık, balküpleri, yalnızca birileri onlarla etkileşime girdiğinde veri toplar. Küçük veri kümeleri, yetkisiz etkinlikleri belirlemeyi ve bunlara karşı harekete geçmeyi daha kolay ve daha uygun maliyetli hale getirebilir.

- Yanlış pozitifler: Bir IDS'nin belki de en büyük dezavantajı, üretilen uyarıların çoğunun yanlış olmasıdır. Yanlış pozitifler, sistemlerini ayarlamak için çok zaman harcayan kuruluşlar için bile büyük bir sorundur. Bir IDS sürekli olarak yanlış pozitifler oluşturursa, yöneticiler sonunda sistemi görmezden gelmeye başlayabilir. Honeypot'lar bu sorunu ortadan kaldırır çünkü onlarla yapılan herhangi bir aktivite tanım gereği yetkisizdir. Bu, kuruluşların yanlış uyarıları ortadan kaldırmasa da azaltmasını sağlar.

- Yanlış negatifler: IDS teknolojileri, bilinmeyen saldırıları veya davranışları belirlemede de zorluk çekebilir. Yine, bir HoneyPot ile herhangi bir aktivite anormaldir, yeni veya daha önce bilinmeyen saldırıları öne çıkarır.

- Kaynaklar: Bir IDS, bir kuruluşun ağ trafiğine ayak uydurmak için kaynak yoğun donanım gerektirir. Bir ağ hızı arttıkça ve daha fazla veri ürettikçe, IDS'nin yetişmek için büyümesi gerekir. Honeypot'lar, büyük ağlarda bile minimum kaynak gerektirir. Honeynet Projesi'nin kurucusu Lance Spitzner'e göre 128MB RAM'e sahip tek bir Pentium bilgisayar milyonlarca IP adresini izlemek için kullanılabilir.

- Şifreleme: Sağlık Sigortası Taşınabilirlik ve Sorumluluk Yasası gibi güvenlik sorunları veya düzenlemeler nedeniyle daha fazla kuruluş tüm verilerini şifrelemeye geçiyor. Şaşırtıcı olmayan bir şekilde, giderek daha fazla saldırgan şifreleme de kullanıyor. Bu, bir IDS'nin ağ trafiğini izleme yeteneğini kör eder. Bir HoneyPot ile, bir saldırganın şifreleme kullanıp kullanmaması önemli değildir; etkinlik yine de yakalanacaktır.

Honeypot'lar IDS'leri nasıl artırır?

Honeypot'ların evrimi, saldırıları önlemek, tespit etmek ve bunlara yanıt vermeye yardımcı olmak için bu sistemlerin IDS'lerle birlikte nasıl kullanıldığına bakılarak da anlaşılabilir. Gerçekten de HoneyPotlar, ağ ve ana bilgisayar tabanlı izinsiz giriş koruma sistemlerinin yanında giderek daha fazla yer buluyor.

Honeypot'lar saldırıları çeşitli şekillerde önleyebilir. Birincisi, solucanlar veya otomatik kökler gibi otomatik saldırıları yavaşlatmak veya durdurmaktır. Bunlar, savunmasız sistemler arayan tüm ağı rastgele tarayan saldırılardır. (Honeypot'lar, bir saldırganı "bekleme modeline" sokmak için çeşitli TCP hileleri kullanır.) İkinci yol, insan saldırılarını caydırmaktır. Burada HoneyPot'lar, bir saldırganı şaşırtmayı amaçlar ve bir organizasyona yanıt vermesi ve saldırıyı engellemesi için zaman verirken, onu ne zarara ne de kayba neden olmayan faaliyetlere ayırmasını sağlar.

Yukarıda belirtildiği gibi, balküpleri, yanlış pozitifler ve yeni saldırı türlerini veya sıfır gün saldırıları tespit edememe gibi geleneksel IDS'lerle ilişkili birçok sorunu ele alarak saldırıların erken tespitini sağlayabilir. Ancak giderek artan bir şekilde balküpleri, genellikle harici saldırılardan daha incelikli ve daha maliyetli olan içeriden saldırıları tespit etmek için de kullanılıyor.

Honeypot'lar ayrıca kuruluşların saldırılara yanıt vermesine yardımcı oluyor. Saldırıya uğramış bir üretim sistemini analiz etmek zor olabilir, çünkü neyin normal günlük aktivite ve neyin izinsiz giriş aktivitesi olduğunu belirlemek zordur. Honeypot'lar, yalnızca yetkisiz faaliyetleri yakalayarak, iş operasyonlarını etkilemeden analiz için çevrimdışına alınabildikleri için bir olay yanıt aracı olarak etkili olabilir. En yeni balküpleri, saldırgan etkinliğine dayalı sistemleri kapatma yeteneği ve güvenlik yöneticilerinin HoneyPot içindeki bir saldırganın eylemlerini kontrol etmesine olanak tanıyan frekans tabanlı politikalar da dahil olmak üzere daha güçlü tehdit yanıt mekanizmalarına sahiptir.

Çözüm

Tüm teknolojiler gibi balküplerinin de dezavantajları vardır, en büyüğü sınırlı görüş alanlarıdır. Honeypot'lar yalnızca kendilerine yönelik ve diğer sistemlere yönelik saldırıları kaçıracak etkinlikleri yakalar.

Bu nedenle güvenlik uzmanları, bu sistemlerin mevcut güvenlik teknolojilerinin yerini almasını önermemektedir. Bunun yerine, HoneyPot'ların ağ ve ana bilgisayar tabanlı izinsiz giriş korumasına tamamlayıcı bir teknoloji olarak görüyorlar.

Balküplerinin saldırıya karşı koruma çözümlerine getirdiği avantajların göz ardı edilmesi zordur, özellikle de üretim balküpleri kullanılmaya başlandığından. Zamanla, dağıtımlar çoğaldıkça, HoneyPot kurumsal düzeyde bir güvenlik operasyonunda önemli bir bileşen haline gelebilir.

KAYNAK TOOL

Osint Framework Adresi ProjectHoneyPot Web Sitesi

Son düzenleme: