- 31 Ocak 2016

- 1,961

- 39

Kali Linux'da bazı araçların kullanımı /Enigma Kulübü

Merhaba, Sizlere kali linux işletim sistemi üzerinde hazır kurulu olarak gelen birkaç araçtan bahsetmek istiyorum.

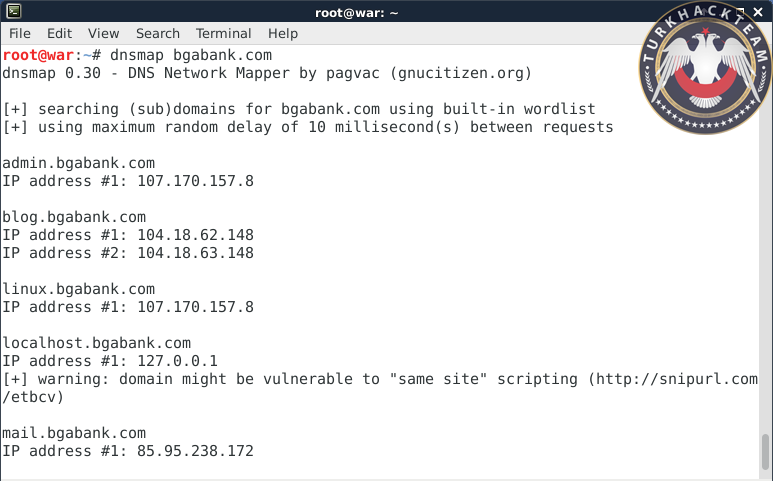

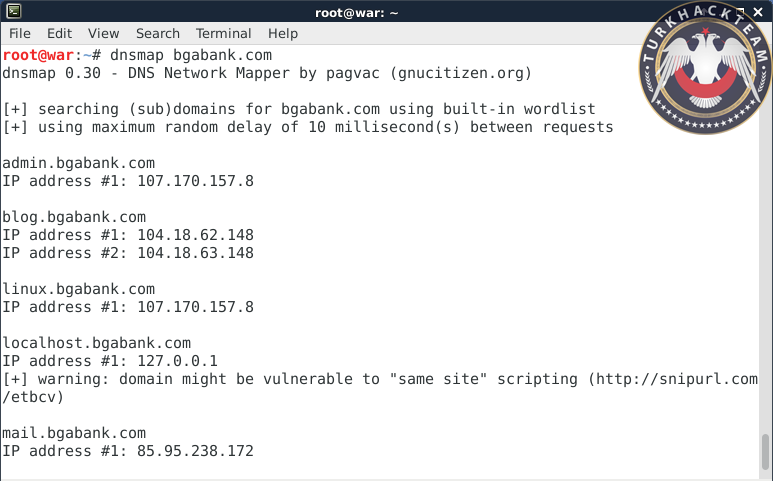

Dnsmap

Dnsmap, kullanımı basittir. Seçtiğiniz alan adına ait alt alan adları, IPv4, IPv6 ip adreslerini elde etmek için kullanılır. Örnek olarak "bgabank.com" alan adı hedef olarak belirtebiliriz. Bulunan Ip adresleri sayesinde daha fazla bilgiye "nmap" aracını kullanarak erişebiliriz.

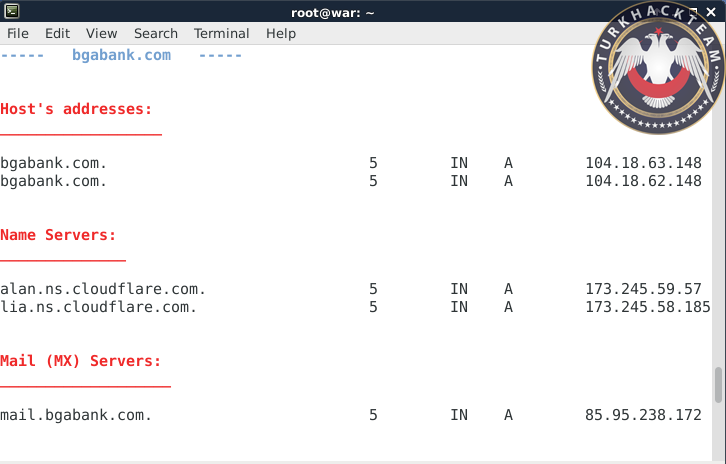

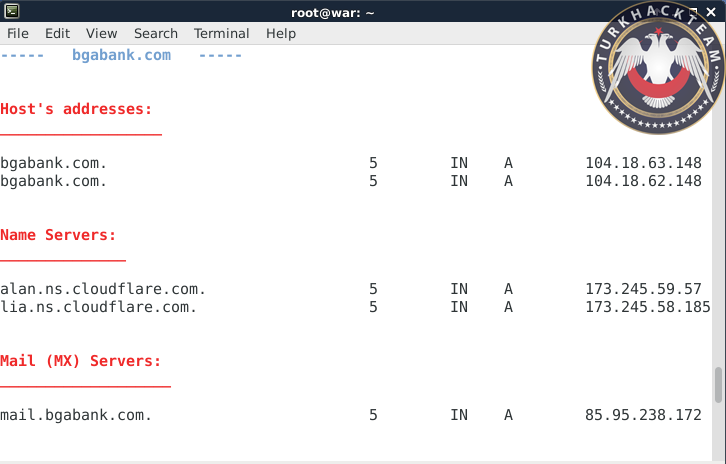

Dnsenum

Dnsenum, "reverse lookup, özel ip tanımlamaları, NS kaydı, whois bilgileri, MX kaydı, zone transfer, bind version" gibi birçok bilgiye ulaşmayı ve analiz etmenizi sağlar.

Aşağıdaki ikinci komut ile hedef site hakkında daha fazla bilgi alınabilir.

Daha fazla bilgi için dnsenum help komutu kullanılabilir.

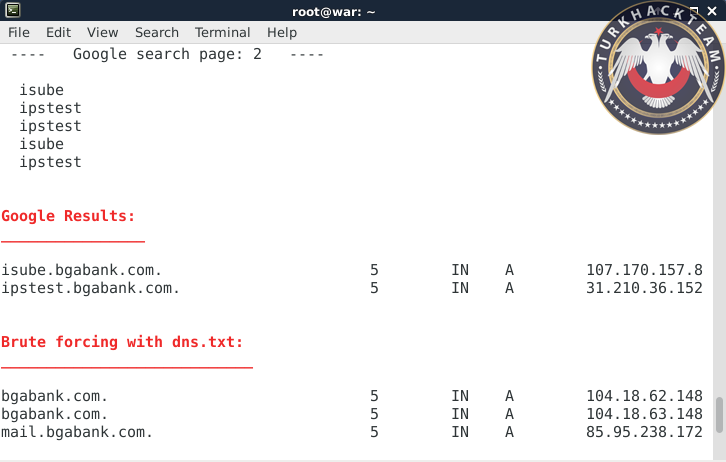

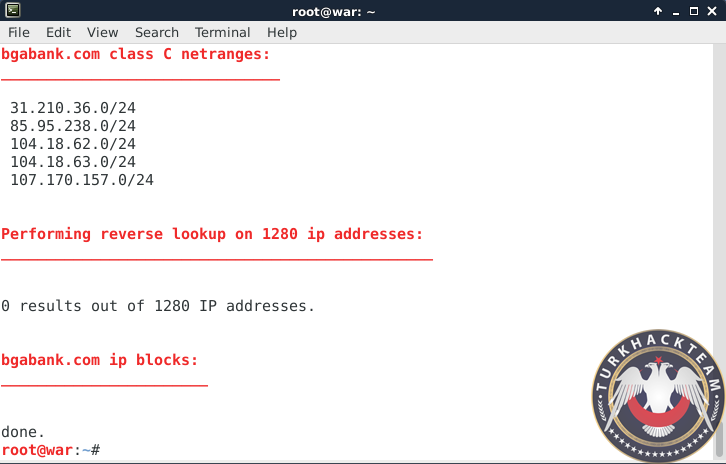

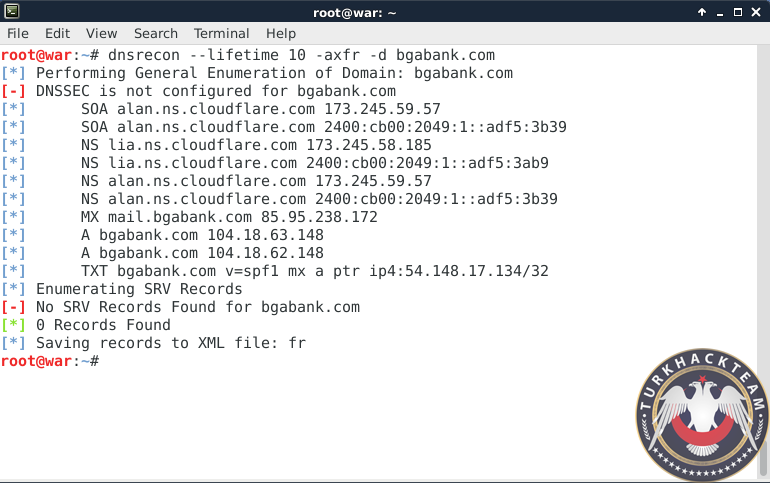

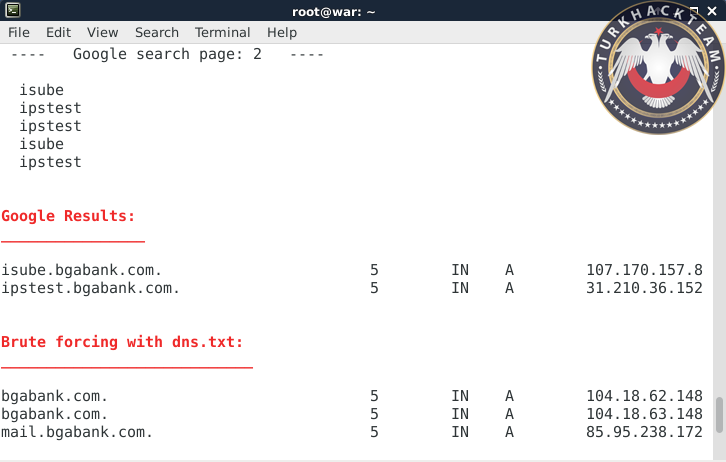

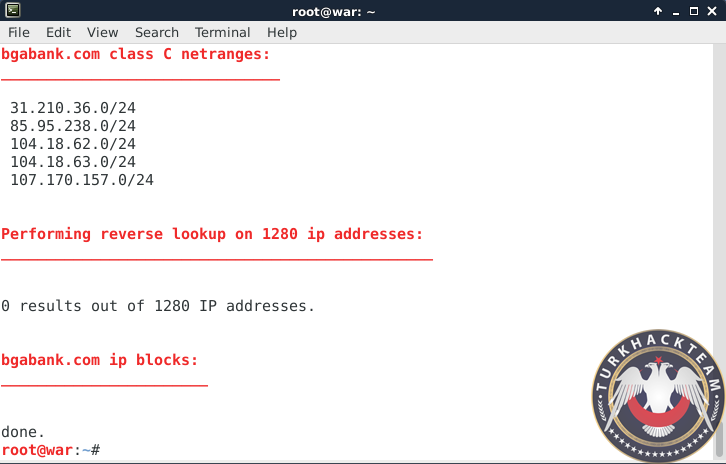

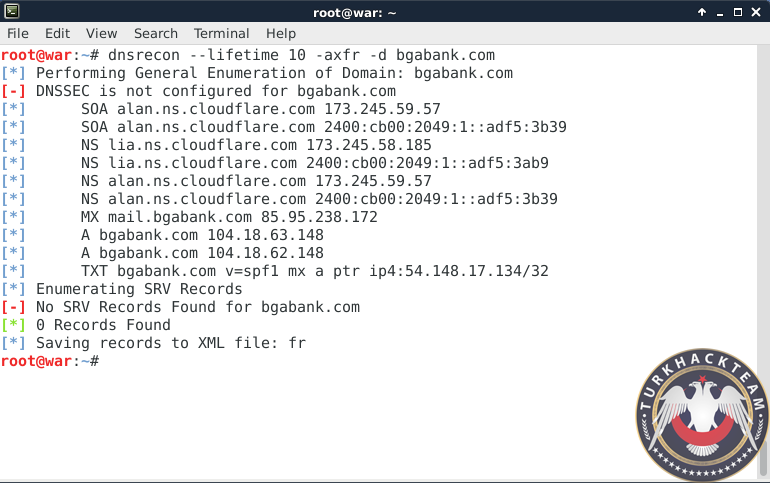

Dnsrecon

Dnsrecon, belirtilen alan adı hakkında bilgi toplamak için kullanılır. Bu bilgilere şunlar örnek verilebilir; "Zone transfer, reverse lookup, NS, MX, SOA, SRV " bu yazdıklarım sadece elde edilen bilgilerden birkaç tanesidir. Bunlar gibi önemli kayıtları taratmanızı sağlar.

Bu araç google üzerinden de tarama yapabilir.

IP aralığı belirtmek isterseniz aşağıdaki komutu kullanabilirsiniz.

Daha fazla bilgi için dnsrecon help komutu kullanılabilir.

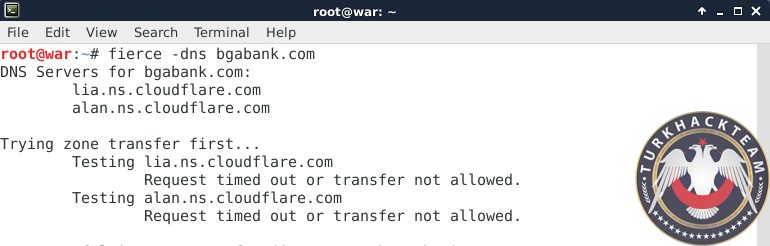

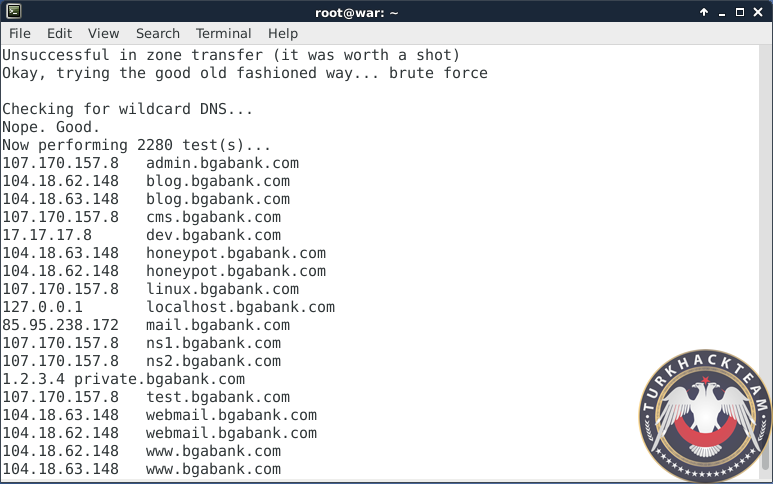

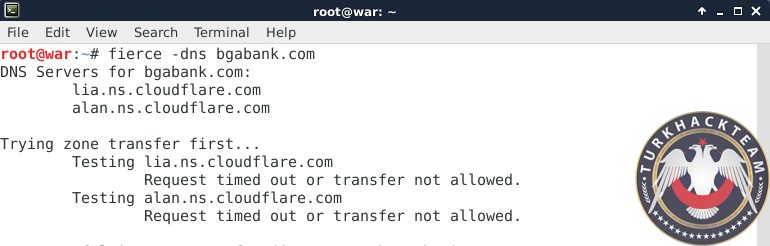

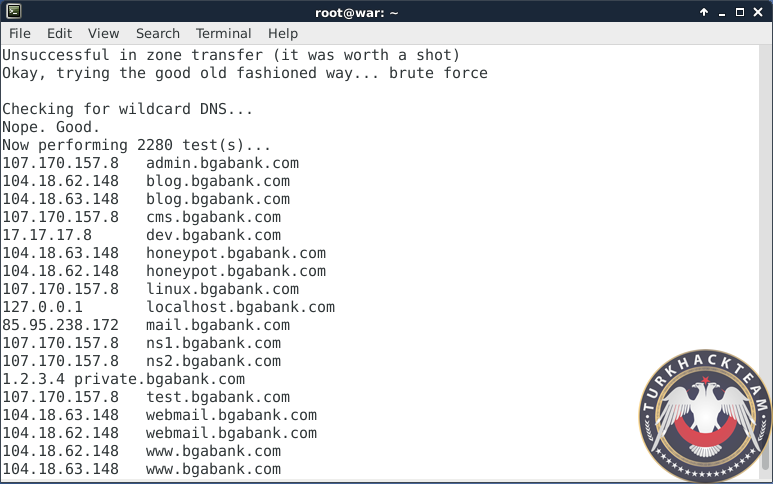

Fierce

Fierce, açık kaynak kodlu, perl ile yazılmış bir araçtır. Amacı; Fierce aracı dns zone transferi ve dns force ile hedef sitedeki subdomain adresini tespit etmektir.

Aşağıdaki resimde gördüğünüz üzere birinci aşamada Zone transferi yapıyor ama güvenlik nedeni ile kapatılmış. İkinci aşamada ise brute force denemesi yapılıyor.

Zone transferi açık olan bir siteyi görmek için mcdonlds.com alan adı kullanılabilir.

Fierce aracı hakkında daha fazla bilgi almak isterseniz fierce help komutu kullanabilirsiniz.

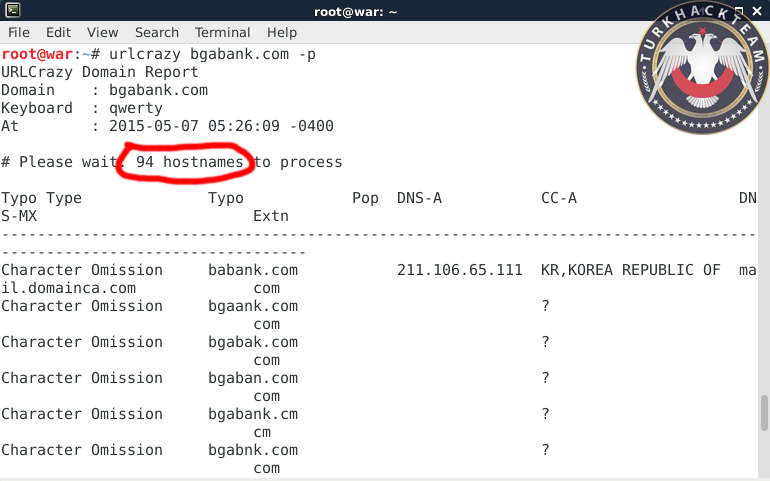

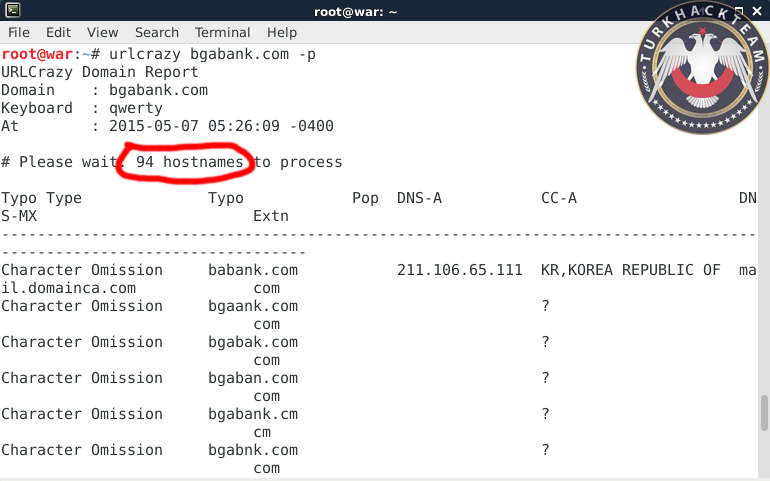

URLcrazy

URLcrazy, hedef site domaine benzeyen domainleri ve kullanım durumlarını listeler.

Daha fazla bilgi için urlcrazy -h komutu kullanılabilir.

Dnsmap

Dnsmap, kullanımı basittir. Seçtiğiniz alan adına ait alt alan adları, IPv4, IPv6 ip adreslerini elde etmek için kullanılır. Örnek olarak "bgabank.com" alan adı hedef olarak belirtebiliriz. Bulunan Ip adresleri sayesinde daha fazla bilgiye "nmap" aracını kullanarak erişebiliriz.

Kod:

root#: dnsmap bgabank.com

Dnsenum

Dnsenum, "reverse lookup, özel ip tanımlamaları, NS kaydı, whois bilgileri, MX kaydı, zone transfer, bind version" gibi birçok bilgiye ulaşmayı ve analiz etmenizi sağlar.

Aşağıdaki ikinci komut ile hedef site hakkında daha fazla bilgi alınabilir.

Kod:

root#: dnsenum bgabank.com

root#: dnsenum bgabank.com --enum -f dns.txt --update a -r bgabank.com

Daha fazla bilgi için dnsenum help komutu kullanılabilir.

Dnsrecon

Dnsrecon, belirtilen alan adı hakkında bilgi toplamak için kullanılır. Bu bilgilere şunlar örnek verilebilir; "Zone transfer, reverse lookup, NS, MX, SOA, SRV " bu yazdıklarım sadece elde edilen bilgilerden birkaç tanesidir. Bunlar gibi önemli kayıtları taratmanızı sağlar.

Bu araç google üzerinden de tarama yapabilir.

Kod:

root#: dnsrecon -d bgabank.com "Hedef site -d parametresi ile belirtilebilir."

root#: dnsrecon -t goo -d bgabank.com "Google üzerinden tarama yapar."

IP aralığı belirtmek isterseniz aşağıdaki komutu kullanabilirsiniz.

Kod:

root#: dnsrecon -r 68.251.169.1-63.251.179.255Daha fazla bilgi için dnsrecon help komutu kullanılabilir.

Fierce

Fierce, açık kaynak kodlu, perl ile yazılmış bir araçtır. Amacı; Fierce aracı dns zone transferi ve dns force ile hedef sitedeki subdomain adresini tespit etmektir.

Aşağıdaki resimde gördüğünüz üzere birinci aşamada Zone transferi yapıyor ama güvenlik nedeni ile kapatılmış. İkinci aşamada ise brute force denemesi yapılıyor.

Kod:

root#: fierce -dns bgabank.com

Zone transferi açık olan bir siteyi görmek için mcdonlds.com alan adı kullanılabilir.

Fierce aracı hakkında daha fazla bilgi almak isterseniz fierce help komutu kullanabilirsiniz.

URLcrazy

URLcrazy, hedef site domaine benzeyen domainleri ve kullanım durumlarını listeler.

Kod:

root#: urlcrazy bgabank.com

root#: urlcrazy bgabank.com -p "Popüler olan arama moturlarından arama yapar."

Daha fazla bilgi için urlcrazy -h komutu kullanılabilir.

Son düzenleme: