TeşekkürlerEline Sağlık Cano.

Çok eski bir web tarayıcısı kullanıyorsunuz. Bu veya diğer siteleri görüntülemekte sorunlar yaşayabilirsiniz..

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

Manuel Blind SQL Injection! #1

- Konbuyu başlatan Bunjo

- Başlangıç tarihi

- 15 Şub 2016

- 1,916

- 673

Elinize sağlık

Eline sağlık, güzel bir konu olmuş...

Çok teşekkür ederimYararlı konu, çok da güzel anlatmışsınEllerine sağlık Bunjo

Çok teşekkür ederinEline sağlık, güzel bir konu olmuş...

- 20 Şub 2022

- 1,288

- 323

Eline sağlık

Merhabalar ben Anka Red Team'den Bunjo, bu konuda manual şekilde blind sql zafiyetinin nasıl sömürülebileceğini anlatacağım.

Bu konuda arkada dönen PHP kodlarını ve sorguyu detaylı bir şekilde anlattığım için tekrar anlatmıyorum.

Blind SQL Injection Nedir?

Kör SQL enjeksiyonu (Blind SQL Injection), bir web uygulamasının veritabanı üzerindeki kritik bilgileri çalmak veya manipüle etmek için yapılan bir saldırı türüdür.

Bu saldırı, web uygulamasının giriş formları veya URL parametreleri gibi kullanıcı tarafından sağlanan giriş alanları aracılığıyla gerçekleştirilir.

Blind SQL Injection'da, saldırgan doğrudan hedeflenen SQL kodunu veritabanına enjekte etmek yerine, web uygulamasının yanıtlarını inceleyerek veritabanındaki bilgiler hakkında bilgi edinmeye çalışır.

Saldırgan, genellikle mantıksal ifadelerin doğruluğunu test etmek için kör SQL enjeksiyonu kullanır. Örneğin, saldırgan, web uygulamasının yanıtlarında bulunan belirli bir mesajın varlığına dayalı olarak veritabanı sorgularının sonucunu çıkarabilir.

Blind SQL Injection saldırıları genellikle otomatik araçlar veya özel olarak yazılmış scriptler kullanılarak gerçekleştirilir. Bu saldırıların hedefi genellikle kullanıcı kimlik bilgileri, şifreler, kredi kartı numaraları gibi hassas bilgileri içeren veritabanı tablolarına erişmektir.

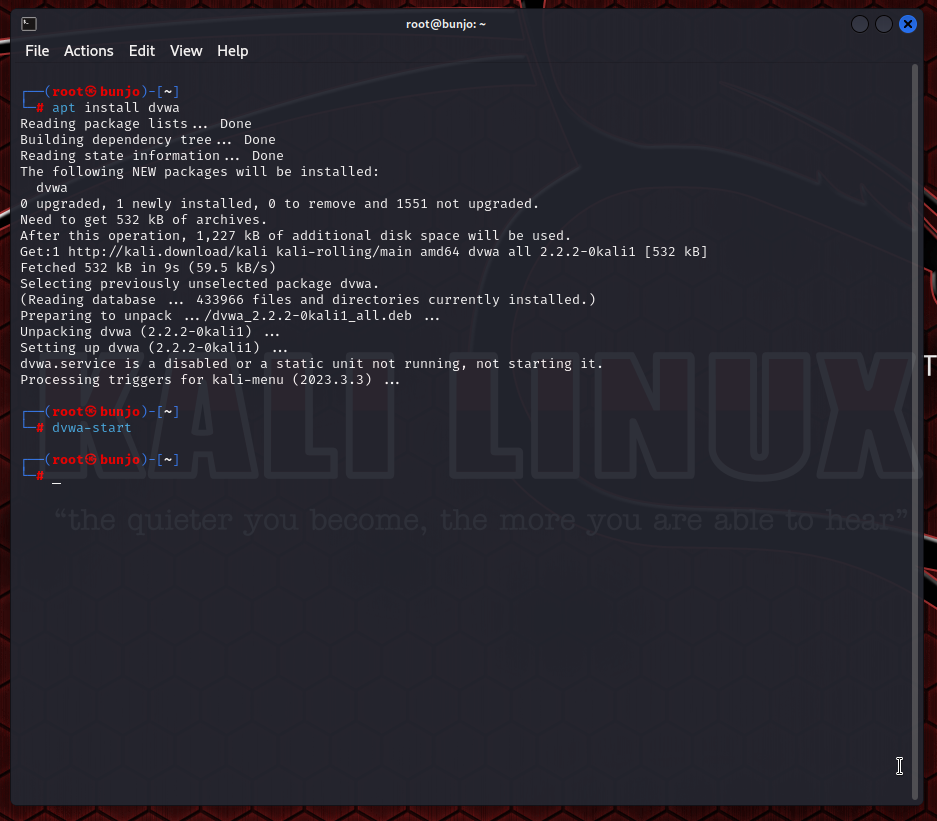

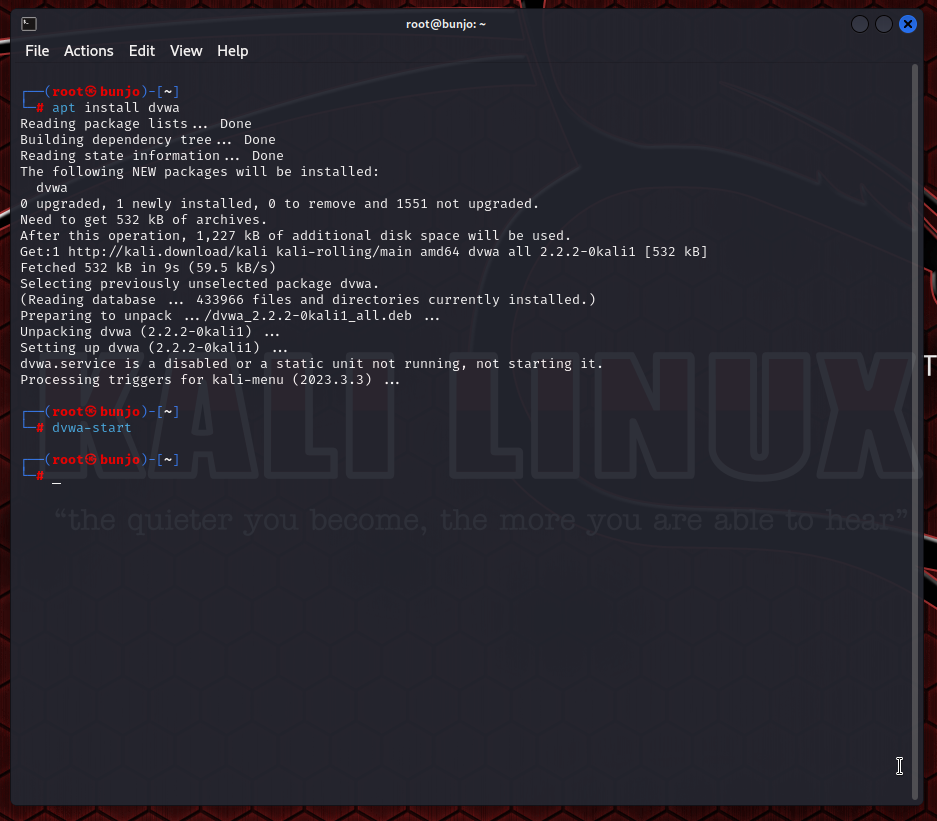

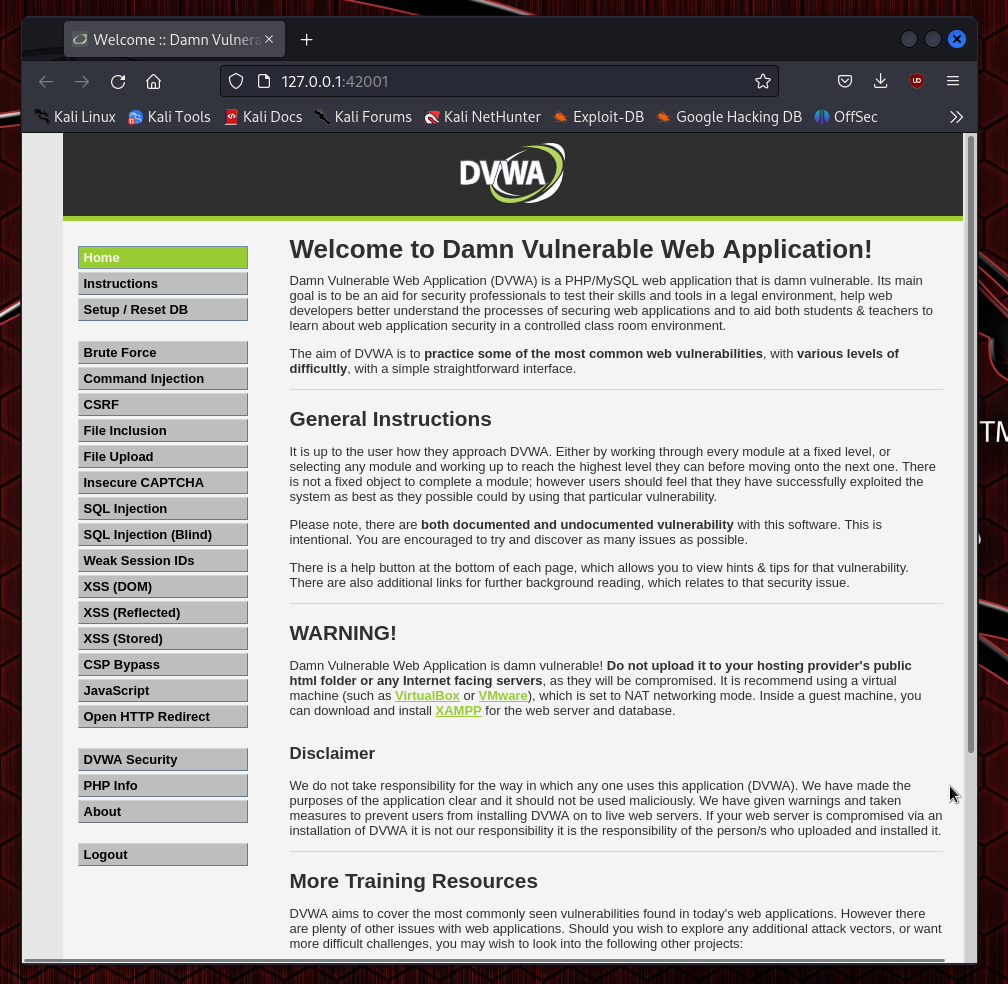

DVWA Kurulumu

Rich (BB code):apt install dvwa

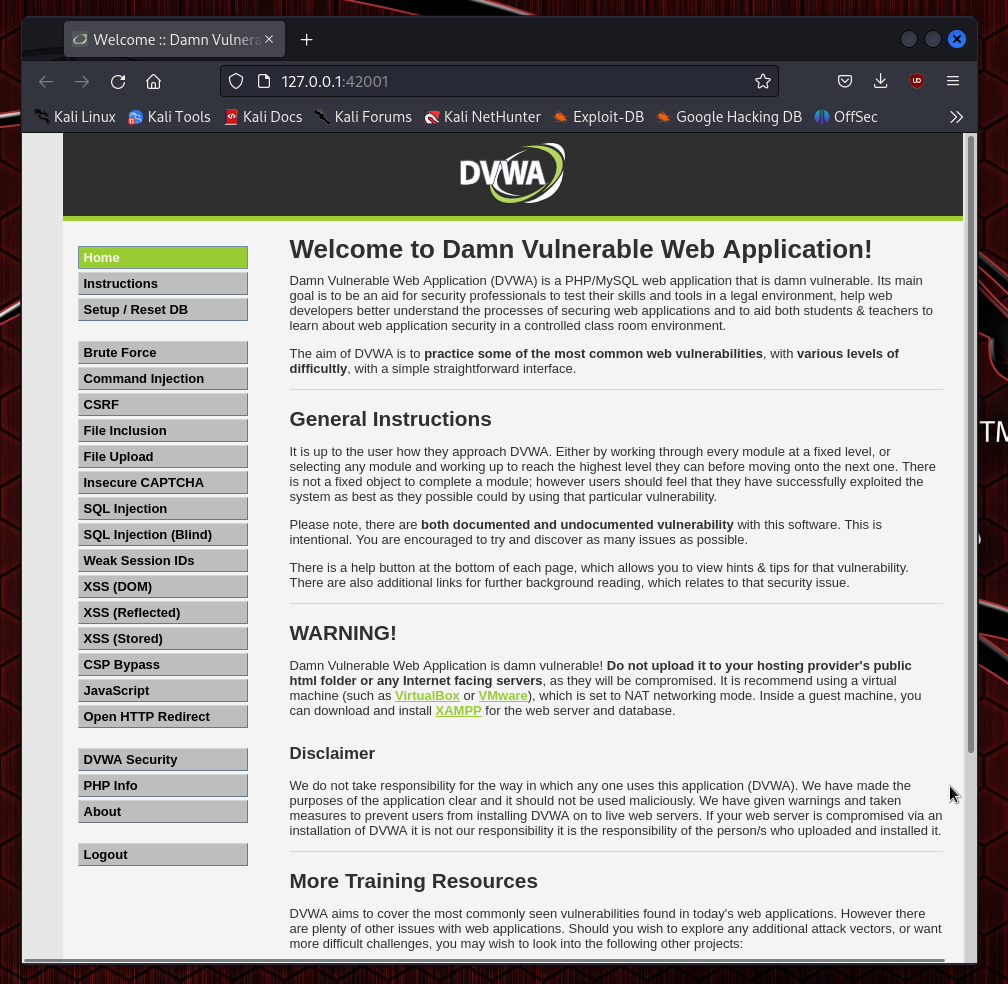

DVWA Adresi:

CoffeeScript:http://127.0.0.1:42001/

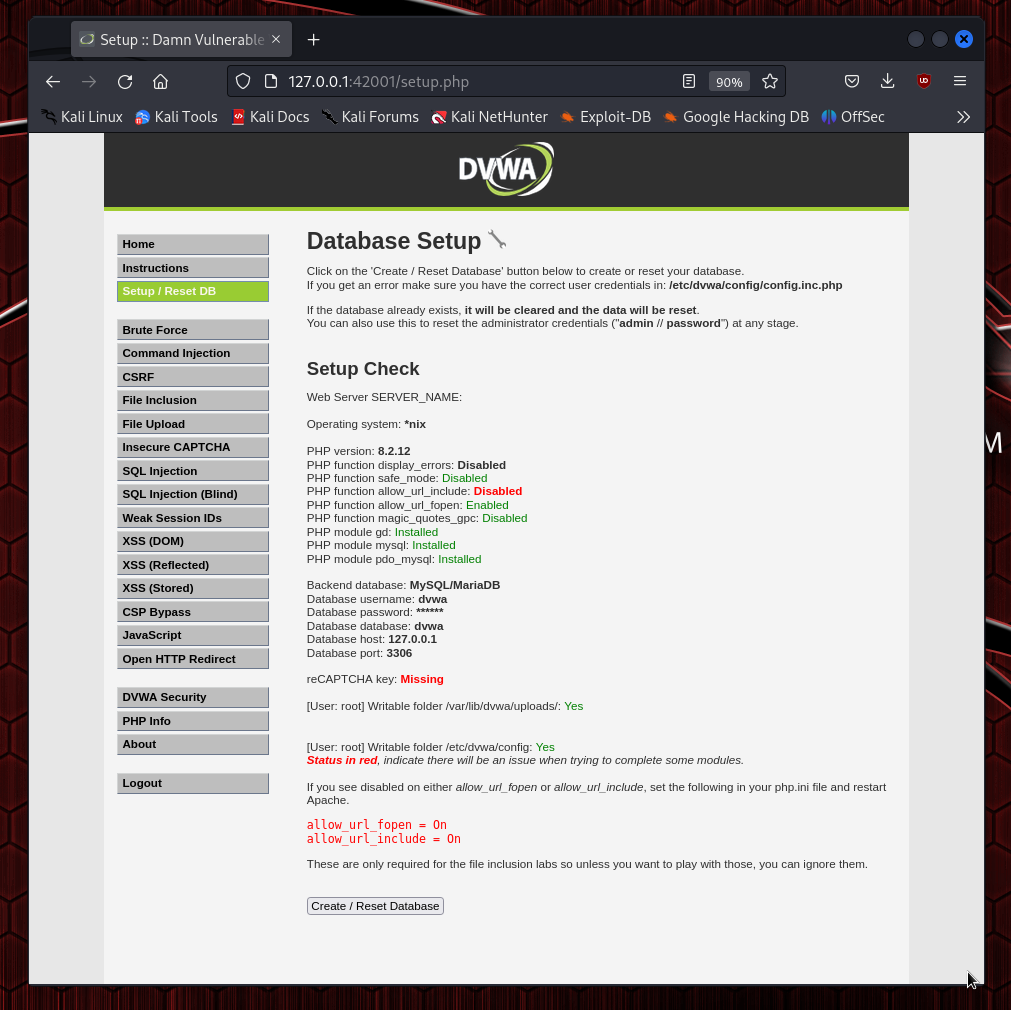

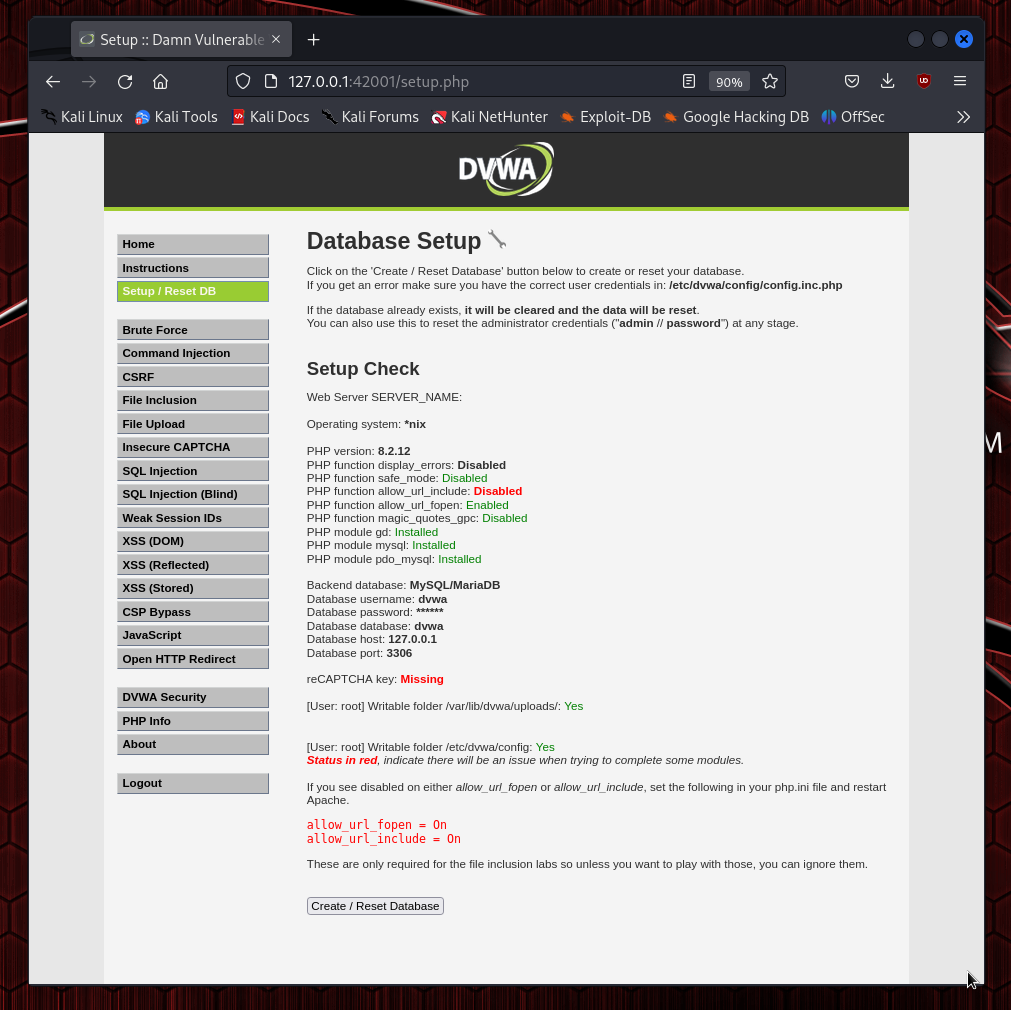

Database Kurulumu:

Create Database butonuna basınız.

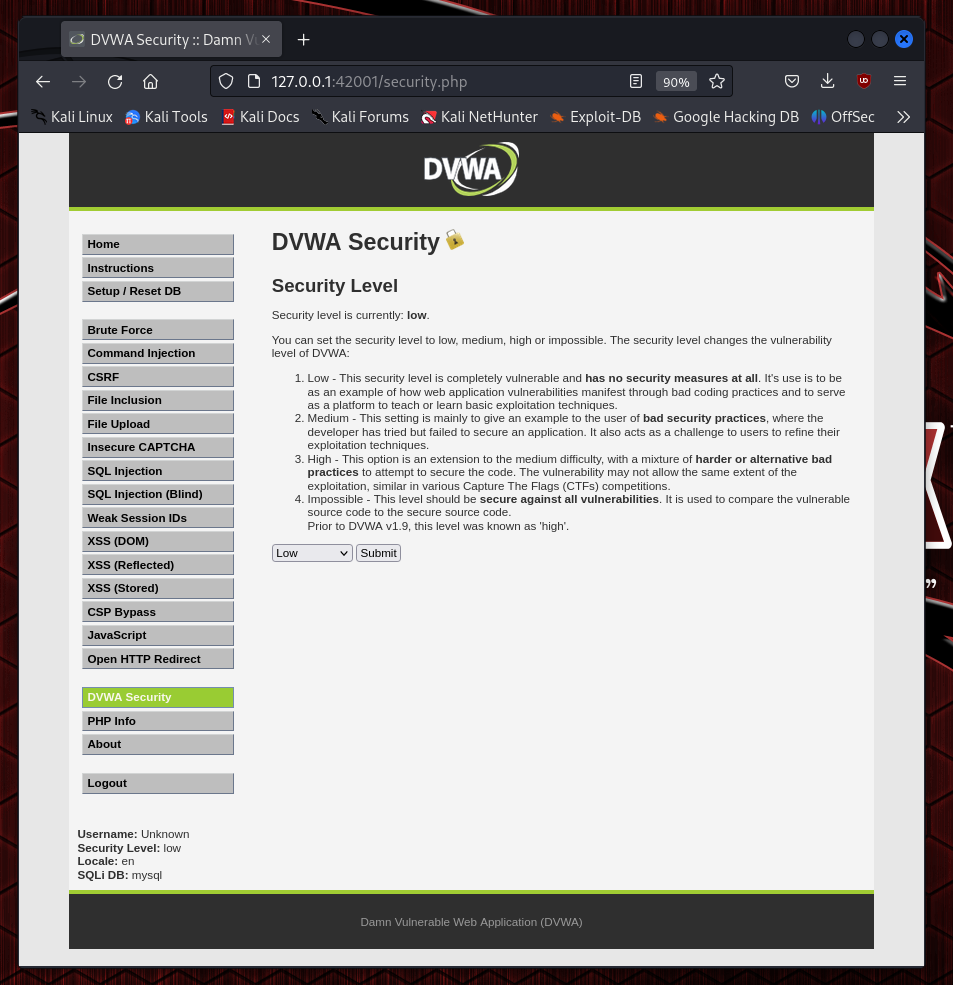

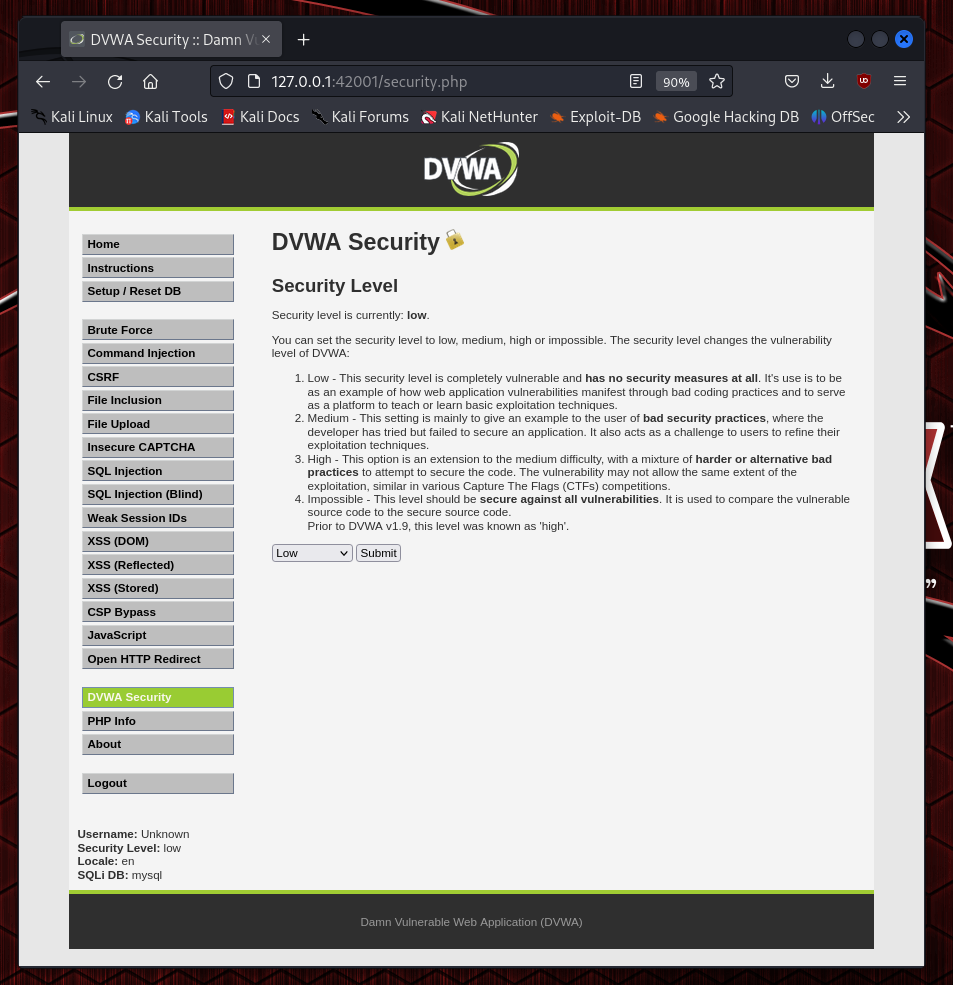

Güvenlik Seviyesinin Ayarlanması:

Kendinize göre seçip pratik yapabilirsiniz, ben bu konuda "low" düzeyini kullanacağım.

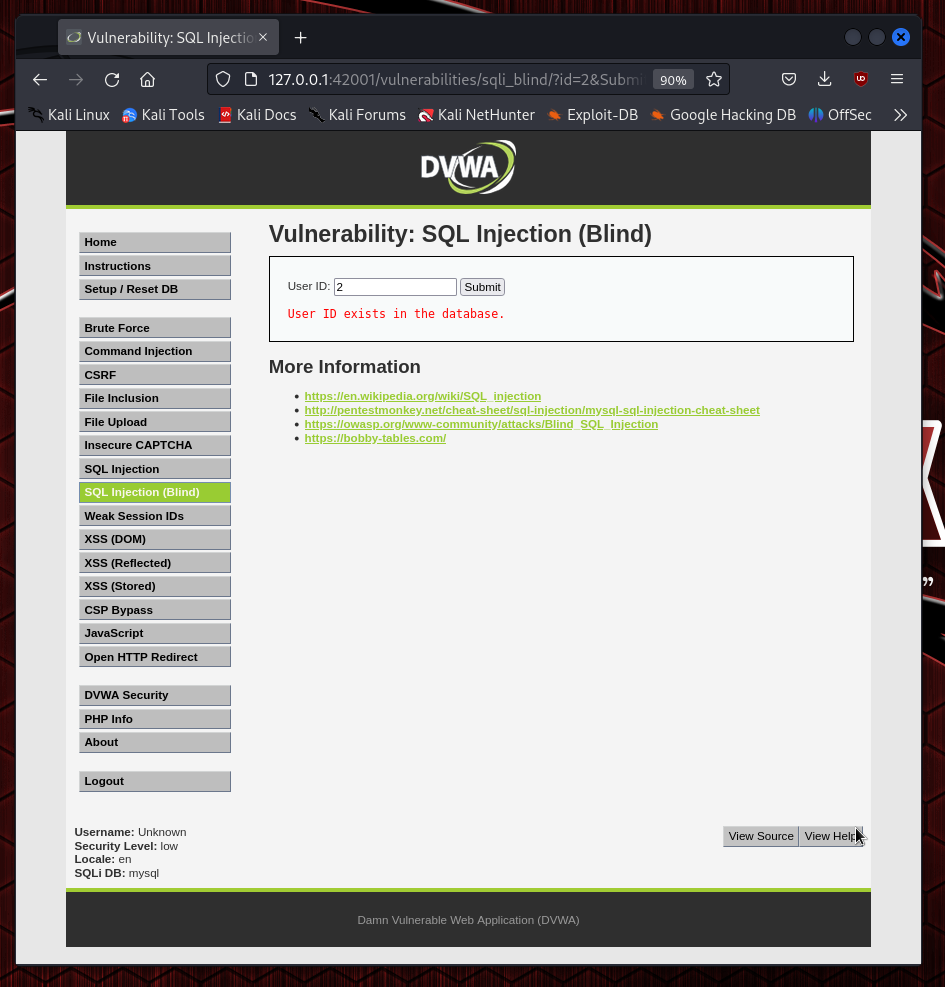

Zafiyetin Tespiti

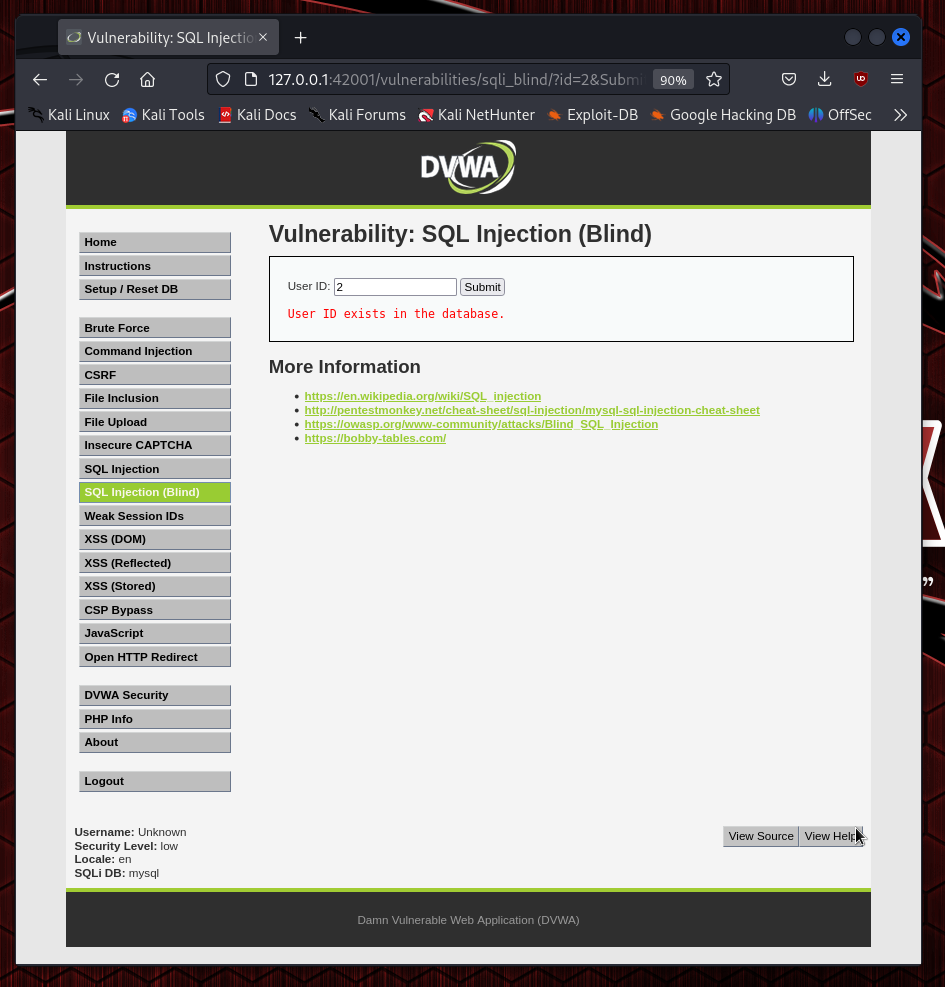

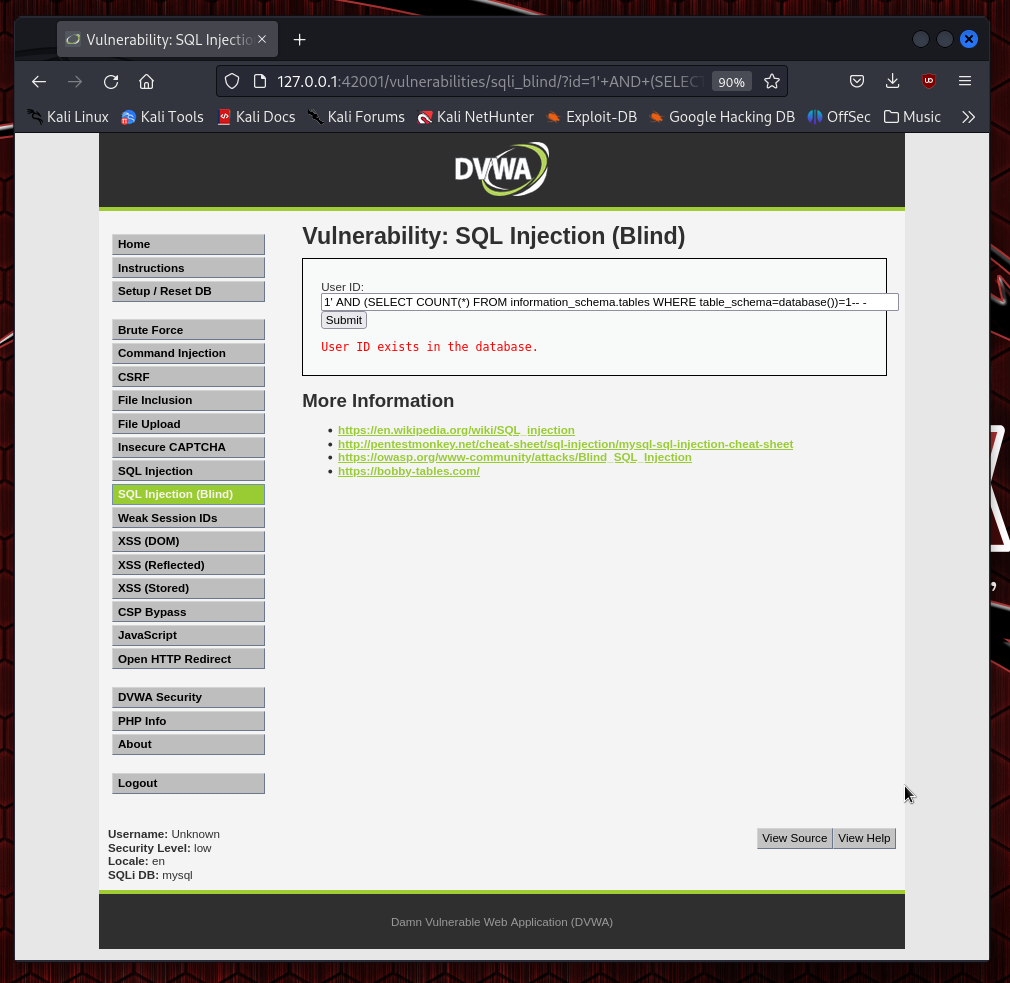

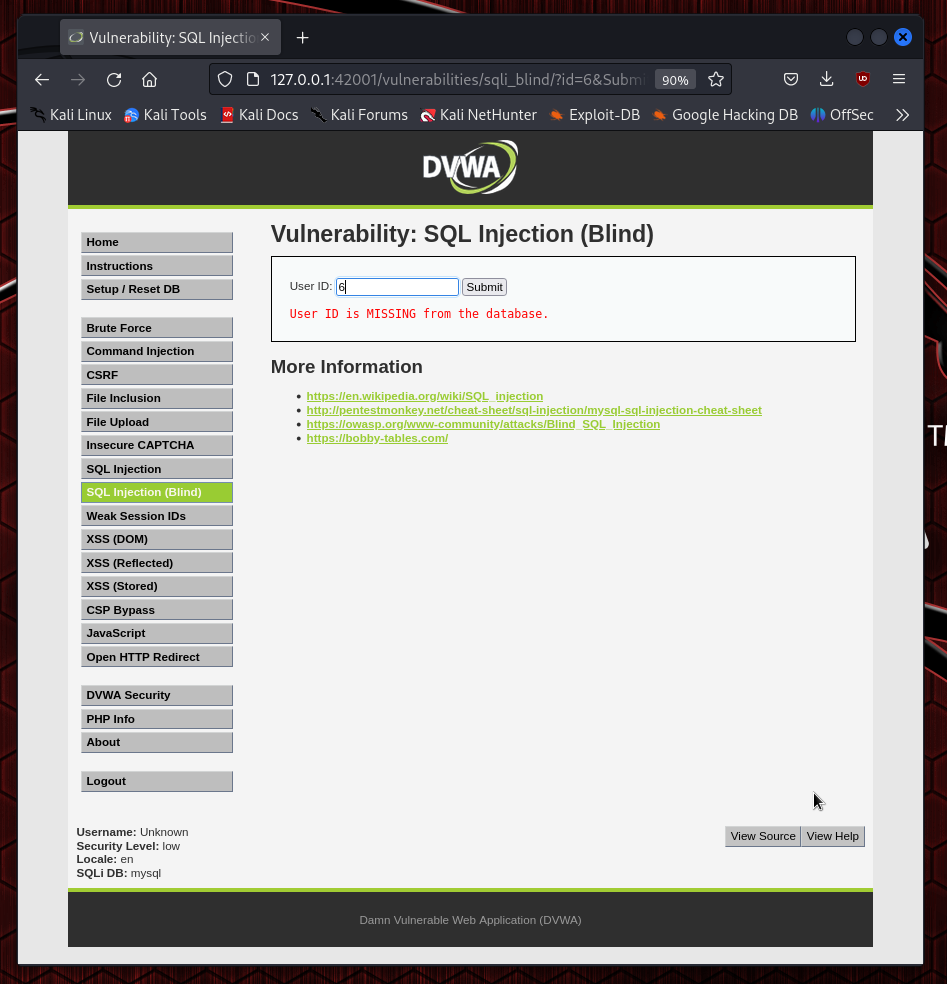

"SQL Injection (Blind)" Sekmesine geliyorum.

Burada bulunan forma bir veri girdiğimde veritabanı içerisinde sorgu döndüğünü anlıyorum.

Kullanıcı ID değeri için girdiğim veriyi arttırarak bir hata mesajı almaya çalışıyorum.

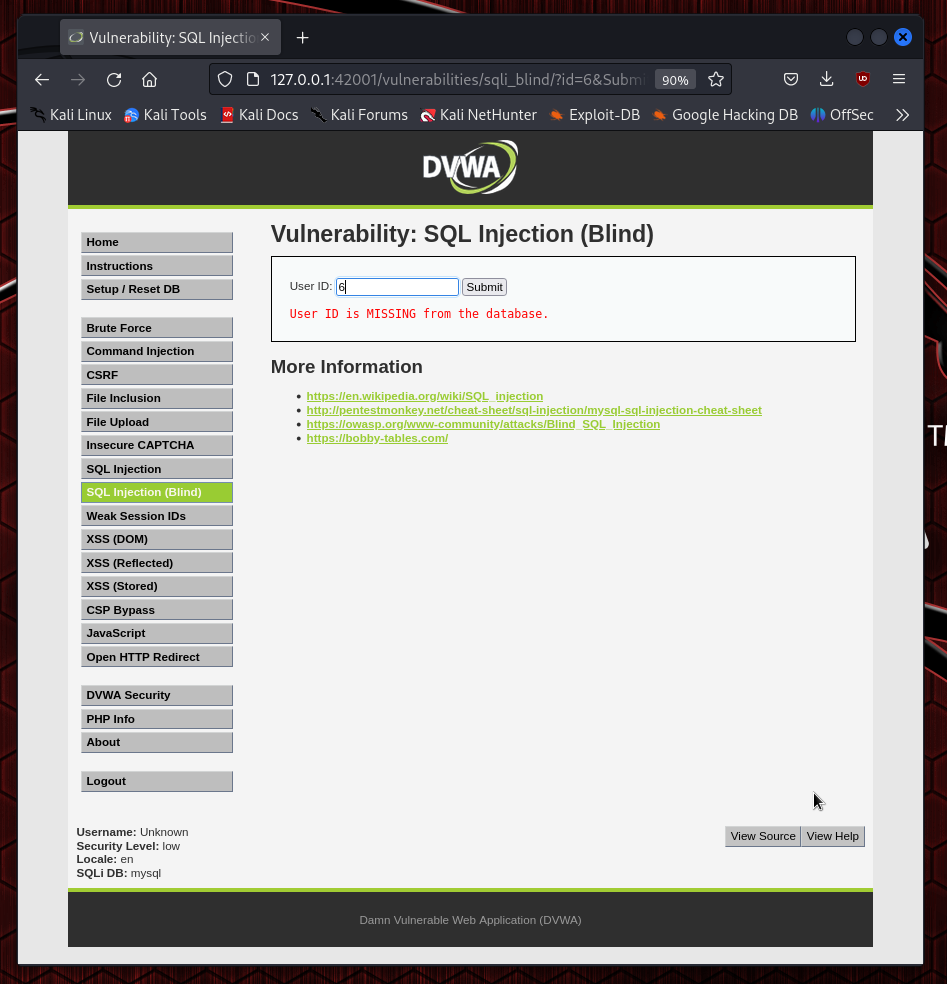

6 değerini verdiğim zaman hata alıyorum, bu bana id değerinin en fazla 5 olduğunu gösteriyor.

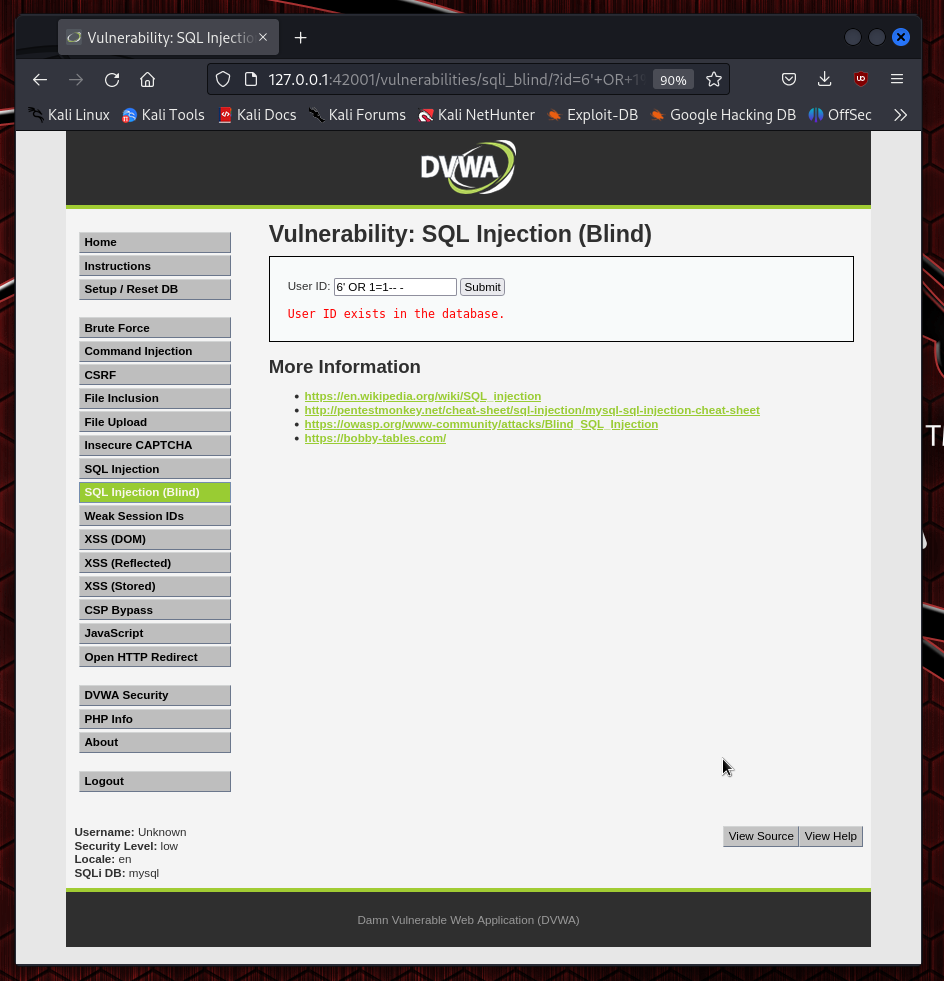

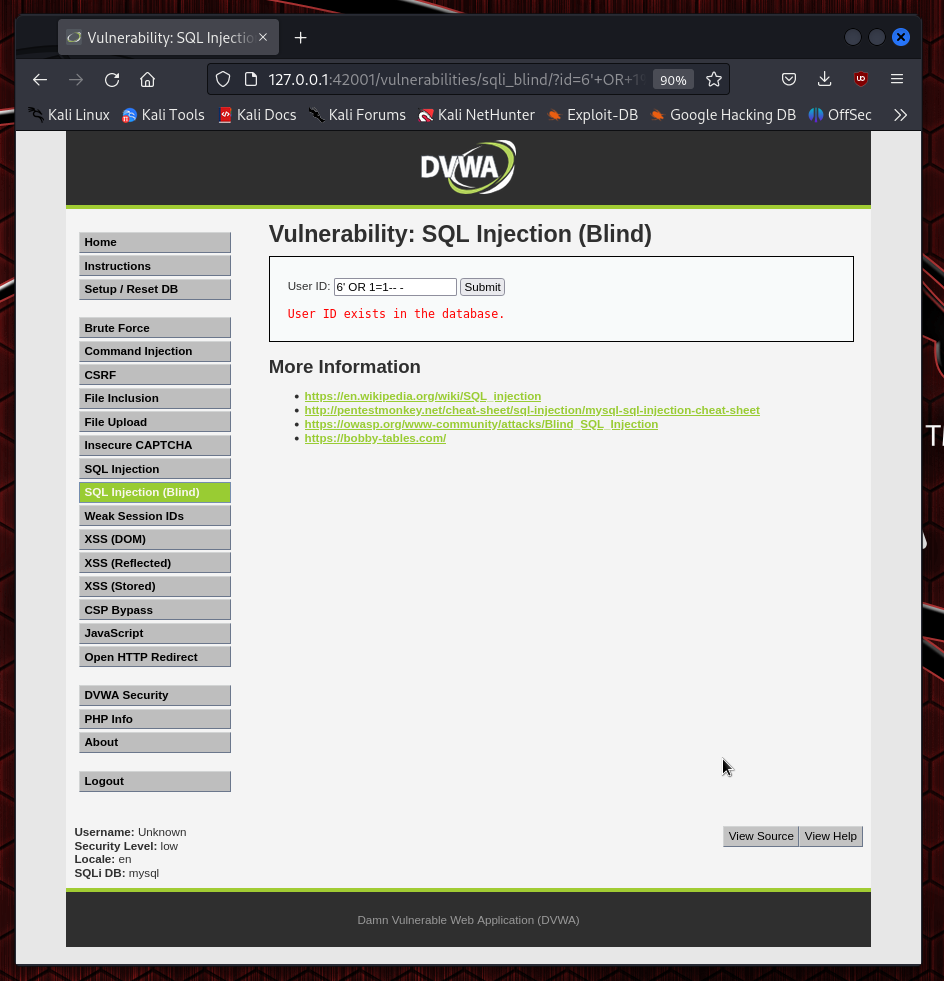

Bu hata mesajından yola çıkarak sorguyu doğru yapmaya çalışıyorum.

Bu payload ile, 6. ID değerinden gelen false değerini OR operatörüyle 1 değeri 1 değerine eşit olduğu için gelen true değeriyle birlikte dönen kod,

false OR true şeklinde oluyor. OR operatörü kullanıldığı sorgu en az bir adet true değerini içeriyorsa bütün sorguyu true olarak tamamlar.

sonuç olarak true değeri döndüğü için, PHP kodu bizlere ID değerinin bulunduğunu söyledi.

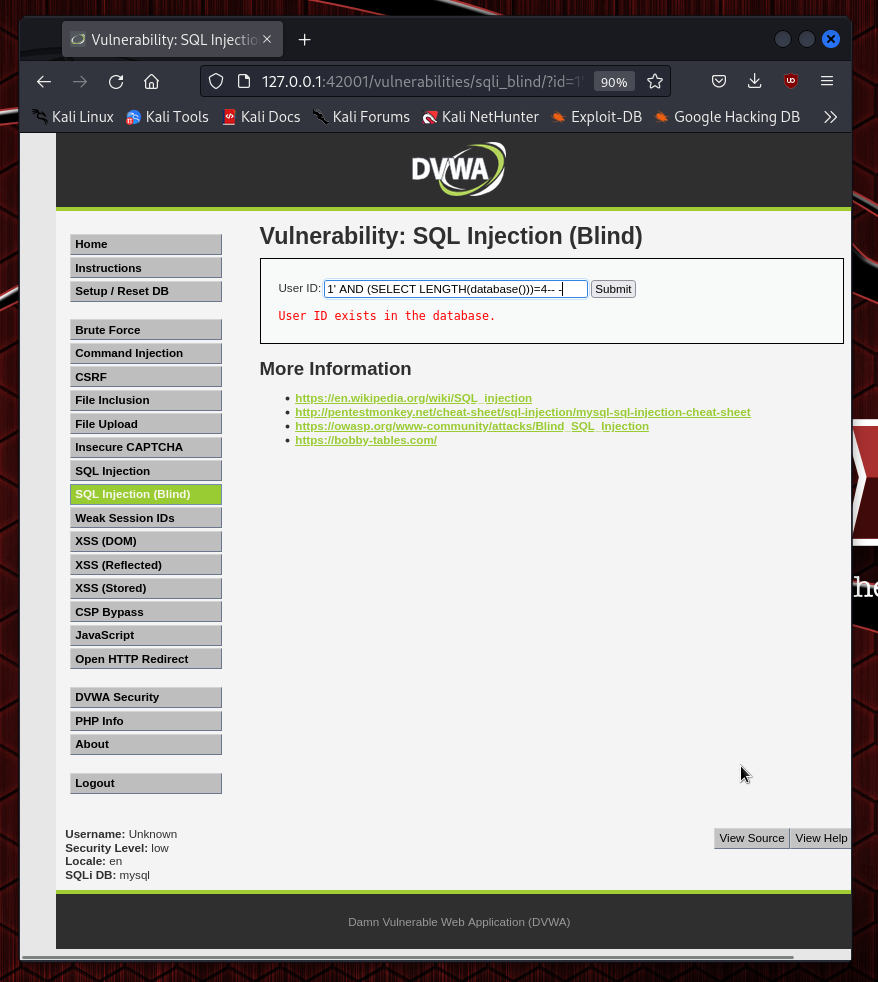

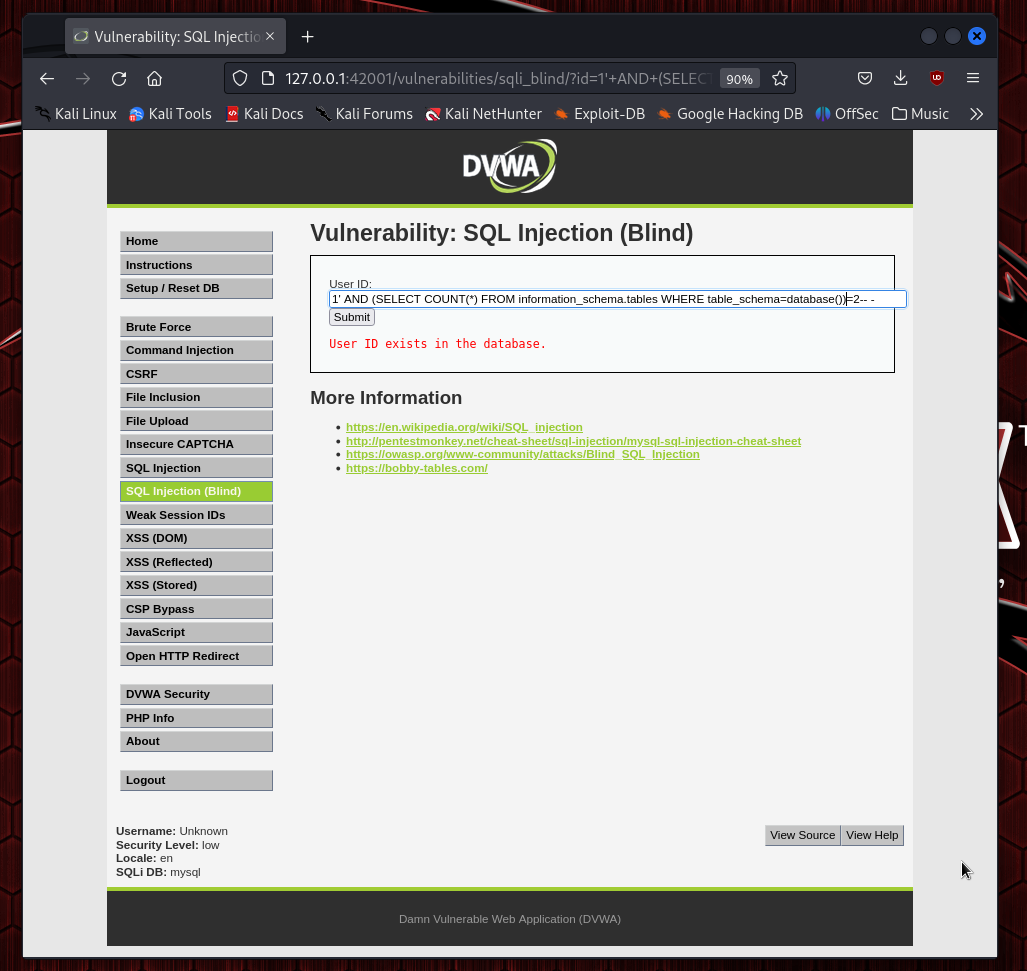

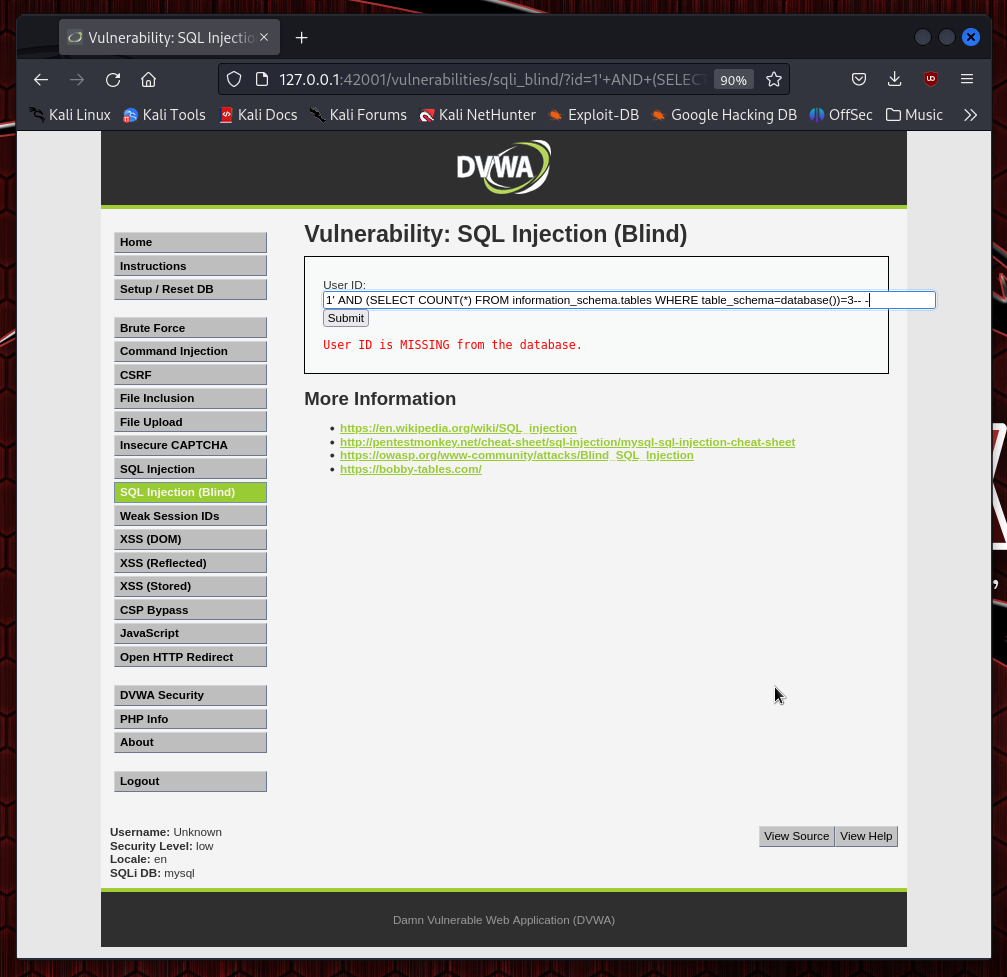

Database İsminin Uzunluğunun Öğrenilmesi

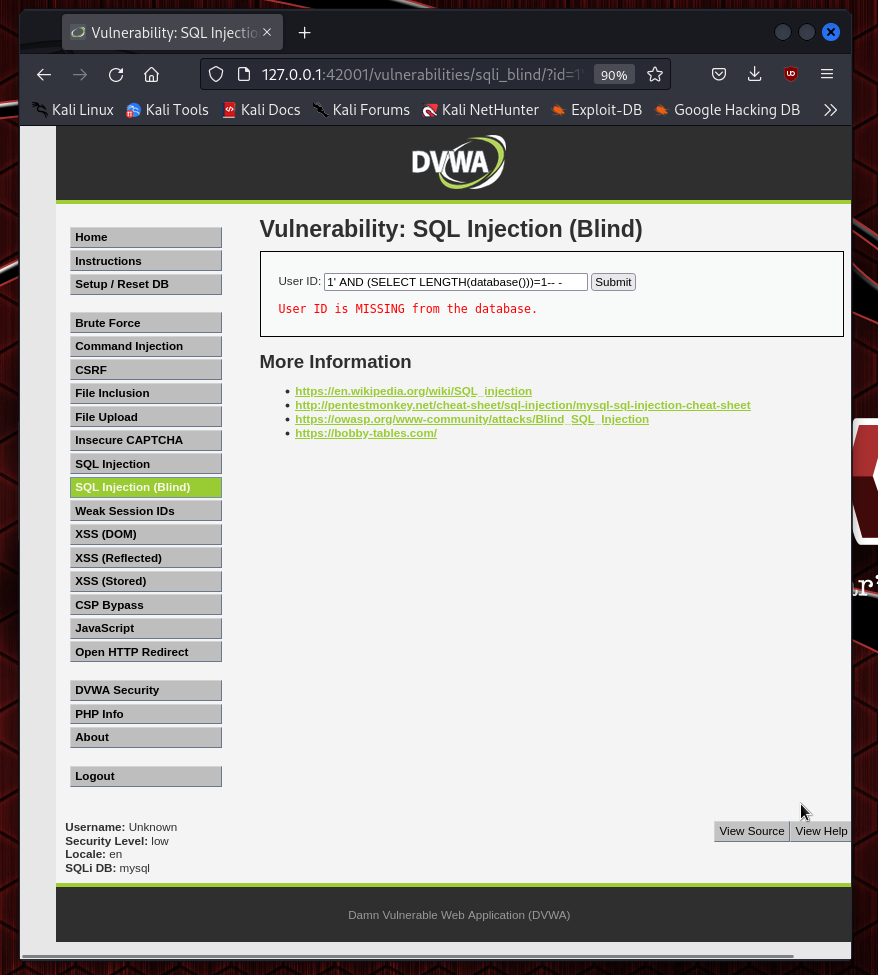

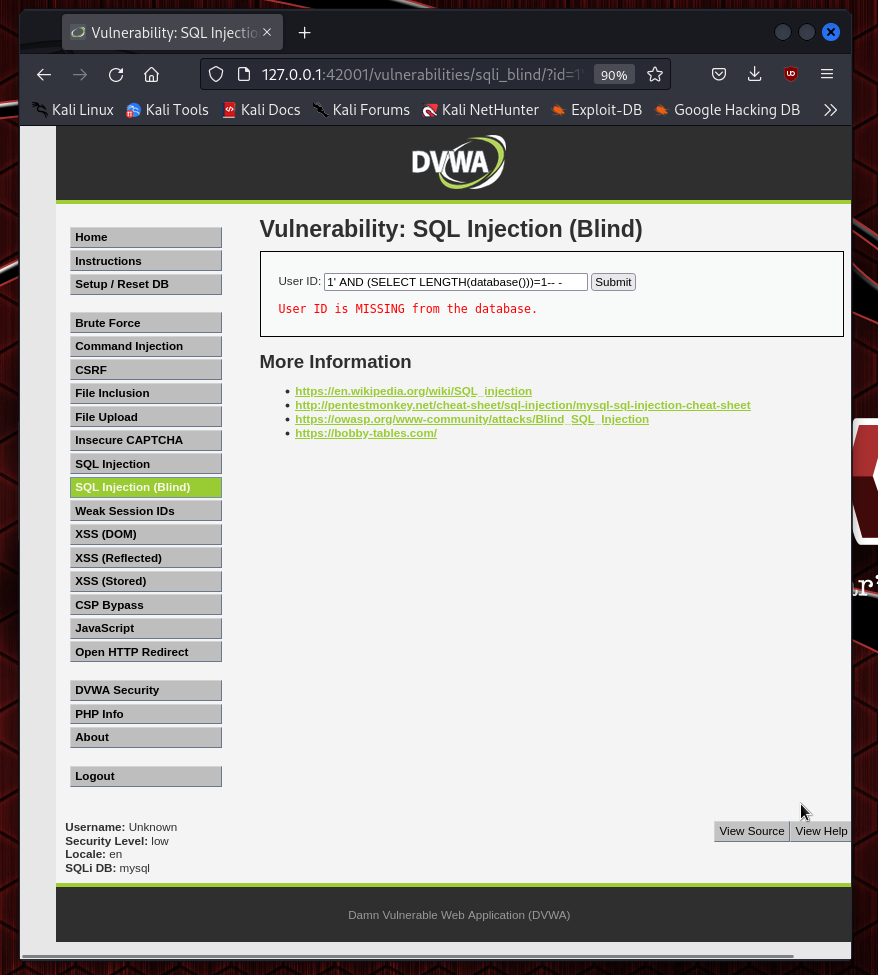

Database isminin uzunluğunu, girdiğimiz sayıya eşit olup olmadığını kontrol ederek uzunluğunu öğrenmeye çalışalım.

False değeri döndüğü için, database isminin uzunluğunun 1 harf olmadığını bu şekilde tespit edebilirsiniz.

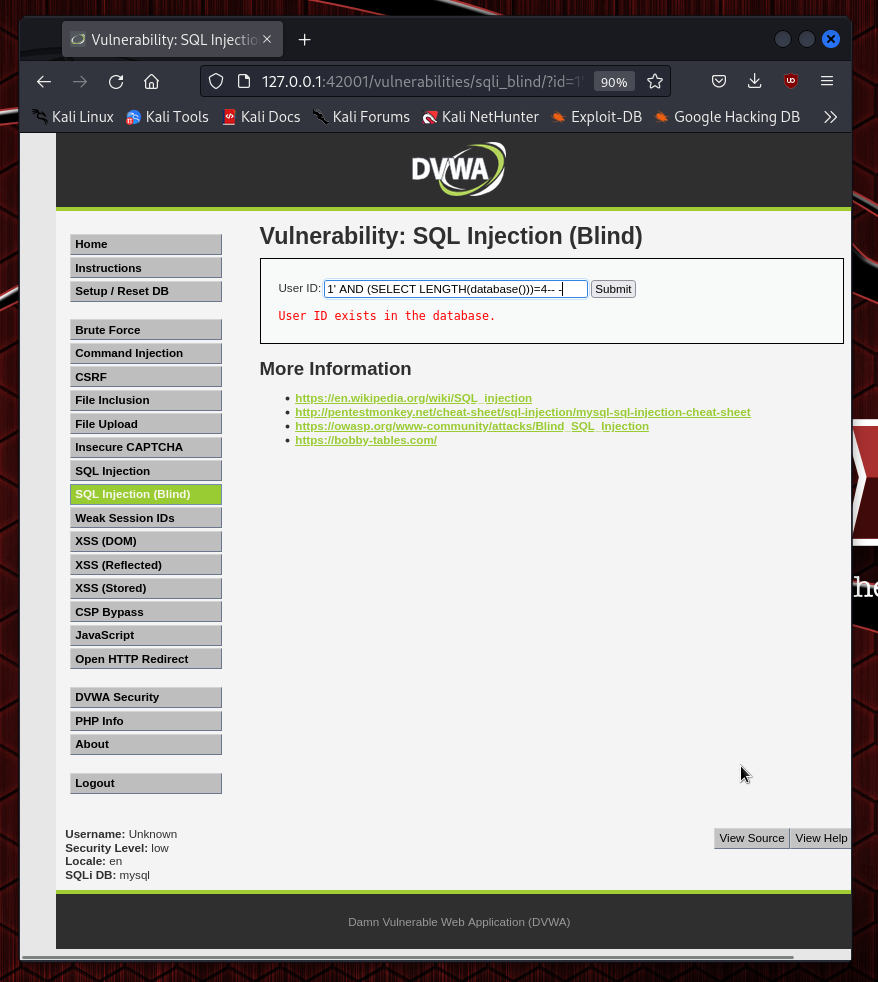

konuyu uzatmamak için 4 değerini deniyorum

Burada true dönüyor, veritabanı ismi 4 harfliymiş.

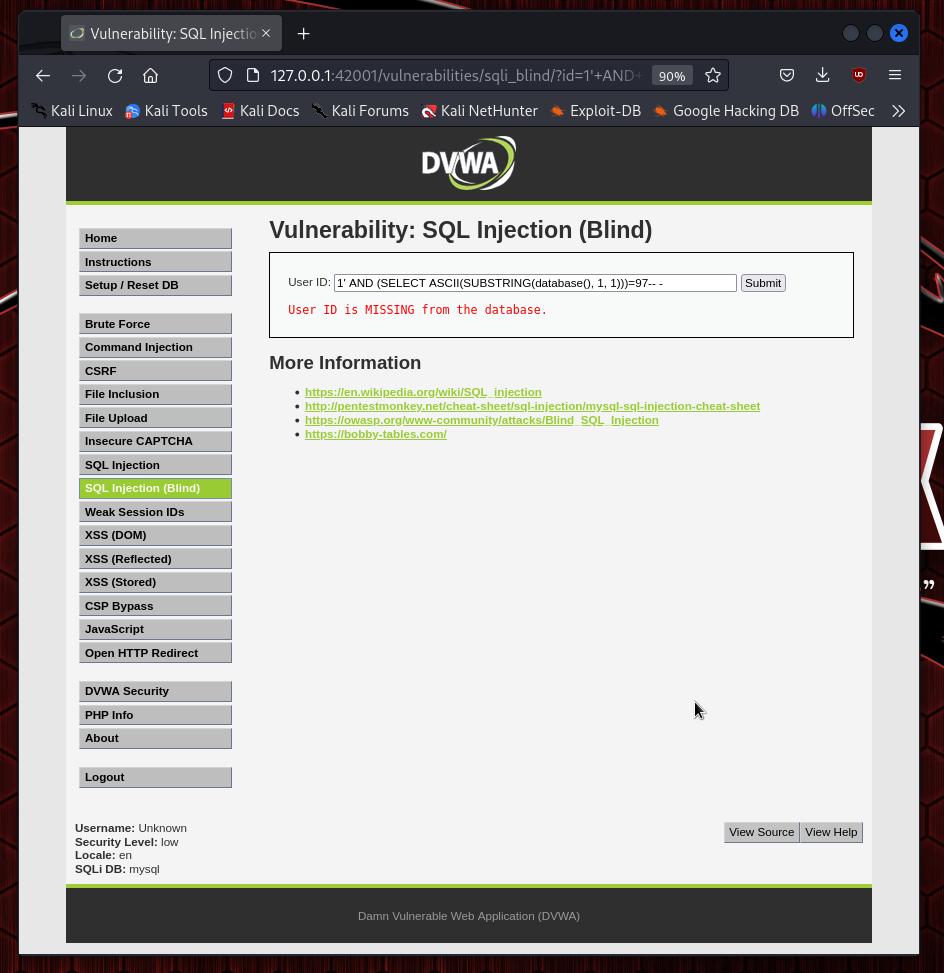

Database İsminin Öğrenilmesi

Burada ASCII karakterleri kullanacağız, yine true ya da false değerleri alarak harf tespiti yapmaya çalışacağız.

ASCII - Binary Karakter Tablosu

Letter ASCII Code Binary Letter ASCII Code Binary

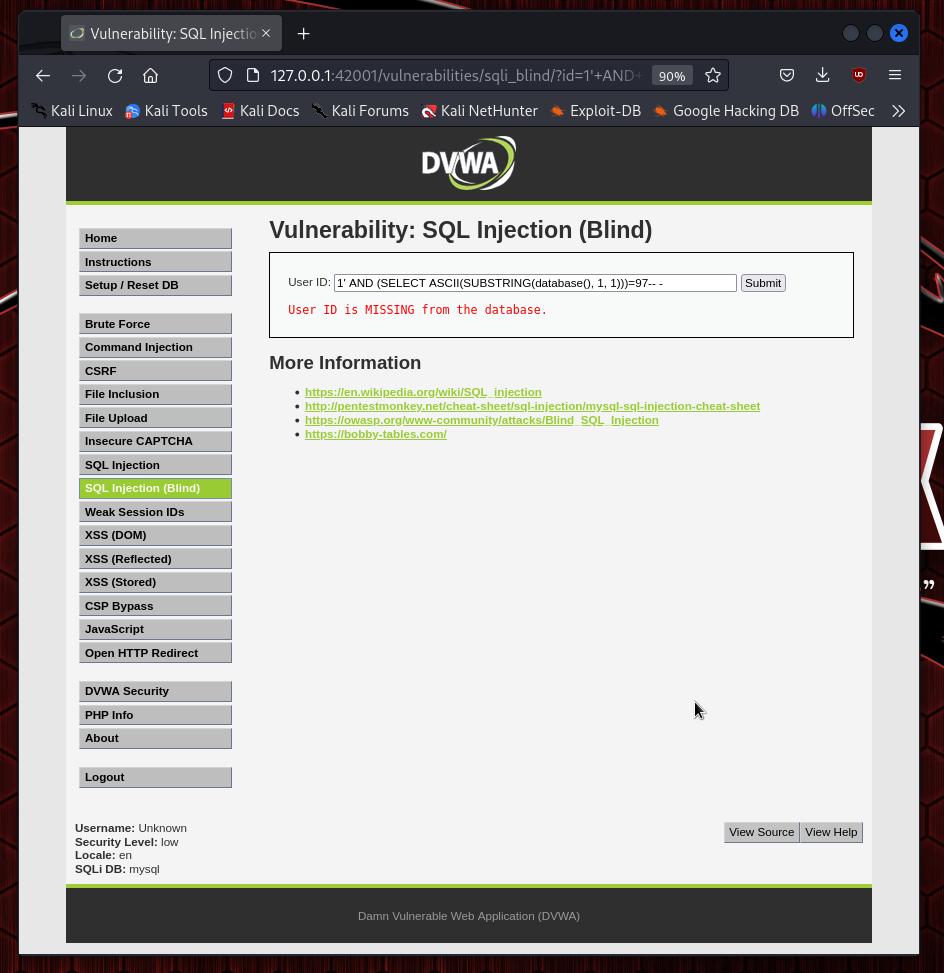

Burada 1. Veritabanının ilk harfinin karşılığının 97 yani "a" değerine karşılık gelip gelmediğini kontrol ediyoruz.

False dönüyor, ilk harf "a" değilmiş.

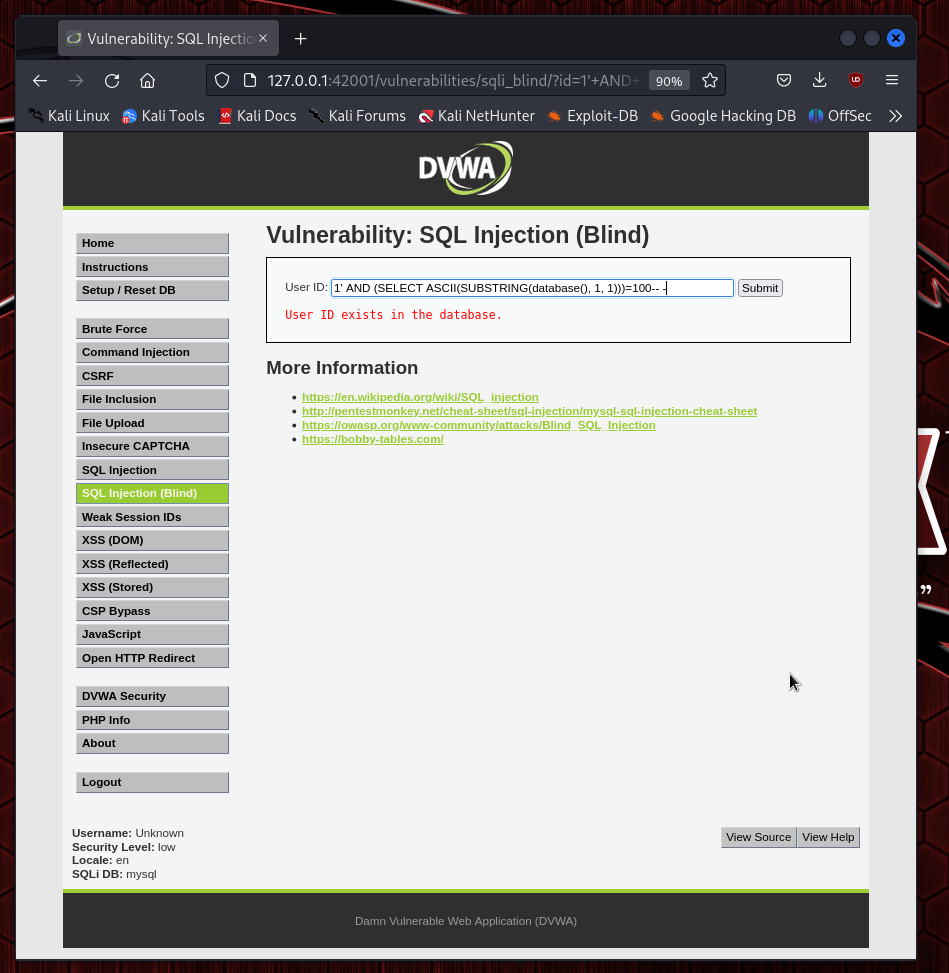

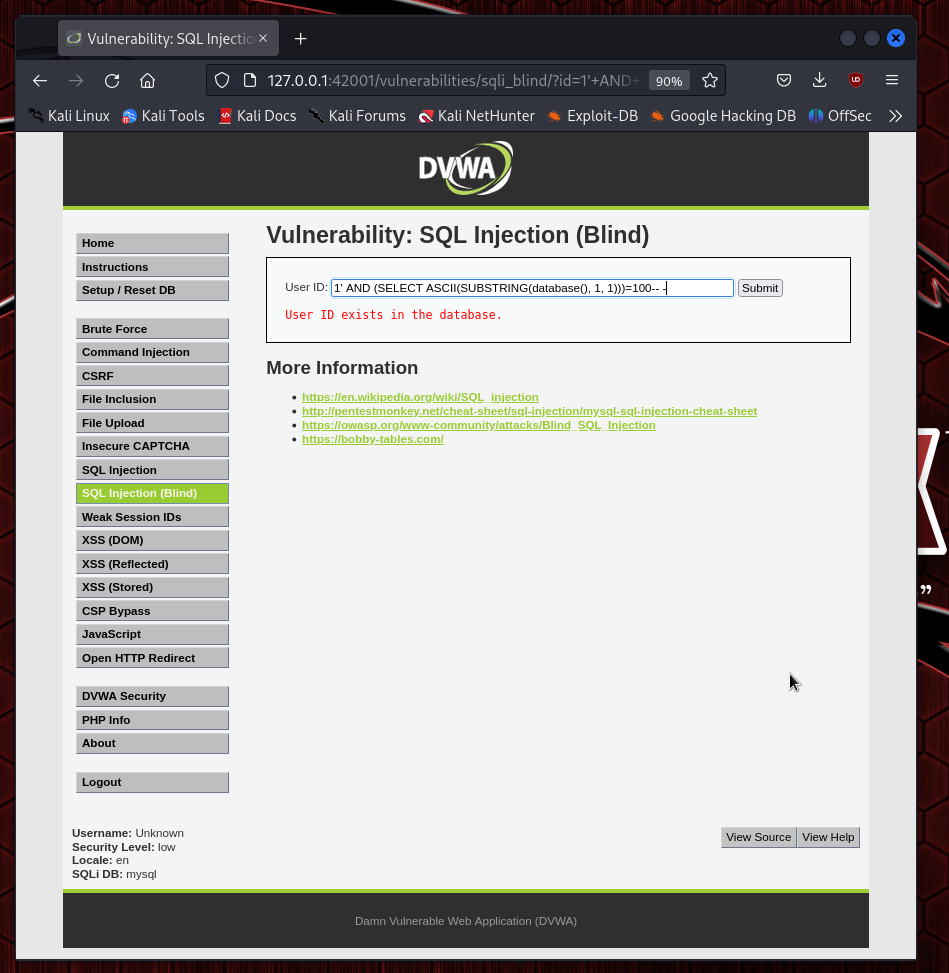

100 yani "d" harfi için deniyorum.

true dönüyor. Kullandığımız yazılımın ismi DVWA olduğuna göre database ismi de aynı şekilde.

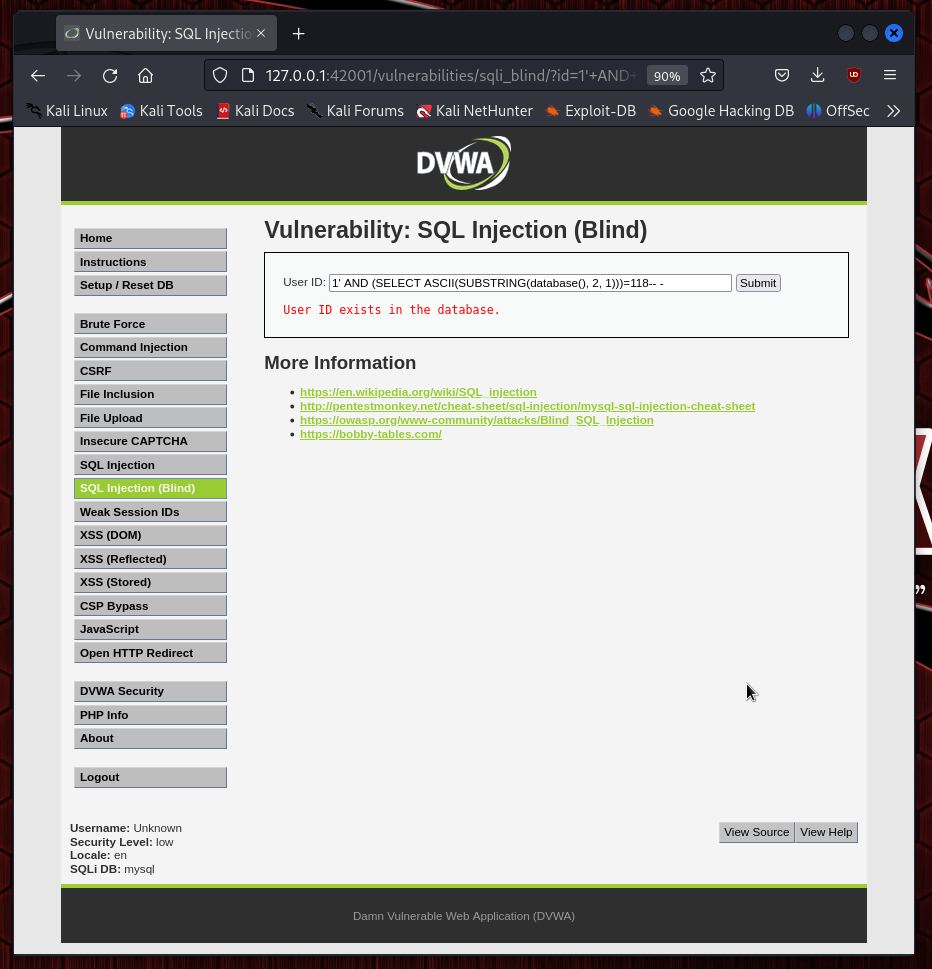

Bilmiyormuş gibi devam ediyoruz.

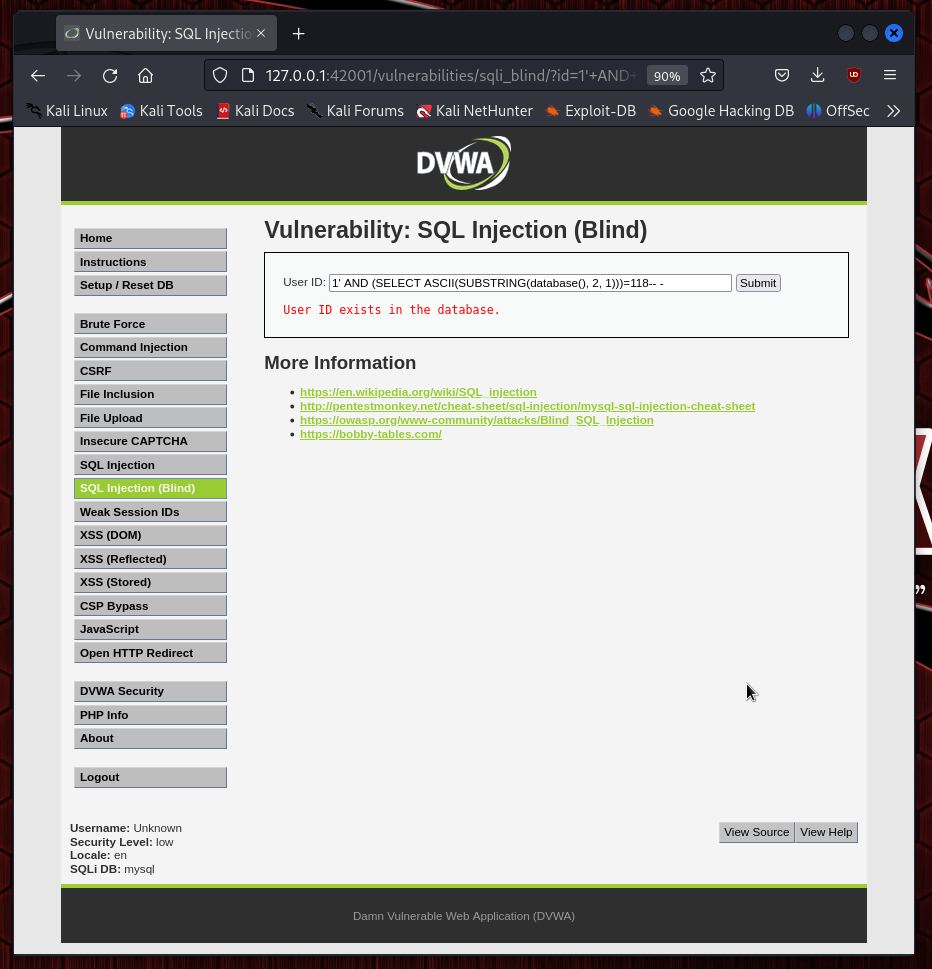

"118" yani "v" harfi için deniyorum yine true dönüyor, bu şekilde devam edebilirsiniz.

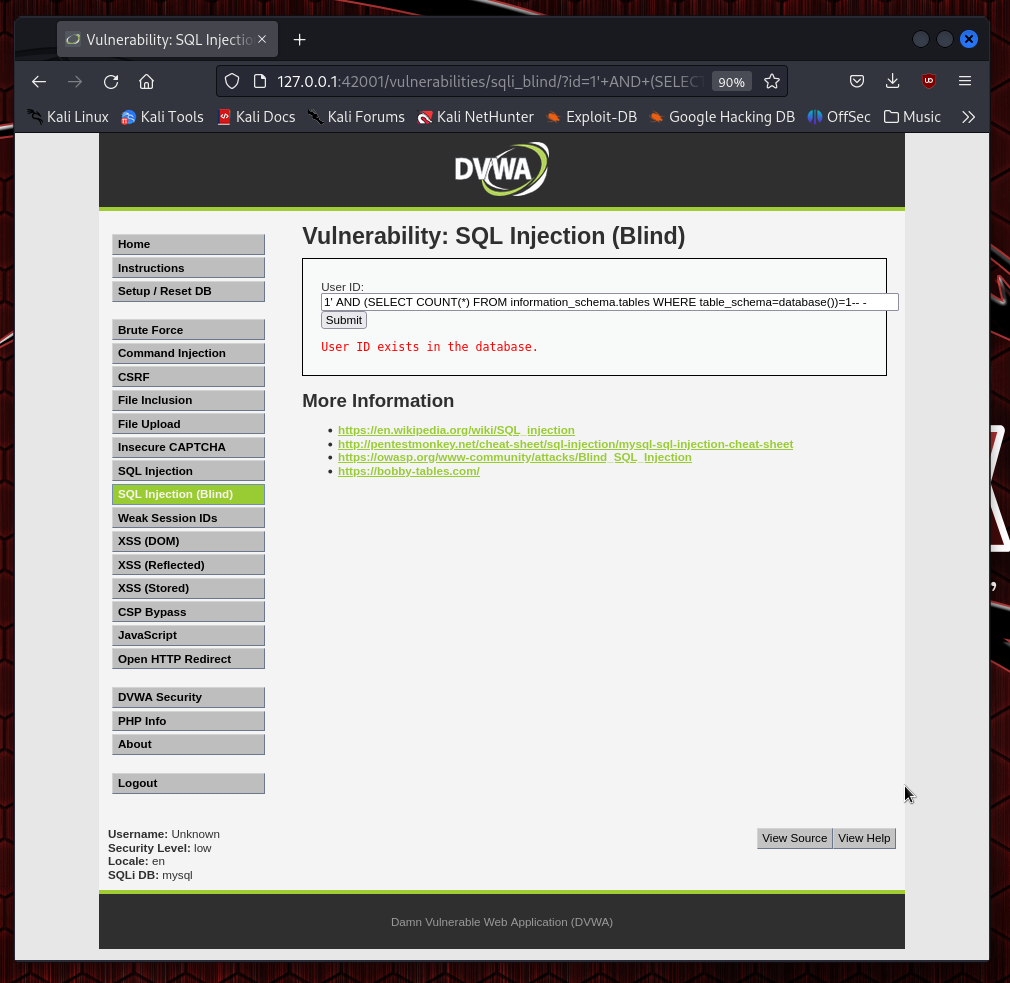

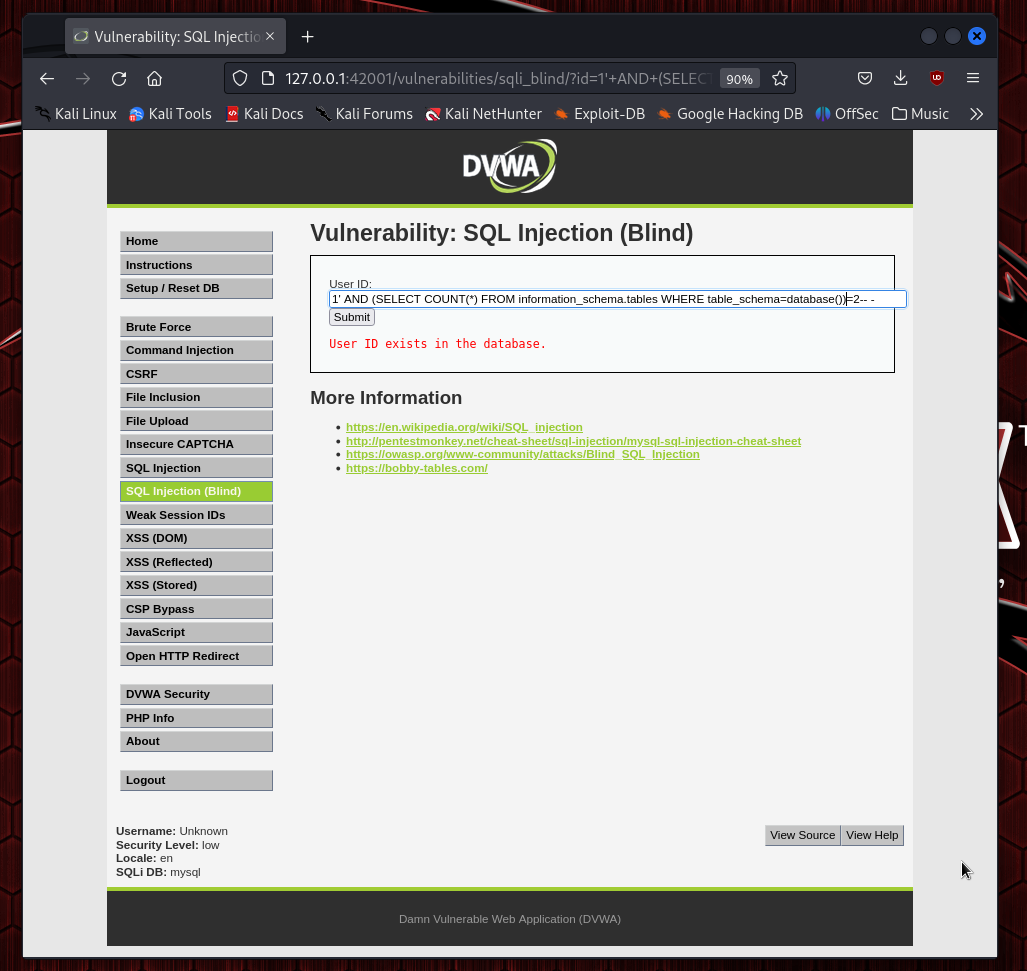

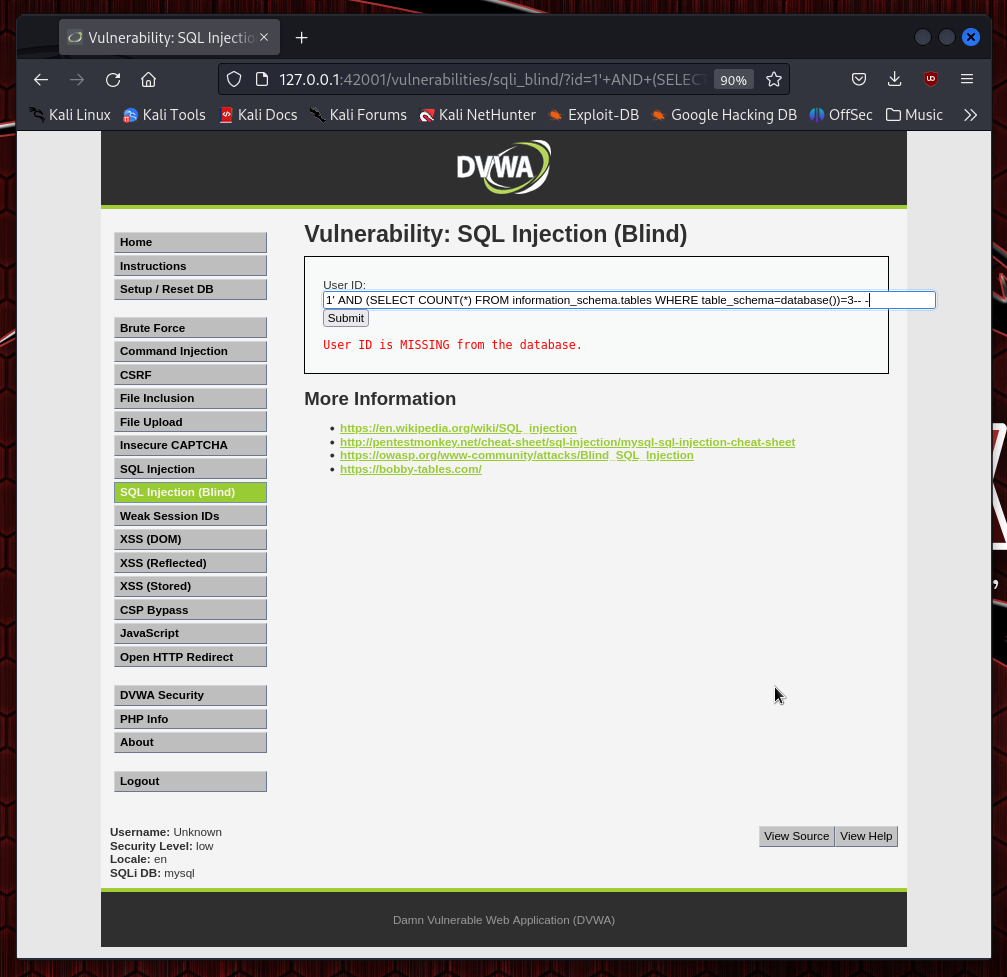

Tablo Sayısının Öğrenilmesi

Yine aynı şekilde true, false değerlerinden yola çıkaracağız.

1 adet tablonun olup olmadığı kontrol ediyor.

True dönüyor site de en az 1 adet tablo var.

2 değeri kontrol ediliyor.

Burada da yine aynı mantık en az 2 tablo olduğunu anlıyoruz.

3 için deniyoruz.

Hata alıyoruz, 2 adet tablo varmış (username, password şeklinde olabilir)

Okuyan herkese teşekkür ederim, yeni konuda devam edeceğim

Eksik olma Carlon sağolEline sağlık

- 5 May 2023

- 699

- 306

eline saglik, yararli konu

Merhabalar ben Anka Red Team'den Bunjo, bu konuda manual şekilde blind sql zafiyetinin nasıl sömürülebileceğini anlatacağım.

Bu konuda arkada dönen PHP kodlarını ve sorguyu detaylı bir şekilde anlattığım için tekrar anlatmıyorum.

Blind SQL Injection Nedir?

Kör SQL enjeksiyonu (Blind SQL Injection), bir web uygulamasının veritabanı üzerindeki kritik bilgileri çalmak veya manipüle etmek için yapılan bir saldırı türüdür.

Bu saldırı, web uygulamasının giriş formları veya URL parametreleri gibi kullanıcı tarafından sağlanan giriş alanları aracılığıyla gerçekleştirilir.

Blind SQL Injection'da, saldırgan doğrudan hedeflenen SQL kodunu veritabanına enjekte etmek yerine, web uygulamasının yanıtlarını inceleyerek veritabanındaki bilgiler hakkında bilgi edinmeye çalışır.

Saldırgan, genellikle mantıksal ifadelerin doğruluğunu test etmek için kör SQL enjeksiyonu kullanır. Örneğin, saldırgan, web uygulamasının yanıtlarında bulunan belirli bir mesajın varlığına dayalı olarak veritabanı sorgularının sonucunu çıkarabilir.

Blind SQL Injection saldırıları genellikle otomatik araçlar veya özel olarak yazılmış scriptler kullanılarak gerçekleştirilir. Bu saldırıların hedefi genellikle kullanıcı kimlik bilgileri, şifreler, kredi kartı numaraları gibi hassas bilgileri içeren veritabanı tablolarına erişmektir.

DVWA Kurulumu

Rich (BB code):apt install dvwa

DVWA Adresi:

CoffeeScript:http://127.0.0.1:42001/

Database Kurulumu:

Create Database butonuna basınız.

Güvenlik Seviyesinin Ayarlanması:

Kendinize göre seçip pratik yapabilirsiniz, ben bu konuda "low" düzeyini kullanacağım.

Zafiyetin Tespiti

"SQL Injection (Blind)" Sekmesine geliyorum.

Burada bulunan forma bir veri girdiğimde veritabanı içerisinde sorgu döndüğünü anlıyorum.

Kullanıcı ID değeri için girdiğim veriyi arttırarak bir hata mesajı almaya çalışıyorum.

6 değerini verdiğim zaman hata alıyorum, bu bana id değerinin en fazla 5 olduğunu gösteriyor.

Bu hata mesajından yola çıkarak sorguyu doğru yapmaya çalışıyorum.

Bu payload ile, 6. ID değerinden gelen false değerini OR operatörüyle 1 değeri 1 değerine eşit olduğu için gelen true değeriyle birlikte dönen kod,

false OR true şeklinde oluyor. OR operatörü kullanıldığı sorgu en az bir adet true değerini içeriyorsa bütün sorguyu true olarak tamamlar.

sonuç olarak true değeri döndüğü için, PHP kodu bizlere ID değerinin bulunduğunu söyledi.

Database İsminin Uzunluğunun Öğrenilmesi

Database isminin uzunluğunu, girdiğimiz sayıya eşit olup olmadığını kontrol ederek uzunluğunu öğrenmeye çalışalım.

False değeri döndüğü için, database isminin uzunluğunun 1 harf olmadığını bu şekilde tespit edebilirsiniz.

konuyu uzatmamak için 4 değerini deniyorum

Burada true dönüyor, veritabanı ismi 4 harfliymiş.

Database İsminin Öğrenilmesi

Burada ASCII karakterleri kullanacağız, yine true ya da false değerleri alarak harf tespiti yapmaya çalışacağız.

ASCII - Binary Karakter Tablosu

Letter ASCII Code Binary Letter ASCII Code Binary

Burada 1. Veritabanının ilk harfinin karşılığının 97 yani "a" değerine karşılık gelip gelmediğini kontrol ediyoruz.

False dönüyor, ilk harf "a" değilmiş.

100 yani "d" harfi için deniyorum.

true dönüyor. Kullandığımız yazılımın ismi DVWA olduğuna göre database ismi de aynı şekilde.

Bilmiyormuş gibi devam ediyoruz.

"118" yani "v" harfi için deniyorum yine true dönüyor, bu şekilde devam edebilirsiniz.

Tablo Sayısının Öğrenilmesi

Yine aynı şekilde true, false değerlerinden yola çıkaracağız.

1 adet tablonun olup olmadığı kontrol ediyor.

True dönüyor site de en az 1 adet tablo var.

2 değeri kontrol ediliyor.

Burada da yine aynı mantık en az 2 tablo olduğunu anlıyoruz.

3 için deniyoruz.

Hata alıyoruz, 2 adet tablo varmış (username, password şeklinde olabilir)

Okuyan herkese teşekkür ederim, yeni konuda devam edeceğim

- 1 Şub 2023

- 640

- 240

Eline emeğine sağlık.

Eline koluna sağlık bunjo çok iyi konu

Teşekkürlereline saglik, yararli konu

SağolEline emeğine sağlık.

Teşekkürler dostumEline koluna sağlık bunjo çok iyi konu