- 31 Mar 2013

- 2,236

- 3

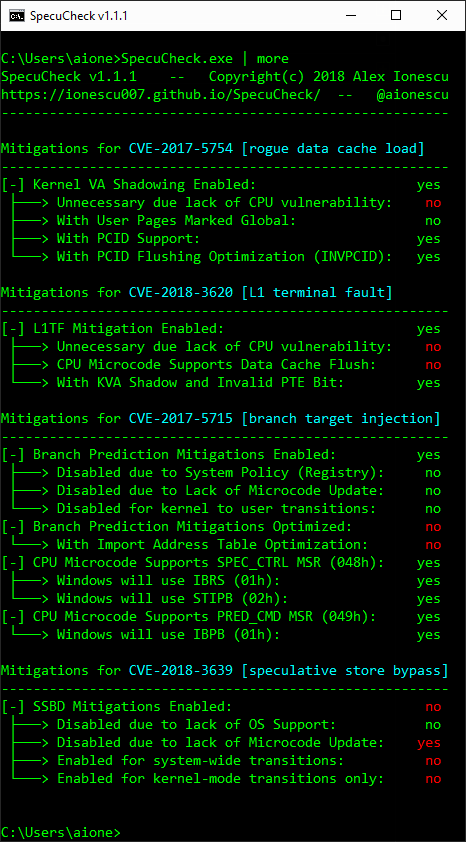

[COLOR="white[CENTER]Google'daki güvenlik uzmanları, İntel ve diğer firmaların ürettiği çiplerde ciddi güvenlik açıkları bulduklarını kaydetti. Kusur teorik olarak, herhangi bir programın, genellikle şifreleri, giriş anahtarlarını, ön belleğe alınmış dosyaları ve diğer hassas verileri içeren korunaklı bilgilerin görüntülemesine olanak tanıyor. Bir web uygulamasıyla bile potansiyel olarak korunan veriler okunabiliyor. Uzmanlar Meltdown ve Spectre adlı kritik güvenlik açıklarını kapatmak için çalışmalarını sürdürüyor.

[IMG]http://idora.milliyet.com.tr/TeknolojiNewHaberDetayBig/2018/01/04/yeni-bir-islemci-cogu-kullaniciyi-tehdit-ediyor-peki-bundan-nasil-korunabilirsiniz--10558444.Jpeg[/IMG]

Google'un Project Zero ekibi, yaptığı açıklamada, intel, AMD ve ARM gibi şirketlerin çiplerinde güvenlik açığının kötü niyetli kişilerin sistem belleğinden parola ve diğer hassas bilgileri çalmasına olanak tanıdığını bildirdi. Ekip, söz konusu açığın diğer çipleri, aygıtları ve işletim sistemlerini de etkilediğini aktardı. Intel ise söz konusu problemi çözmeye çalıştıklarını belirtti.

Şirket, kullanıcıların çalışmalar sırasında meydana gelebilecek yavaşlamadan etkilenmeyeceğini duyurdu. Teknoloji şirketleri, çoğu zaman güvenlik açıklarını, bilgisayar korsanlarının faydalanmasını önlemek amacıyla bu açıklar onarılana kadar duyurmuyor.

Google, Android kullanıcılarını Spectre adlı yeni bir istismardan korumaya hazırlanıyor. Intel, AMD ve ARM işlemcileri de etkileyebilecek açık mobil aygıtları da savunmasız hale getirebilir.

Etkilenen bir telefon, şifreler de dahil olmak üzere hassas bilgileri sızdırabilir. İyi haberse, diğer güvenlik açıklarına kıyasla kullanılması kolay değil. Spectre, bulut sunucularına sızabildiğinden, şirketlere ait müşteri verileri tehlikeye girebilir.

Google'ın bu güvenlik açıklarının ürünlerini nasıl etkileyebileceğini açıklayan bir çevrimiçi yayın var. Şirket, Android'de sızıntının zor ve sınırlı olduğunu söylüyor. Ocak ayı Android güvenlik yaması, açık kaynaklı işletim sistemini çalıştıran cihazları daha korunaklı hale getirmiş. Google ayrıca, Google Arama, Youtube, Google Reklamları ürünleri, Haritalar, Blogger ve Google tarafından tutulan müşteri verilerinin korunduğunu belirtti. Gmail, Takvim, Drive, Dokümanlar da buna dahil.

Meltdown adlı yeni bir yeni istismar, yalnızca Intel işlemciler tarafından desteklenen cihazları etkilemek üzere tasarlandı. Spectre'den daha kolay yararlanılabilir ve bir PC'ye gömülmüş sırları çalabilir.

Bir Android cihaza sahipseniz Ocak Android güvenlik yamasını aldığınızdan ve anda yüklediğinizden emin olun. Bu nedenle Pixel / Nexus kullanıcıları daha güvendedir.

Meltdown ve Spectre, modern işlemcilerde kritik güvenlik açıklarını kullanıyorlar. Bu donanım hataları programların şu anda bilgisayarda işlenmiş verileri çalmasına izin veriyor. Programlar, genellikle diğer programlardan veri okumasına izin vermezken, kötü niyetli bir program Meltdown ve Spectre'i kullanarak diğer çalışan programların belleğinde saklanan sırları çalıp kullanabilir. Bunlar bir şifre yöneticisi veya tarayınızada saklanan şifreler, kişisel fotoğraflarınız, e-postalarınız, anlık mesajlarınız ve hatta işle ilgili kritik belgeleri içerebilir.

Microsoft, konunun hafifletilmesine yardımcı olmak için yeni bir güvenlik güncelleştirmesi yayınladı. Genellikle, Windows 10 otomatik olarak gerekli güvenlik güncelleştirmelerini indirecektir, siz yine de güncelleştirmelerinizi kontrol edin.[/CENTER][/COLOR]

[URL="https://tik.lat/10mw1"] [COLOR="Gray [URL="https://tik.lat/DEQIm"] buradan[/URL] ulaşabilirsiniz.[/CENTER][/COLOR]

[IMG]http://idora.milliyet.com.tr/TeknolojiNewHaberDetayBig/2018/01/04/yeni-bir-islemci-cogu-kullaniciyi-tehdit-ediyor-peki-bundan-nasil-korunabilirsiniz--10558444.Jpeg[/IMG]

Google'un Project Zero ekibi, yaptığı açıklamada, intel, AMD ve ARM gibi şirketlerin çiplerinde güvenlik açığının kötü niyetli kişilerin sistem belleğinden parola ve diğer hassas bilgileri çalmasına olanak tanıdığını bildirdi. Ekip, söz konusu açığın diğer çipleri, aygıtları ve işletim sistemlerini de etkilediğini aktardı. Intel ise söz konusu problemi çözmeye çalıştıklarını belirtti.

Şirket, kullanıcıların çalışmalar sırasında meydana gelebilecek yavaşlamadan etkilenmeyeceğini duyurdu. Teknoloji şirketleri, çoğu zaman güvenlik açıklarını, bilgisayar korsanlarının faydalanmasını önlemek amacıyla bu açıklar onarılana kadar duyurmuyor.

Google, Android kullanıcılarını Spectre adlı yeni bir istismardan korumaya hazırlanıyor. Intel, AMD ve ARM işlemcileri de etkileyebilecek açık mobil aygıtları da savunmasız hale getirebilir.

Etkilenen bir telefon, şifreler de dahil olmak üzere hassas bilgileri sızdırabilir. İyi haberse, diğer güvenlik açıklarına kıyasla kullanılması kolay değil. Spectre, bulut sunucularına sızabildiğinden, şirketlere ait müşteri verileri tehlikeye girebilir.

Google'ın bu güvenlik açıklarının ürünlerini nasıl etkileyebileceğini açıklayan bir çevrimiçi yayın var. Şirket, Android'de sızıntının zor ve sınırlı olduğunu söylüyor. Ocak ayı Android güvenlik yaması, açık kaynaklı işletim sistemini çalıştıran cihazları daha korunaklı hale getirmiş. Google ayrıca, Google Arama, Youtube, Google Reklamları ürünleri, Haritalar, Blogger ve Google tarafından tutulan müşteri verilerinin korunduğunu belirtti. Gmail, Takvim, Drive, Dokümanlar da buna dahil.

Meltdown adlı yeni bir yeni istismar, yalnızca Intel işlemciler tarafından desteklenen cihazları etkilemek üzere tasarlandı. Spectre'den daha kolay yararlanılabilir ve bir PC'ye gömülmüş sırları çalabilir.

Bir Android cihaza sahipseniz Ocak Android güvenlik yamasını aldığınızdan ve anda yüklediğinizden emin olun. Bu nedenle Pixel / Nexus kullanıcıları daha güvendedir.

Meltdown ve Spectre, modern işlemcilerde kritik güvenlik açıklarını kullanıyorlar. Bu donanım hataları programların şu anda bilgisayarda işlenmiş verileri çalmasına izin veriyor. Programlar, genellikle diğer programlardan veri okumasına izin vermezken, kötü niyetli bir program Meltdown ve Spectre'i kullanarak diğer çalışan programların belleğinde saklanan sırları çalıp kullanabilir. Bunlar bir şifre yöneticisi veya tarayınızada saklanan şifreler, kişisel fotoğraflarınız, e-postalarınız, anlık mesajlarınız ve hatta işle ilgili kritik belgeleri içerebilir.

Microsoft, konunun hafifletilmesine yardımcı olmak için yeni bir güvenlik güncelleştirmesi yayınladı. Genellikle, Windows 10 otomatik olarak gerekli güvenlik güncelleştirmelerini indirecektir, siz yine de güncelleştirmelerinizi kontrol edin.[/CENTER][/COLOR]

[URL="https://tik.lat/10mw1"] [COLOR="Gray [URL="https://tik.lat/DEQIm"] buradan[/URL] ulaşabilirsiniz.[/CENTER][/COLOR]

[SIZE="1

Moderatör tarafında düzenlendi: